Ransomware Conti adalah salah satu jenis serangan siber paling berbahaya yang pernah menyerang berbagai organisasi di seluruh dunia. Ransomware jenis ini bekerja dengan mengunci data korban menggunakan enkripsi, lalu meminta bayaran dalam bentuk cryptocurrency sebagai syarat untuk memulihkan akses terhadap data tersebut.

Serangan Ransomware Conti tidak hanya berdampak pada kerugian finansial, tetapi juga menimbulkan gangguan operasional dan risiko kebocoran data sensitif. Banyak perusahaan besar dan instansi pemerintahan menjadi target utamanya.

Dalam artikel ini, Anda akan mempelajari apa itu Ransomware Conti, bagaimana dampaknya terhadap sistem TI, dan langkah-langkah efektif untuk melakukan pencegahan serangan ransomware. Pemahaman ini penting untuk melindungi aset digital bisnis Anda.

Apa itu Ransomware Conti?

Ransomware conti merupakan salah satu varian malware dibuat khusus untuk mengunci file pada sistem target melalui proses enkripsi, lalu meminta pembayaran tebusan dalam bentuk digital. Jenis ransomware ini terkenal karena tingkat agresivitasnya tinggi & cara operasinya rapi, layaknya jaringan kejahatan siber terorganisir.

Berbeda dengan ransomware biasa, Conti menggunakan teknik double extortion, yaitu mengenkripsi file sekaligus mengancam akan membocorkan data sensitif jika tebusan tidak dibayar. Hal ini membuat tekanan pada korban menjadi lebih tinggi.

Cara Kerja Ransomware Conti

Setelah memahami definisinya, berikut ini adalah ringkasan cara kerja Ransomware Conti secara lengkap:

1. Infeksi

Langkah pertama dalam serangan dimulai dengan infeksi sistem, yang umumnya dilakukan lewat email phishing atau file mencurigakan yang disamarkan sebagai dokumen sah. Saat korban membuka tautan atau lampiran tersebut, payload malware langsung dijalankan & mulai menginfeksi perangkat.

Selain email, celah pada Remote Desktop Protocol (RDP) dan software yang belum di-patch menjadi pintu masuk utama. Penyerang memanfaatkan kelemahan ini untuk menyusup tanpa terdeteksi oleh sistem keamanan standar.

2. Penyebaran

Setelah berhasil menginfeksi satu perangkat, Ransomware Conti kemudian meluas ke jaringan internal secara menyeluruh. Dengan bantuan skrip otomatis, ia akan memindai koneksi jaringan untuk menemukan file sharing dan server lain yang rentan.

Tujuannya adalah menginfeksi sebanyak mungkin sistem dalam waktu singkat, sehingga kerusakan ditimbulkan menjadi lebih luas dan kompleks untuk ditangani.

Malware ini juga memanfaatkan hak akses administratif untuk memperluas kontrol ke seluruh sistem. Proses ini sering kali berlangsung tanpa menimbulkan alarm dari antivirus konvensional.

3. Enkripsi Data

Langkah berikutnya melibatkan proses enkripsi, di mana file-file penting seperti dokumen, database, dan file konfigurasi dikunci menggunakan algoritma yang rumit. Hasilnya, data tersebut tidak dapat diakses lagi oleh pemilik aslinya.

Proses ini dirancang untuk memastikan bahwa tanpa decryption key, pengguna tidak memiliki cara untuk membuka atau memulihkan file yang telah dienkripsi.

Enkripsi ini dilakukan sangat cepat dan efisien, menjadikan downtime sistem tidak bisa dihindari. File yang terkena biasanya memiliki ekstensi baru dan hanya bisa dibuka dengan decryption key dari penyerang.

4. Pemberitahuan Tebusan

Setelah enkripsi rampung, perangkat yang terinfeksi akan memunculkan notifikasi berisi pemberitahuan bahwa data telah terkunci. Notifikasi tersebut juga mencakup instruksi terkait cara melakukan pembayaran tebusan.

Dalam pesan tersebut biasanya juga dicantumkan alamat dompet cryptocurrency, jangka waktu pembayaran, serta ancaman akan membocorkan data sensitif jika korban tidak segera merespons.

5. Tuntutan Tebusan

Tuntutan tebusan bisa sangat tinggi, mulai dari ribuan hingga jutaan dolar tergantung dari profil target. Pembayaran biasanya diminta menggunakan Bitcoin atau cryptocurrency anonim lainnya.

Pelaku serangan seringkali memberikan contoh file yang berhasil mereka buka kembali sebagai bukti kemampuan mereka dalam memulihkan data. Ini adalah bagian dari taktik double extortion untuk menambah tekanan kepada korban.

Baca Juga : Apa Itu Ransomware Petya? Cara Kerja dan Dampak Serangannya

Dampak Ransomware Conti

Setelah mengetahui bagaimana cara kerjanya, berikut beberapa dampak dari ransomware conti:

1. Kehilangan Data

Salah satu dampak paling serius dari serangan Ransomware Conti adalah kehilangan data penting. File yang terenkripsi sering kali tidak dapat dipulihkan tanpa decryption key, terutama jika tidak ada backup data.

Kehilangan data tersebut meliputi dokumen perusahaan, informasi pelanggan, serta catatan transaksi bisnis. Dampaknya dapat mengganggu kelancaran operasional dan proses pengambilan keputusan yang bergantung pada data di masa mendatang.

2. Gangguan Operasional

Ketika sistem terkena ransomware, seluruh proses bisnis bisa terhenti. Akses ke file, aplikasi, dan sistem internal akan diblokir oleh ransomware payload.

Gangguan akibat serangan ini dapat berlangsung mulai dari beberapa jam hingga beberapa minggu. Untuk sektor vital seperti rumah sakit atau layanan publik, gangguan tersebut berpotensi menimbulkan dampak yang sangat serius.

3. Kerugian Keuangan

Dampak finansial menjadi beban berat, terutama jika tebusan yang diminta sangat besar. Selain biaya tebusan, korban juga harus mengeluarkan dana untuk pemulihan sistem, investigasi digital, dan penguatan keamanan.

Bahkan tanpa membayar tebusan, biaya downtime, kehilangan pelanggan, dan denda hukum bisa menghabiskan anggaran perusahaan. Ini menjadi salah satu alasan mengapa ransomware attack sangat ditakuti dunia usaha.

4. Kerugian Reputasi

Ketika serangan ransomware menjadi publik, kepercayaan pelanggan bisa runtuh. Perusahaan yang gagal melindungi data pelanggan akan dinilai kurang kompeten dan tidak dapat diandalkan.

Reputasi digital sangat penting di era sekarang. Kredibilitas brand bisa hancur hanya dalam waktu singkat akibat satu insiden keamanan siber seperti ini.

5. Potensi Pelanggaran Privasi

Jika data yang dicuri termasuk informasi pribadi pelanggan, maka akan terjadi pelanggaran privasi. Hal ini bisa memicu tuntutan hukum dan pengawasan dari lembaga perlindungan data.

Jenis data yang sering disasar mencakup nomor identitas, data medis, hingga informasi keuangan. Kebocoran ini bisa digunakan untuk identity theft atau kejahatan siber lainnya.

6. Dampak Psikologis

Serangan ransomware tidak hanya merugikan secara teknis, tetapi juga memberikan tekanan psikologis berat bagi tim IT & para manajer. Tekanan tinggi, rasa panik, dan ketakutan kehilangan data bisa menyebabkan stres kerja akut.

Selain itu, tim internal sering merasa bersalah karena tidak mampu mencegah serangan. Ini bisa mengganggu produktivitas karyawan dan menciptakan suasana kerja yang tidak sehat.

7. Potensi Penyebaran Lebih Lanjut

Jika tidak segera ditangani, Ransomware Conti dapat menyebar ke sistem pihak ketiga seperti mitra bisnis atau klien. Ini menciptakan efek domino yang memperbesar skala kerusakan.

Kebanyakan ransomware modern dilengkapi kemampuan lateral movement yang memungkinkan penyebaran cepat ke seluruh jaringan internal. Hal ini meningkatkan kemungkinan terjadinya serangan berulang sulit dicegah.

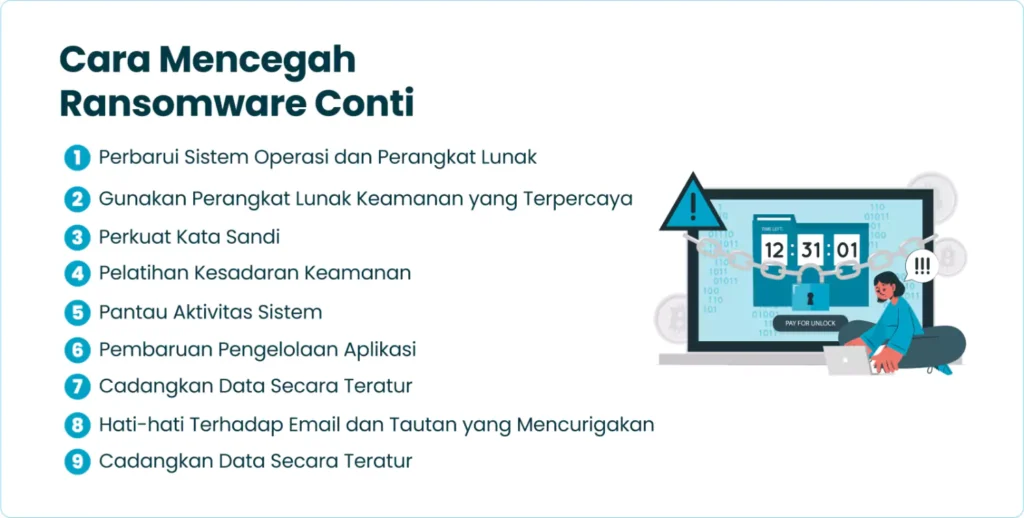

Cara Mencegah Ransomware Conti

Ransomware Conti merupakan salah satu malware paling berbahaya yang mampu mengenkripsi data dan meminta tebusan. Pencegahan menjadi kunci utama untuk menghindari kerugian besar.

Berikut adalah langkah-langkah strategis yang bisa dilakukan untuk mencegah serangan ransomware Conti secara efektif:

1. Perbarui Sistem Operasi dan Perangkat Lunak

Sistem yang tidak diperbarui menjadi sasaran empuk bagi ransomware. Lubang keamanan yang belum ditambal dapat dieksploitasi oleh cyber attacker.

Selalu aktifkan pembaruan otomatis pada sistem operasi dan perangkat lunak. Patch keamanan terbaru sangat penting untuk memperkuat pertahanan dari ancaman eksternal.

2. Gunakan Perangkat Lunak Keamanan yang Terpercaya

Perangkat lunak antivirus dan anti-malware merupakan garis pertahanan awal terhadap ransomware Conti. Pastikan Anda menggunakan solusi keamanan dari vendor terpercaya.

Lakukan pemindaian sistem secara berkala. Fitur seperti real-time protection dan heuristic detection sangat efektif dalam mendeteksi aktivitas mencurigakan sejak dini.

3. Perkuat Kata Sandi

Kata sandi yang lemah sering menjadi pintu masuk bagi pelaku kejahatan siber. Gunakan kombinasi huruf besar, kecil, angka, dan simbol untuk memperkuat credential access.

Gunakan juga sistem two-factor authentication (2FA) sebagai lapisan keamanan tambahan. Ini akan sangat membantu dalam melindungi akun penting dari upaya pembobolan.

4. Pelatihan Kesadaran Keamanan

Karyawan sering menjadi target serangan melalui phishing email. Tanpa pemahaman yang memadai, mereka bisa menjadi celah yang dimanfaatkan ransomware.

Berikan pelatihan rutin tentang cyber hygiene dan cara mengenali ancaman seperti tautan palsu atau file berbahaya. Tingkat kesadaran yang tinggi mampu mengurangi risiko secara signifikan.

5. Pantau Aktivitas Sistem

Monitoring aktivitas sistem membantu dalam mendeteksi anomali lebih awal. Gunakan alat intrusion detection system (IDS) atau security information and event management (SIEM).

Perhatikan adanya unusual login attempt, penggunaan CPU yang tidak biasa, atau perubahan file yang mencurigakan. Deteksi dini bisa menghentikan penyebaran sebelum meluas.

6. Pembaruan Pengelolaan Aplikasi

Serangan sering memanfaatkan aplikasi yang jarang diperbarui. Gunakan application whitelisting dan kelola hak akses aplikasi secara ketat.

Pastikan hanya aplikasi yang sah dan terbaru yang diizinkan berjalan dalam sistem. Ini mencegah eksekusi executable file berbahaya oleh ransomware.

7. Cadangkan Data Secara Teratur

Cadangan data adalah last line of defense jika sistem berhasil disusupi. Pastikan cadangan tidak terhubung langsung dengan sistem utama agar tidak ikut terenkripsi.

Lakukan backup secara berkala ke media eksternal atau cloud storage. Uji juga proses recovery secara rutin untuk memastikan data benar-benar dapat dipulihkan saat dibutuhkan.

8. Hati-hati Terhadap Email dan Tautan yang Mencurigakan

Email adalah salah satu metode penyebaran utama ransomware Conti. Jangan membuka lampiran atau mengeklik tautan dari pengirim yang tidak dikenal.

Periksa alamat email dan ejaan dengan saksama. Banyak email palsu menggunakan nama domain yang mirip dengan aslinya untuk mengelabui korban melalui social engineering.

9. Pemisahan Jaringan

Pemisahan jaringan atau network segmentation membatasi penyebaran jika satu segmen berhasil disusupi. Hal ini sangat penting dalam lingkungan perusahaan besar.

Pisahkan jaringan berdasarkan fungsi atau departemen. Dengan cara ini, lateral movement dari ransomware ke seluruh sistem bisa diminimalkan secara signifikan.

Strategi Cerdas Melawan Ransomware Conti

Ransomware Conti bukan sekadar ancaman biasa—ia adalah salah satu varian ransomware paling agresif dan canggih yang pernah tercatat. Dengan kemampuan mengenkripsi data dalam hitungan menit dan menyebar cepat ke seluruh jaringan, serangan ini dapat melumpuhkan operasional bisnis secara total.

Tindakan pencegahan harus dilakukan secara proaktif dan menyeluruh. Mulai dari memperbarui sistem, melatih karyawan, hingga mencadangkan data secara rutin. Perlindungan terhadap ransomware seperti Conti bukan hanya soal teknologi, tetapi juga soal kebiasaan dan kewaspadaan. Dengan menerapkan langkah-langkah di atas, Anda bisa memperkecil resiko menjadi korban serangan digital yang merugikan ini.

FAQ (Frequently Asked Question)

Apa yang membedakan Ransomware Conti dari jenis ransomware lainnya?

Ransomware Conti dikenal karena kecepatannya dalam mengenkripsi file dan strateginya yang agresif dalam memeras korban. Tidak seperti ransomware biasa yang hanya mengenkripsi data, Conti juga melakukan exfiltration atau pencurian data sebelum proses enkripsi dimulai. Dengan begitu, pelaku dapat mengancam korban untuk mempublikasikan data sensitif jika tebusan tidak dibayar, menjadikannya sebagai bagian dari skema double extortion.

Bagaimana Conti biasanya menyusup ke dalam sistem korban?

Conti sering menyusup melalui phishing email, kerentanan RDP (Remote Desktop Protocol) yang terbuka, atau eksploitasi software yang belum diperbarui. Dalam banyak kasus, akses awal diberikan oleh malware loader seperti TrickBot atau Emotet, yang kemudian membuka jalan bagi Conti untuk dieksekusi dan melakukan aksi enkripsi secara cepat dan luas di seluruh jaringan internal perusahaan.

Apa dampak utama serangan Conti terhadap organisasi yang menjadi target?

Dampaknya sangat merusak karena tidak hanya data yang dikunci dan tidak bisa diakses, tapi reputasi organisasi juga terancam jika data yang dicuri dipublikasikan. Banyak organisasi mengalami downtime operasional yang signifikan, kehilangan pendapatan, dan beban hukum karena pelanggaran data. Biaya pemulihan pun sering kali jauh lebih besar daripada jumlah tebusan itu sendiri.

Apakah ada bukti bahwa Conti memiliki struktur organisasi layaknya perusahaan?

Ya, kebocoran data internal kelompok Conti pada tahun 2022 mengungkapkan bahwa mereka memiliki struktur yang cukup profesional, lengkap dengan manajer, staf teknis, pelatihan, dan sistem gaji. Mereka menggunakan komunikasi internal yang terorganisir, menunjukkan bahwa serangan mereka bukan tindakan acak, tetapi operasi terencana dengan pendekatan yang mirip perusahaan teknologi.

Apakah membayar tebusan kepada pelaku Conti menjamin data akan dikembalikan?

Tidak ada jaminan. Meskipun beberapa korban memang menerima dekripsi setelah membayar, banyak juga yang mengalami kegagalan pemulihan atau tetap mengalami kebocoran data. Membayar tebusan juga memberi insentif lebih besar kepada pelaku untuk melanjutkan aktivitas mereka dan dapat melanggar regulasi hukum tertentu tergantung yurisdiksi.

Apa yang bisa dipelajari dari insiden kebocoran internal Conti?

Kebocoran data internal Conti memberikan wawasan berharga tentang bagaimana operasi ransomware modern bekerja secara detail. Dari taktik komunikasi hingga pembagian peran, semua informasi tersebut membantu pakar keamanan merancang strategi pencegahan yang lebih tepat sasaran. Kebocoran ini juga membuka mata dunia tentang betapa terorganisirnya kelompok ransomware profesional saat ini.

Apakah Conti masih aktif hingga sekarang?

Setelah kebocoran besar dan tekanan internasional, grup Conti secara resmi menghentikan operasinya, tetapi anggotanya diyakini telah bergabung dengan atau membentuk kelompok ransomware baru. Jadi meskipun nama Conti mungkin sudah tidak aktif, infrastruktur, taktik, dan pelakunya kemungkinan masih beroperasi di balik nama lain.

Mengapa serangan Conti banyak menyasar lembaga pemerintahan dan layanan publik?

Target seperti rumah sakit, institusi pendidikan, dan lembaga pemerintah lebih mungkin membayar tebusan karena kebutuhan mendesak terhadap data dan operasional mereka. Conti melihat ini sebagai peluang untuk mendapatkan tebusan lebih cepat dan lebih besar, meski hal ini menimbulkan kecaman luas karena menyasar institusi yang menyelamatkan nyawa dan melayani masyarakat.

Apakah ada hubungan antara Conti dan negara tertentu?

Beberapa analisis intelijen siber mengindikasikan bahwa operasi Conti berbasis di Rusia atau memiliki keterkaitan dengan aktor yang tidak tersentuh oleh hukum internasional di negara tersebut. Namun, tidak semua pelaku dapat dilacak dengan jelas, dan afiliasi semacam ini seringkali sulit dibuktikan secara hukum.

Apa langkah paling efektif untuk mencegah serangan ransomware seperti Conti?

Langkah terbaik adalah kombinasi antara peningkatan kesadaran karyawan, penggunaan sistem deteksi dini, segmentasi jaringan, backup berkala yang tidak terhubung dengan sistem utama, serta pembaruan sistem secara rutin. Membangun budaya keamanan siber yang kuat jauh lebih efektif daripada hanya mengandalkan solusi teknologi semata.

Baca Juga : Apa itu Crypto Ransomware? Bahaya dan Cara Mencegahnya