Memahami IoC adalah langkah penting untuk melindungi sistem Anda, kenapa demikian? Banyak perusahaan mengalami serangan siber yang merugikan, namun sering kali mereka tidak menyadari tanda-tanda awal yang dapat mengindikasikan adanya ancaman.

Ketidakpahaman terhadap indikator keamanan ini membuat banyak organisasi rentan terhadap serangan yang lebih besar. Artikel ini akan membahas secara mendalam apa itu IoC, bagaimana cara mengenalinya, dan langkah-langkah yang dapat diambil untuk mengantisipasi dan mengatasi potensi serangan siber.

Apa Indicator of Compromise (IoC)?

IoC adalah singkatan dari Indicator of Compromise, yang dalam bahasa Indonesia dikenal sebagai Indikator Kompromi. IoC merupakan petunjuk yang menunjukkan adanya indikasi bahwa sistem atau jaringan telah disusupi oleh pihak yang tidak berwenang.

Fungsi utama IoC adalah untuk mendeteksi, mengidentifikasi, dan memantau aktivitas mencurigakan atau serangan keamanan pada infrastruktur IT. Berbagai jenis informasi dapat menjadi indikator keamanan.

Indikator tersebut termasuk alamat IP mencurigakan, URL, nama file, nilai hash (hash value), tanda tangan (signature), metode serangan yang digunakan, atau perilaku tidak biasa dalam sistem. Jadi, profesional keamanan dapat mendeteksi pelanggaran pada jaringan atau titik akhir organisasi.

Apakah Indicator of Compromise (IoC) Membantu Deteksi Ancaman Siber?

IoC adalah alat penting dalam memantau aktivitas jaringan, perilaku pengguna, dan atribut file untuk mendeteksi ketidakteraturan atau pola mencurigakan. Dengan menggunakan indikator keamanan ini, organisasi dapat lebih cepat mengidentifikasi ancaman siber.

Namun, penting untuk dicatat bahwa IoC bersifat reaktif, sehingga tidak selalu dapat mengidentifikasi serangan yang tidak terdeteksi atau serangan tingkat lanjut. Oleh karena itu, sangat penting bagi organisasi untuk memanfaatkan platform Threat Intelligence guna melacak IoC dalam lingkungan mereka.

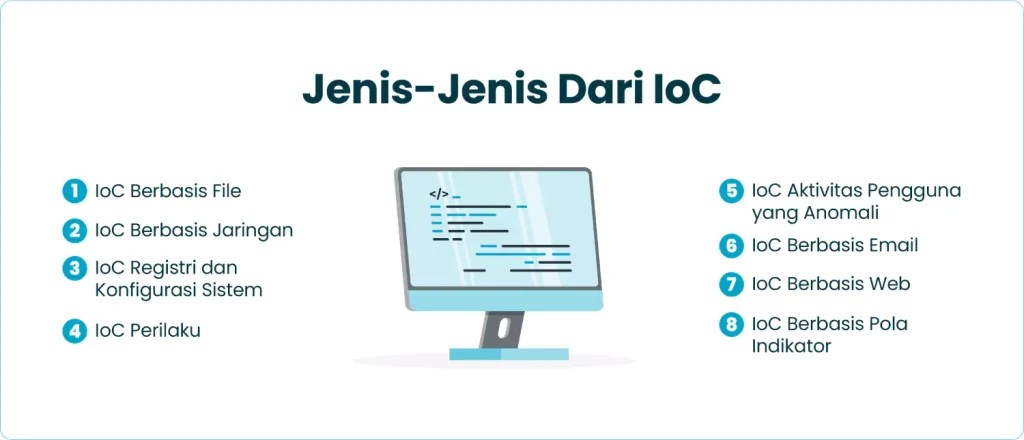

Jenis-Jenis Dari IoC

Jenis-jenis Indicator of Compromise (IoC) yang umum digunakan dalam deteksi ancaman cyber dapat dibagi menjadi beberapa kategori berikut:

1. IoC Berbasis File

IoC berbasis file mencakup informasi yang penting untuk mendeteksi ancaman. Pertama, hash berkaitan seperti MD5, SHA-1, atau SHA-256 dari file yang dicurigai digunakan untuk membandingkan dengan hash file sah.

Selanjutnya, nama file berfungsi sebagai identitas dari file yang mencurigakan atau terkait dengan malware. Jalur file, yang menunjukkan lokasi penyimpanan file di sistem komputer, juga menjadi perhatian penting.

Selain itu, atribut file, seperti ukuran dan timestamp modifikasi, memberikan informasi tambahan untuk analisis.

2. IoC Berbasis Jaringan

IoC berbasis jaringan berfokus pada identifikasi aktivitas mencurigakan di lingkungan jaringan. Alamat IP mencurigakan digunakan untuk mengenali perangkat yang terlibat dalam aktivitas jahat. Selain itu, nama domain yang terkait dengan tindakan berbahaya juga perlu diperhatikan.

URL, atau Uniform Resource Locator, merujuk pada situs web phishing atau situs yang mengandung malware. Terakhir, URI (Uniform Resource Identifier) yang terkait dengan aktivitas jahat memberikan informasi lebih lanjut untuk deteksi ancaman.

3. IoC Registri dan Konfigurasi Sistem

IoC yang terkait dengan registri dan konfigurasi sistem membantu dalam mendeteksi perubahan yang mencurigakan. Kunci registri menunjukkan adanya perubahan nilai yang tidak sah pada sistem operasi Windows.

Selain itu, perubahan konfigurasi sistem yang tidak biasa dapat menandakan adanya mekanisme persistensi malware. Perilaku sistem yang tidak wajar, seperti eksekusi proses yang tidak biasa atau peningkatan hak istimewa, juga menjadi indikator penting.

4. IoC Perilaku

IoC berbasis perilaku mencakup pola-pola mencurigakan yang terdeteksi di sistem atau jaringan. Pola perilaku yang mencurigakan, seperti eksekusi proses yang tidak biasa, peningkatan hak istimewa, dan pergerakan lateral, harus diperhatikan.

Aktivitas lateral menunjukkan gerakan horizontal dalam jaringan yang tidak biasa, menandakan potensi penularan malware. Selain itu, eksploitasi proses yang tidak biasa dapat menunjukkan adanya exploit kit atau kode berbahaya yang aktif.

5. IoC Aktivitas Pengguna yang Anomali

Indikator aktivitas pengguna yang anomali sangat penting dalam mendeteksi ancaman. Indikator akun pengguna memberikan informasi terkait aktivitas yang tidak biasa, seperti anomali login dan perilaku autentikasi yang mencurigakan.

Akses tidak sah ke sistem atau aplikasi dapat menunjukkan adanya ancaman dari orang dalam atau penyalahgunaan kredensial. Penyalahgunaan kredensial melalui kampanye phishing juga menjadi perhatian utama dalam konteks ini.

6. IoC Berbasis Email

IoC berbasis email berfokus pada mendeteksi ancaman melalui komunikasi email. Alamat email yang terkait dengan kampanye phishing atau distribusi malware menjadi indikator penting. Selain itu, header email yang mencurigakan, seperti header yang tidak biasa atau alamat tujuan yang mencurigakan, harus dianalisis.

Lampiran email yang diketahui sebagai malware atau dokumen berbahaya juga memerlukan perhatian khusus, begitu pula konten email yang mencurigakan, termasuk link download yang berpotensi membawa malware.

7. IoC Berbasis Web

IoC berbasis web membantu mendeteksi aktivitas berbahaya di lingkungan web. URL log server web mencurigakan dapat menunjukkan pola lalu lintas abnormal. Pola lalu lintas web yang mencurigakan, seperti unduhan drive-by atau perangkat eksploitasi, juga perlu diwaspadai.

Muatan aplikasi web yang terkait dengan aktivitas berbahaya, termasuk konten yang berpotensi membawa malware, menjadi indikator penting untuk analisis lebih lanjut.

8. IoC Berdasarkan Pola Indikator

IoC berdasarkan pola indikator mencakup analisis korelasi yang penting untuk mendeteksi ancaman. Korelasi IoC memperlihatkan beberapa indikator yang secara kolektif menunjukkan jenis ancaman atau skenario serangan tertentu.

Rangkaian IoC memberikan gambaran yang lebih lengkap tentang kompleksitas serangan, termasuk tahapan serangan Advanced Persistent Threats (APT). Dengan menganalisis pola ini, organisasi dapat lebih efektif dalam mengantisipasi dan merespons ancaman yang ada.

Maksimalkan Data IoC dengan Threat Intelligence

Memanfaatkan data IoC adalah langkah penting, tetapi tidak cukup efektif tanpa dukungan Threat Intelligence. Dengan mengintegrasikan solusi Threat Intelligence ke dalam sistem keamanan, perusahaan dapat:

1. Memperoleh Konteks yang Mendalam

Threat Intelligence memberikan informasi kaya yang membantu organisasi memahami sumber ancaman, metode serangan, dan tujuan dari serangan tersebut. Pemahaman ini memungkinkan tindakan yang lebih efektif untuk melindungi sistem dan data.

2. Membangun Sumber Daya Internal

Integrasi Threat Intelligence membantu organisasi mengumpulkan data tentang ancaman yang relevan dengan operasi mereka. Ini memungkinkan mereka membangun pengetahuan mendalam tentang lingkungan ancaman dan mengambil langkah proaktif untuk mengidentifikasi, mencegah, dan merespons potensi ancaman.

3. Mengakses Intelijen Eksklusif

Dengan Threat Intelligence, organisasi dapat memperoleh intelijen eksklusif yang tidak tersedia secara umum, termasuk informasi tentang serangan baru, kerentanan yang ditemukan, dan tren serangan yang muncul. Ini memberikan keunggulan kompetitif dalam menghadapi ancaman siber dan memungkinkan tindakan lebih cepat untuk perlindungan.

Contoh dari Indicator of Compromise Harus Diwaspadai

Dalam konteks keamanan, IoC adalah indikator penting yang membantu tim IT memantau lingkungan digital untuk mendeteksi tanda-tanda serangan yang sedang berlangsung.

Beberapa contoh indikator keamanan yang perlu diperhatikan meliputi:

- Pencarian DNS yang tidak biasa dimana pelaku sering menggunakan metode serangan command and control dengan menginstal program jahat di server organisasi untuk mengendalikan komputer yang terinfeksi.

- Setiap organisasi memiliki pola lalu lintas jaringan yang konsisten. Perubahan signifikan dalam pola ini, seperti peningkatan data yang keluar dari organisasi atau aktivitas dari lokasi yang tidak biasa, dapat menjadi sinyal adanya serangan.

- Penyerang sering berusaha mengakses akun administratif untuk mendapatkan data sensitif. Perilaku mencurigakan, seperti upaya eskalasi hak istimewa, dapat menandakan adanya pelanggaran.

- Banyak serangan dimulai dengan penginstalan perangkat lunak berbahaya, seperti malware atau ransomware, yang dapat mengunci file atau memberi akses kepada penyerang. Memantau penginstalan perangkat lunak yang tidak terencana penting untuk mendeteksi IoC ini.

- Jika terdapat banyak permintaan untuk satu file, hal ini dapat menunjukkan bahwa penyerang mencoba mencurinya dengan berbagai metode.

Apa perbedaan Antara IoA dan IoC?

Berikut adalah perbedaan antara Indicator of Attack (IoA) dan Indicator of Compromise (IoC):

1. Indicator of Attack (IoA)

Beberapa metode yang digunakan dalam IoA meliputi:

- IoA fokus pada deteksi dan pencegahan serangan sebelum kerusakan terjadi.

- Didasarkan pada teknik yang digunakan oleh penyerang.

- Membantu mendeteksi serangan baru melalui pengamatan perilaku mencurigakan.

- Memeriksa pola lalu lintas jaringan dan aktivitas aneh pada sistem.

- Digunakan untuk identifikasi serangan secara real-time dan tindakan pencegahan.

2. Indicator of Compromise (IoC)

Berikut adalah beberapa hal penting mengenai IoC:

- IoC membantu mengidentifikasi pelanggaran yang telah terjadi, memberikan wawasan tentang bagaimana serangan berhasil, serta apa yang terjadi setelahnya.

- IoC memainkan peran penting dalam investigasi forensik, memungkinkan tim keamanan untuk memahami metode serangan dan dampaknya.

- Dengan analisis IoC, organisasi dapat menerapkan taktik pertahanan yang tepat untuk mencegah serangan serupa di masa depan.

Peran Penting IoC dalam Melindungi Bisnis dari Serangan Siber

Dapat disimpulkan bahwa IoC adalah alat yang dapat membantu perusahaan mendeteksi tanda-tanda serangan dan memahami pola ancaman setelah sistem dikompromikan. Memanfaatkan indikator keamanan ini memungkinkan perusahaan untuk mengenali dan menganalisis serangan secara efektif.

Bagi perusahaan, memahami dan menggunakan IoC penting karena serangan siber tidak hanya mengancam data, tetapi juga reputasi dan operasional bisnis. Jadi, mengintegrasikan IoC dalam strategi keamanan adalah cara efektif dalam menghadapi ancaman dan mengambil tindakan untuk melindungi aset digital dari serangan di masa mendatang.