Dalam dunia digital yang semakin kompleks, keamanan data pengguna menjadi prioritas utama, terutama bagi layanan online seperti perbankan, e-commerce, hingga media sosial. Salah satu ancaman serius yang sering kali tidak disadari oleh pengguna awam adalah session hijacking.

Teknik ini memungkinkan penyerang untuk membajak sesi aktif pengguna dan mendapatkan akses tidak sah ke akun atau informasi pribadi, tanpa perlu mengetahui kata sandi. Dampaknya bisa sangat merugikan, mulai dari pencurian identitas hingga penyalahgunaan akun untuk tindakan kriminal.

Session hijacking terjadi ketika penyerang berhasil mencuri atau menyusup ke sesi autentikasi yang sah antara pengguna dan server. Memahami bagaimana serangan ini bekerja dan bagaimana cara mencegahnya menjadi sangat penting, baik bagi pengguna biasa maupun bagi pengelola sistem.

Apa itu Session Hijacking?

Session hijacking adalah teknik serangan siber di mana penyerang membajak sesi pengguna yang sah dengan cara mencuri atau memanipulasi session ID. Session ID adalah token unik yang diberikan oleh server kepada pengguna setelah mereka berhasil login. Token ini digunakan untuk mengenali dan menjaga sesi pengguna tetap aktif tanpa harus memasukkan kredensial berulang kali.

Jika penyerang berhasil mendapatkan session ID ini, mereka bisa masuk ke akun target tanpa perlu tahu username atau password-nya. Artinya, mereka bisa melakukan apa pun yang bisa dilakukan pengguna sah—mulai dari melihat data pribadi hingga melakukan transaksi. Session hijacking menjadi sangat berbahaya karena sering kali terjadi tanpa diketahui oleh pengguna ataupun sistem.

Cara Kerja Session Hijacking

Berikut ini adalah beberapa teknik umum yang digunakan oleh penyerang untuk session hijacking pengguna:

1. Sniffing (Pemantauan)

Sniffing adalah teknik di mana penyerang memantau lalu lintas jaringan untuk menangkap data yang lewat, termasuk session ID. Serangan ini sering terjadi di jaringan publik seperti Wi-Fi di kafe, bandara, atau ruang publik lainnya yang tidak dienkripsi dengan baik.

Jika komunikasi antara browser dan server tidak menggunakan protokol HTTPS, session ID bisa terlihat secara plaintext dan dengan mudah diambil oleh penyerang menggunakan tools seperti Wireshark atau tcpdump. Sangat penting untuk selalu menggunakan koneksi yang terenkripsi dan menghindari akses ke situs sensitif melalui jaringan terbuka.

2. Man-in-the-Middle (MitM) Attacks

Serangan Man-in-the-Middle terjadi saat penyerang berhasil menyisipkan dirinya di antara komunikasi dua pihak—dalam hal ini, pengguna dan server. Penyerang dapat mencegat, membaca, mengubah data yang ditransfer. Dengan cara ini, session ID bisa dicuri atau diganti tanpa sepengetahuan korban maupun server. MitM attack bisa terjadi karena berbagai hal, seperti DNS spoofing, ARP poisoning, atau jaringan Wi-Fi palsu.

3. Cross-Site Scripting (XSS)

XSS adalah jenis kerentanan di mana penyerang dapat menyuntikkan skrip jahat ke dalam halaman web yang kemudian dijalankan oleh browser pengguna. Skrip ini bisa dirancang untuk mencuri cookie yang menyimpan session ID dan mengirimkannya ke server milik penyerang.

Misalnya, pada situs yang tidak memvalidasi input pengguna dengan baik, penyerang dapat menanamkan kode JavaScript yang mencuri session ID dari cookie pengguna. Setelah session ID diperoleh, penyerang bisa langsung membajak sesi tersebut dan mengakses akun target tanpa perlu login.

4. Session Sidejacking

Session sidejacking adalah versi lanjutan dari sniffing, di mana penyerang secara spesifik menargetkan cookie sesi setelah korban berhasil login. Ini biasanya dilakukan di jaringan tidak aman, dan menjadi sangat efektif jika situs web tidak menerapkan protokol HTTPS secara menyeluruh.

Beberapa platform media sosial dan forum diskusi di masa lalu pernah menjadi korban serangan ini, karena sebagian halaman mereka tidak mengamankan sesi pengguna dengan enkripsi penuh, membuat session ID terekspos selama pertukaran data.

5. Session Fixation

Berbeda dari metode lainnya, session fixation tidak mencuri session ID, melainkan menipu korban agar menggunakan session ID yang telah disiapkan oleh penyerang sebelumnya. Jika aplikasi web tidak mengganti session ID setelah pengguna berhasil login, maka penyerang bisa menggunakan session ID tetap tersebut untuk mengambil alih sesi pengguna.

Jenis Session Hijacking

Session hijacking tidak hanya terbatas pada satu cara atau satu jenis serangan saja. Memahami perbedaan keduanya penting untuk menentukan langkah pencegahan yang tepat dan membangun sistem keamanan yang lebih tangguh.

1. Active Session Hijacking

Active session hijacking terjadi ketika penyerang secara aktif ikut serta dalam komunikasi antara pengguna dan server. Dalam jenis serangan ini, penyerang tidak hanya mencuri session ID, tetapi juga mulai mengendalikan jalannya sesi secara langsung. Mereka dapat mengirim permintaan ke server atas nama korban, mengubah data, melakukan transaksi, atau bahkan mengubah kredensial akun.

Serangan ini biasanya dilakukan setelah penyerang berhasil mendapatkan akses ke jaringan atau mengetahui session ID pengguna. Setelah masuk ke dalam sesi, mereka akan langsung mengambil alih komunikasi dan bisa saja memutuskan koneksi korban agar satu-satunya koneksi aktif yang tersisa adalah milik penyerang.

2. Passive Session Hijacking

Berbeda dengan serangan aktif, passive session hijacking dilakukan dengan pendekatan yang lebih diam-diam. Tujuan utama dari serangan ini adalah memantau atau menyadap lalu lintas data antara pengguna dan server, tanpa mengganggu jalannya komunikasi atau menunjukkan tanda-tanda aktivitas mencurigakan.

Penyerang biasanya hanya “mengintip” data sensitif yang dikirim dalam sesi tersebut, seperti informasi login, data pribadi, atau percakapan rahasia. Jenis ini lebih sulit terdeteksi karena penyerang tidak melakukan intervensi langsung dalam komunikasi.

Dampak dari Session Hijacking

Session hijacking bukan hanya masalah teknis yang bisa disepelekan, melainkan ancaman serius yang dapat merugikan individu, perusahaan, hingga institusi besar. Berikut ini adalah beberapa dampak paling signifikan dari session hijacking yang perlu diwaspadai:

1. Pencurian Identitas

Salah satu dampak paling umum dari session hijacking adalah pencurian identitas. Penyerang yang mendapatkan akses ke sesi pengguna dapat menyamar sebagai individu tersebut dan mengakses akun media sosial, email, atau platform layanan digital lainnya. Dengan identitas ini, mereka bisa melakukan berbagai tindakan, seperti mengirim pesan palsu, membuat unggahan yang merugikan, atau memalsukan informasi.

2. Akses Tidak Sah

Dengan session hijacking, penyerang bisa mendapatkan akses tidak sah ke sistem atau akun tanpa perlu memasukkan username dan password. Mereka langsung masuk ke sesi yang sedang aktif, seperti akun e-commerce, dashboard admin website, atau aplikasi perbankan. Akses ini dapat digunakan untuk merusak sistem atau mencuri data sensitif.

3. Pencurian Informasi Pribadi

Saat sesi berhasil dibajak, informasi pribadi seperti nama lengkap, alamat, nomor telepon, hingga data keuangan bisa diakses dengan mudah oleh penyerang. Informasi ini bisa digunakan untuk berbagai kejahatan, termasuk penipuan, phishing, dan bahkan perdagangan data ilegal di dark web.

4. Pelanggaran Keamanan Data

Bagi perusahaan atau organisasi, session hijacking dapat menyebabkan pelanggaran keamanan data dalam skala besar. Jika akun pengguna internal dibajak, pelaku dapat mengakses data pelanggan, dokumen penting, atau rahasia dagang. Hal ini bisa menimbulkan kerugian reputasi hingga sanksi hukum, terutama jika menyangkut data yang dilindungi regulasi seperti GDPR atau UU Perlindungan Data Pribadi.

5. Manipulasi Sesi

Penyerang tidak hanya membaca data, tapi juga bisa memodifikasi sesi pengguna. Misalnya, mereka bisa mengubah pengaturan akun, mengganti alamat email atau kata sandi, serta melakukan transaksi atas nama pengguna. Hal ini dapat membuat korban kehilangan kontrol penuh terhadap akun mereka.

6. Akses ke Informasi Rahasia

Jika individu atau organisasi yang menjadi target session hijacking memiliki akses ke informasi sensitif—seperti jurnalis, pengacara, atau pejabat pemerintah—maka serangan ini dapat dimanfaatkan untuk mencuri data rahasia atau strategis. Dampaknya bisa meluas, memengaruhi keamanan nasional maupun kepentingan publik secara signifikan.

7. Kehilangan Kepercayaan Pengguna

Bagi bisnis digital, salah satu dampak paling merusak adalah kehilangan kepercayaan pengguna. Jika pelanggan merasa bahwa layanan tidak mampu melindungi data mereka, mereka mungkin akan meninggalkan platform tersebut dan beralih ke kompetitor. Ini bisa berujung pada turunnya reputasi, kehilangan pelanggan, dan berkurangnya pendapatan.

8. Penyalahgunaan Fungsionalitas

Penyerang bisa menggunakan akun yang dibajak untuk menyalahgunakan berbagai fungsi dalam sistem. Misalnya, mengirim spam dari akun email korban, menyalahgunakan hak admin di sistem perusahaan, atau menyebarkan malware ke kontak pengguna melalui platform komunikasi yang sah.

9. Potensi Kerugian Keuangan

Mayoritas serangan session hijacking berakhir dengan kerugian finansial. Hal ini bisa berupa transfer dana ilegal, pembelian barang secara tidak sah, atau bahkan biaya pemulihan sistem dan hukum setelah insiden. Di beberapa kasus, perusahaan bisa menderita kerugian hingga miliaran rupiah akibat satu celah kecil yang memungkinkan pembajakan sesi.

Cara Mendeteksi Session Hijacking

Di bawah ini adalah beberapa metode dan indikator yang bisa digunakan untuk mendeteksi aktivitas session hijacking secara efektif:

1. Pemantauan Aktivitas Sesi

Langkah pertama dalam mendeteksi session hijacking adalah dengan melakukan pemantauan aktif terhadap sesi pengguna. Sistem harus mencatat dan menganalisis aktivitas pengguna secara real-time, seperti halaman yang diakses, waktu akses, dan tindakan yang dilakukan. Perilaku yang mencurigakan seperti perubahan mendadak dalam aktivitas bisa menjadi sinyal bahwa sesi telah dibajak.

2. Analisis Log yang Mendalam

Log sistem adalah sumber informasi penting dalam mengidentifikasi pola serangan. Dengan melakukan analisis mendalam terhadap log akses, login, dan aktivitas pengguna, administrator bisa mengenali anomali seperti login ganda dari lokasi berbeda dalam waktu singkat atau aktivitas yang tidak biasa setelah login. Log juga dapat membantu melacak asal mula serangan.

3. Pemantauan Alamat IP

Session hijacking sering kali melibatkan perubahan mendadak dalam alamat IP pengguna. Jika sistem mendeteksi bahwa satu sesi yang sama digunakan dari dua atau lebih alamat IP berbeda dalam waktu bersamaan atau berdekatan, maka besar kemungkinan sesi tersebut sedang dibajak. Sistem keamanan harus mampu mencatat dan menandai perubahan IP sebagai potensi ancaman.

4. Waktu Sesi yang Tidak Biasa

Sesi yang berlangsung terlalu lama atau terlalu singkat bisa menjadi indikator adanya aktivitas mencurigakan. Misalnya, jika sesi pengguna tetap aktif selama berjam-jam tanpa aktivitas nyata, atau jika pengguna tiba-tiba melakukan tindakan penting setelah login dalam hitungan detik, maka ini bisa menjadi tanda hijacking. Monitoring waktu sesi bisa membantu mendeteksi hal ini.

5. Pemberitahuan Keamanan yang Aktif

Menerapkan sistem pemberitahuan keamanan otomatis sangat penting. Misalnya, jika pengguna login dari perangkat atau lokasi baru, sistem bisa mengirim peringatan ke email atau ponsel pengguna. Dengan begitu, pengguna bisa segera mengetahui jika ada upaya login yang tidak mereka lakukan, dan mengambil tindakan seperti logout dari semua sesi atau mengganti kata sandi.

6. Analisis Pola Perilaku Pengguna

Penggunaan machine learning dan AI untuk menganalisis perilaku pengguna semakin umum dalam sistem keamanan modern. Sistem ini mempelajari kebiasaan pengguna seperti waktu login, navigasi halaman, atau interaksi dengan fitur tertentu. Jika terjadi penyimpangan dari pola normal, sistem bisa langsung menandai sesi tersebut sebagai mencurigakan.

7. Session Timeout

Menetapkan batas waktu sesi (session timeout) yang tepat dapat mencegah pembajakan sesi yang telah lama tidak aktif. Jika pengguna tidak aktif selama jangka waktu tertentu, sistem secara otomatis mengakhiri sesi. Ini mencegah penyerang memanfaatkan sesi yang terbuka atau ditinggalkan dalam keadaan login.

8. Menggunakan Teknologi Enkripsi yang Kuat

Meskipun bersifat preventif, teknologi enkripsi seperti HTTPS (SSL/TLS) juga berperan dalam mendeteksi session hijacking. Situs yang sepenuhnya terenkripsi akan menghasilkan log dan sinyal keamanan yang berbeda ketika ada upaya manipulasi paket data. Selain itu, pelanggaran enkripsi sering memicu peringatan yang bisa dianalisis lebih lanjut.

9. Implementasi Teknologi Keamanan

Penggunaan alat dan teknologi keamanan tambahan seperti Web Application Firewall (WAF), Intrusion Detection System (IDS), dan sistem autentikasi multi-faktor (MFA) dapat membantu mendeteksi dan mencegah session hijacking. Sistem ini mampu mengenali pola serangan berdasarkan database ancaman yang terus diperbarui.

10. Pemantauan Kesalahan Login

Aktivitas kesalahan login yang tidak biasa juga bisa menjadi indikator upaya pembajakan sesi. Misalnya, jika terjadi banyak percobaan login yang gagal dalam waktu singkat dari satu IP, lalu disusul dengan sesi yang berhasil dibuka, maka kemungkinan besar penyerang berhasil membobol sesi atau menggunakan teknik social engineering sebelum melakukan hijacking.

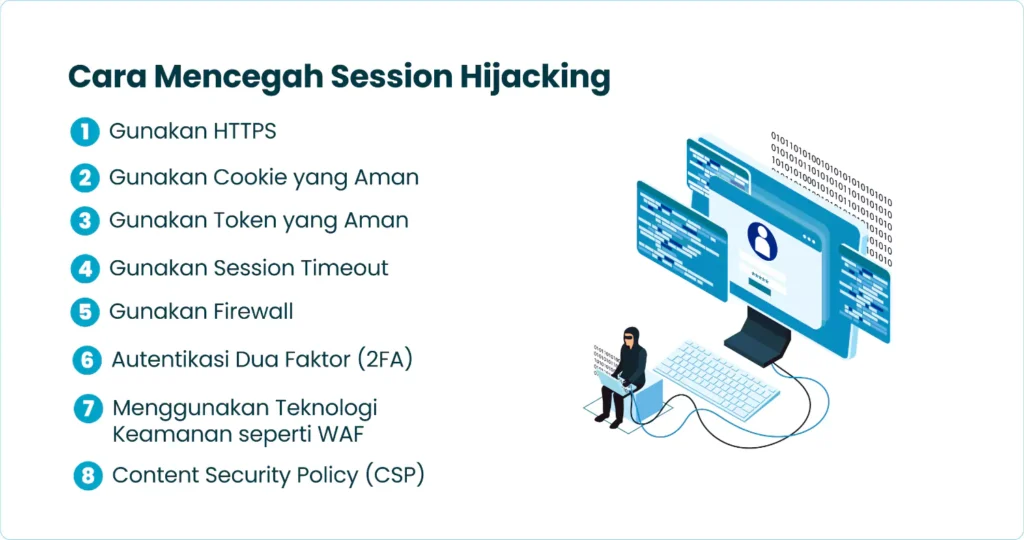

Cara Mencegah Session Hijacking

Mencegah session hijacking adalah bagian penting dari strategi keamanan siber, baik untuk pengguna individu maupun pengelola sistem. Berikut ini adalah langkah-langkah yang bisa diterapkan meminimalkan risikonya:

1. Gunakan HTTPS

HTTPS merupakan garis pertahanan pertama yang paling penting dalam melindungi komunikasi antara pengguna dan server. Menggunakan protokol HTTPS yang dilengkapi SSL/TLS, semua data yang dikirimkan—termasuk session ID—akan dienkripsi sehingga tidak bisa dibaca pihak ketiga. Seluruh halaman dan endpoint dari sebuah aplikasi web harus dienkripsi, bukan hanya halaman login.

2. Gunakan Cookie yang Aman

Cookie yang menyimpan session ID harus dikonfigurasi dengan aman. Setidaknya, cookie harus memiliki atribut berikut:

- HttpOnly: Mencegah cookie dibaca atau dimodifikasi melalui JavaScript, sehingga melindungi dari serangan XSS.

- Secure: Memastikan cookie hanya dikirimkan melalui koneksi HTTPS.

- SameSite: Mencegah pengiriman cookie lintas situs yang bisa digunakan dalam serangan CSRF (Cross-Site Request Forgery).

Dengan konfigurasi yang tepat, risiko pencurian session ID melalui cookie bisa dikurangi secara signifikan.

3. Gunakan Token yang Aman

Selain session ID tradisional, sistem bisa menggunakan secure token seperti JSON Web Tokens (JWT) dengan masa aktif terbatas dan tanda tangan digital. Token ini bisa divalidasi dengan mudah dan memiliki keunggulan dalam hal keamanan serta fleksibilitas. Namun, penting untuk menyimpan token secara aman dan tidak mengeksposnya ke dalam skrip atau storage yang rentan.

4. Gunakan Session Timeout

Session timeout adalah mekanisme yang secara otomatis mengakhiri sesi pengguna setelah periode tertentu tanpa aktivitas. Misalnya, jika pengguna tidak melakukan aktivitas selama 15–30 menit, maka sesi secara otomatis diakhiri dan pengguna harus login ulang. Ini membantu mencegah pengambilalihan sesi yang ditinggalkan terbuka, misalnya di perangkat umum atau publik.

5. Gunakan Firewall

Firewall, baik pada tingkat jaringan maupun aplikasi, bisa membantu memblokir lalu lintas mencurigakan dan melindungi sistem dari serangan umum, termasuk session hijacking. Dengan mengatur firewall yang memfilter akses berdasarkan IP, port, atau jenis lalu lintas, sistem akan lebih tangguh dalam menghadapi ancaman eksternal.

6. Autentikasi Dua Faktor (2FA)

2FA menambahkan lapisan keamanan ekstra yang sangat efektif. Meskipun session ID berhasil dicuri, penyerang tidak bisa mengakses akun tanpa kode otentikasi kedua (misalnya OTP yang dikirim ke ponsel pengguna atau aplikasi autentikator). 2FA sangat disarankan untuk semua akun yang berisi informasi sensitif, seperti akun keuangan, email, dan layanan cloud.

7. Menggunakan Teknologi Keamanan seperti WAF

Web Application Firewall (WAF) adalah alat yang dirancang untuk memantau, memfilter, dan memblokir lalu lintas HTTP yang mencurigakan ke dan dari aplikasi web. WAF mampu mendeteksi pola serangan seperti XSS, SQL injection, atau session hijacking, dan mengambil tindakan otomatis untuk menghentikan serangan sebelum masuk ke sistem.

8. Content Security Policy (CSP)

CSP adalah fitur keamanan browser yang membantu mencegah serangan seperti Cross-Site Scripting (XSS). Dengan menggunakan CSP, pengembang dapat menetapkan sumber-sumber tepercaya yang diizinkan untuk memuat skrip, gambar, dan konten lainnya. Ini membuat penyerang lebih sulit menyuntikkan skrip jahat ke halaman web dan mencuri session ID melalui JavaScript.

Jangan Anggap Remeh Ancaman Session Hijacking

Session hijacking bukan sekadar istilah teknis—ini adalah ancaman nyata yang bisa membuka pintu bagi pencurian identitas, pembobolan akun, hingga kerugian finansial yang besar. Begitu sesi dibajak, seluruh data dan kendali bisa berpindah ke pihak tidak bertanggung jawab, tanpa Anda tahu. Bahayanya tidak hanya menyerang individu, tapi juga bisa menghancurkan reputasi perusahaan jika tidak ditangani dengan serius.

Untuk itu, penting bagi setiap pengguna maupun pengembang aplikasi web untuk memahami cara kerja dan celah dari serangan ini. Dengan menerapkan langkah-langkah pencegahan seperti penggunaan HTTPS, session timeout, hingga autentikasi dua faktor, risiko session hijacking bisa ditekan secara signifikan. Ingat, keamanan digital bukan sekadar pilihan—melainkan kebutuhan mutlak di era siber seperti sekarang.

FAQ (Frequently Asked Question)

Mengapa session hijacking sering lolos dari deteksi sistem keamanan tradisional?

Session hijacking seringkali berhasil karena serangan ini memanfaatkan sesi pengguna yang telah diautentikasi, tanpa harus membobol kredensial seperti username dan password. Sistem keamanan tradisional biasanya fokus pada validasi awal login, bukan pemantauan sesi yang sedang berjalan. Ketika penyerang mengambil alih session ID yang sah, mereka tampil seolah-olah sebagai pengguna yang sah, sehingga sistem tidak menandai aktivitas tersebut sebagai mencurigakan.

Apa tanda-tanda di sisi pengguna yang bisa menunjukkan sedang terjadi session hijacking?

Beberapa tanda yang patut diwaspadai pengguna antara lain logout mendadak dari akun tanpa sebab, aktivitas mencurigakan di akun seperti perubahan email atau password tanpa dilakukan oleh pemilik akun, serta munculnya notifikasi login dari lokasi atau perangkat yang tidak dikenal. Pengguna juga harus curiga jika aplikasi atau situs tiba-tiba meminta login ulang secara tidak biasa, karena ini bisa jadi tanda bahwa sesi asli telah dibajak atau digandakan.

Bagaimana pengembang aplikasi web bisa mendeteksi dan memutus sesi yang mencurigakan secara otomatis?

Pengembang bisa menerapkan deteksi anomali berbasis behavior analytics, yang memantau parameter seperti lokasi geografis, fingerprint browser, waktu akses, dan pola klik. Jika sesi berpindah lokasi IP atau fingerprint dalam waktu sangat singkat, sistem bisa secara otomatis memutus sesi atau memaksa re-authentication. Integrasi sistem monitoring real-time seperti SIEM juga dapat membantu memberikan alert terhadap aktivitas sesi yang tidak biasa.

Apakah session hijacking bisa terjadi walaupun situs sudah menggunakan HTTPS?

Ya, meskipun HTTPS mengenkripsi data selama transmisi, session hijacking tetap bisa terjadi jika session ID bocor melalui cara lain seperti serangan XSS (Cross-site Scripting), kebocoran melalui URL, cookie yang tidak diatur dengan atribut keamanan seperti HttpOnly atau Secure, atau dari jaringan Wi-Fi publik yang tidak aman. HTTPS melindungi dari penyadapan data secara langsung, tetapi tidak menjamin 100% terhadap pembajakan sesi jika praktik keamanannya tidak diterapkan secara menyeluruh.

Apakah VPN bisa mencegah session hijacking sepenuhnya?

VPN dapat membantu melindungi pengguna dari serangan berbasis jaringan seperti packet sniffing, yang menjadi salah satu teknik untuk mencuri session ID. Namun, VPN bukan solusi menyeluruh karena jika session ID dicuri melalui skrip jahat di browser atau serangan sisi aplikasi, maka VPN tidak akan mencegahnya. Perlindungan maksimal tetap memerlukan kombinasi keamanan sisi pengguna, server, dan lapisan aplikasi.

Bagaimana cara session hijacking dimanfaatkan dalam serangan bertarget terhadap individu atau organisasi tertentu?

Dalam skenario serangan bertarget, pelaku bisa melakukan recon terhadap akun email atau sistem manajemen internal organisasi, lalu menunggu sesi aktif yang tidak dipantau dengan baik. Setelah mendapatkan akses melalui sesi tersebut, penyerang bisa mengakses informasi sensitif tanpa meninggalkan jejak login mencurigakan. Teknik ini sangat efektif jika korban menggunakan perangkat bersama, atau membuka sesi di tempat publik tanpa logout.

Apa strategi terbaik untuk mengamankan aplikasi single-page (SPA) terhadap session hijacking?

Untuk aplikasi SPA, pengembang harus menghindari penyimpanan token sesi seperti JWT di localStorage karena mudah diakses oleh skrip berbahaya. Sebaiknya token disimpan dalam cookie dengan atribut Secure dan HttpOnly. Selain itu, setiap permintaan harus divalidasi melalui mekanisme token refresh dan rotasi sesi yang memperpendek masa berlaku token, serta menerapkan CSRF protection meskipun aplikasi bersifat client-side.

Bagaimana konsep session pinning dapat membantu mencegah session hijacking?

Session pinning mengikat sesi pengguna ke karakteristik perangkat atau koneksi tertentu, seperti IP address, user-agent, atau fingerprint perangkat. Jika sesi tiba-tiba digunakan dari kombinasi yang berbeda, sistem akan menandainya sebagai anomali dan dapat memutus sesi atau meminta otentikasi ulang. Ini mencegah penyerang menggunakan session ID curian dari perangkat yang berbeda.

Mengapa rotasi session ID setelah login penting dalam mencegah session hijacking?

Jika session ID tetap sama sebelum dan sesudah login, maka penyerang bisa mencuri ID selama pengguna berada di halaman publik atau belum diautentikasi, lalu menggunakannya setelah korban login. Dengan melakukan regenerasi session ID segera setelah proses login, sistem memutus kemungkinan reuse session ID oleh pihak lain, dan memastikan sesi yang terautentikasi hanya dapat digunakan oleh pemilik sah.

Bagaimana organisasi dapat mengedukasi karyawan untuk menghindari menjadi korban session hijacking, terutama saat bekerja remote?

Organisasi harus memberikan pelatihan keamanan yang menekankan pentingnya logout setelah penggunaan sistem, menghindari akses melalui jaringan publik tanpa VPN, dan tidak menyimpan kredensial atau token sesi di perangkat bersama. Mereka juga perlu diajarkan untuk mengenali tanda-tanda akun diambil alih dan segera melapor jika terjadi anomali. Kebijakan penggunaan perangkat pribadi untuk pekerjaan harus diatur dengan jelas agar risiko dapat diminimalkan.