LDAP adalah teknologi yang sering terdengar di dunia IT, namun banyak orang belum memahami betul bagaimana cara kerjanya. Artikel ini akan membahas secara ringkas teknologi ini, manfaatnya untuk pengelolaan akses data, hingga langkah-langkah umum dalam implementasinya.

LDAP dapat membuat proses autentikasi dan otorisasi menjadi lebih cepat, aman, dan terpusat di satu sistem. Anda akan mengetahui mengapa banyak perusahaan besar mengandalkannya untuk mengatur identitas pengguna. Baca selengkapnya di bawah ini!

Apa Itu LDAP?

LDAP adalah standard communication protocol yang digunakan untuk mengakses dan memanipulasi layanan direktori. Protokol ini dirancang ringan dalam penggunaan sumber daya dan mudah diimplementasikan, khususnya untuk mengelola informasi direktori seperti nama, nomor telepon, alamat email, serta atribut lain dalam sebuah sistem direktori.

Sebagai light directory access protocol, teknologi ini menjadi tulang punggung pengelolaan informasi identitas di lingkungan jaringan. Dengan keterbatasan sumber daya yang minimal, LDAP hadir sebagai solusi efisien untuk mengakses sekaligus menyimpan data direktori.

Secara sederhana, LDAP memungkinkan Anda mencari sumber daya organisasi, individu, maupun perangkat seperti file atau printer di jaringan, baik di internet maupun intranet. Protokol ini membentuk direktori dengan struktur tree hierarchy, mulai dari cabang negara, organisasi, departemen, hingga individu.

Selain sebagai protokol, LDAP juga berfungsi sebagai tipe server yang menyimpan dan mengelola data direktori, termasuk data pengguna, grup, dan sertifikat jaringan. Anda dapat menemukan informasi tentang seseorang tanpa harus mengetahui lokasi fisiknya.

Cara Kerja LDAP

Penting bagi Anda untuk mengetahui alur kerja LDAP agar dapat menggunakannya secara efektif. Prosesnya mengikuti model client-server, di mana client mengirim permintaan ke server untuk mencari, mengambil, atau memodifikasi data di direktori. Berikut tahapan kerjanya:

1. Koneksi ke Server LDAP

Pertama, client membangun koneksi ke server LDAP menggunakan protokol TCP/IP. Langkah ini menjadi pintu awal untuk mengakses direktori dan memastikan jalur komunikasi tersedia.

2. Autentikasi

Setelah terhubung, client melakukan proses autentikasi dengan memberikan kredensial yang valid. LDAP menggunakan SASL (Simple Authentication and Security Layer) untuk memverifikasi hak akses, sehingga hanya pengguna berwenang yang bisa masuk.

3. Pencarian

Jika autentikasi berhasil, client mulai mencari data dalam direktori menggunakan parameter tertentu, seperti nama pengguna, alamat email, atau atribut lain yang relevan.

4. Mendapatkan Data

Server LDAP mengembalikan hasil pencarian dalam format terstruktur. Data ini bisa berupa alamat, nomor telepon, atau informasi lain sesuai permintaan client.

5. Memodifikasi Data

Selain mencari, LDAP memungkinkan client menambah, mengubah, atau menghapus data di direktori sesuai hak akses yang dimiliki. Proses ini mengikuti struktur hierarki direktori, sehingga setiap entri memiliki atribut yang menyimpan informasi terkait.

Manfaat LDAP

Teknologi ini tidak hanya mempermudah pengelolaan identitas jaringan, tetapi juga memberikan efisiensi, integrasi yang luas, dan perlindungan data yang kuat. Berikut penjelasannya:

1. Struktur Hierarki

LDAP menggunakan model tree atau hierarki untuk menyimpan data. Struktur ini memudahkan pengelolaan dan pencarian informasi, karena setiap cabang pada direktori merepresentasikan negara, organisasi, departemen, hingga individu.

Dengan sistem hierarki ini, Anda dapat mengatur direktori berskala besar secara lebih rapi dan mendukung peningkatan kapasitas tanpa mengorbankan kinerja.

2. Efisiensi Akses

Sebagai protokol yang lightweight, LDAP dirancang untuk memberikan akses data yang cepat dan efisien. Keunggulan ini sangat penting di lingkungan yang membutuhkan respons tinggi terhadap permintaan informasi.

Karena menggunakan sumber daya secara optimal, LDAP menjadi solusi tepat untuk mengakses dan menyimpan informasi direktori tanpa membebani sistem.

3. Integrasi dengan Aplikasi Lain

LDAP mampu terhubung dengan berbagai aplikasi dan layanan, mulai dari manajemen pengguna hingga autentikasi multi-faktor.

Teknologi ini dapat menjadi sumber autentikasi untuk aplikasi jaringan seperti mail server, VPN server, file server, dan layanan lain yang mendukung LDAP. Integrasi terpusat ini memudahkan koneksi antaraplikasi dan unit bisnis, sekaligus menyederhanakan proses administrasi.

4. Keamanan Data

LDAP memberikan lapisan keamanan yang kuat melalui mekanisme autentikasi canggih. Sistem ini mengharuskan klien memasukkan kredensial valid untuk mengakses data, sehingga integritas dan kerahasiaan informasi tetap terjaga.

Dengan dukungan SASL (Simple Authentication and Security Layer), LDAP memastikan hanya pengguna yang berhak yang dapat mengakses sumber daya tertentu, memberikan perlindungan ekstra untuk data yang bersifat sensitif.

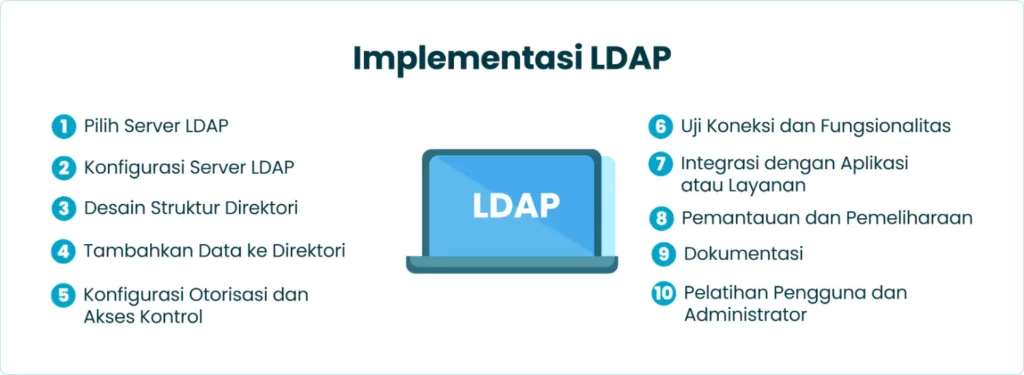

Implementasi LDAP

Mengimplementasikan LDAP membutuhkan serangkaian langkah praktis untuk menyiapkan, mengonfigurasi, dan mengelola direktori. Proses ini memastikan sistem berjalan optimal serta mendukung manajemen identitas yang efektif di lingkungan jaringan.

1. Pilih Server LDAP

Mulailah dengan memilih dan menginstal server LDAP yang sesuai kebutuhan. Contoh populer antara lain OpenLDAP (bersifat open-source) atau Microsoft Active Directory yang sering digunakan pada ekosistem Windows.

2. Konfigurasi Server LDAP

Setelah instalasi, konfigurasikan server sesuai kebutuhan organisasi. Atur parameter seperti nama domain, port, dan opsi keamanan.

3. Desain Struktur Direktori

Rancang struktur direktori LDAP dengan menentukan atribut yang akan menyimpan informasi serta menyusun hierarki data atau Distinguished Names (DN). Model hierarkis ini memudahkan pengelolaan data besar dan mendukung skalabilitas.

4. Tambahkan Data ke Direktori

Masukkan data awal seperti informasi pengguna, grup, atau entitas lain yang akan dikelola. LDAP memungkinkan penambahan dan pembaruan data secara fleksibel.

5. Konfigurasi Otorisasi dan Akses Kontrol

Tetapkan kebijakan otorisasi dan kontrol akses agar hanya pengguna berwenang yang dapat mengakses atau mengubah data. Gunakan mekanisme autentikasi seperti SASL (Simple Authentication and Security Layer) untuk memperkuat keamanan.

6. Uji Koneksi dan Fungsionalitas

Uji koneksi antara klien dan server LDAP. Pastikan fitur pencarian, penambahan, pembaruan, dan penghapusan data berfungsi dengan baik.

7. Integrasi dengan Aplikasi atau Layanan

Integrasikan server LDAP dengan aplikasi atau layanan yang memerlukan autentikasi terpusat, seperti server email, VPN, atau file server. Struktur hierarkis LDAP memudahkan integrasi lintas unit bisnis.

8. Pemantauan dan Pemeliharaan

Lakukan pemantauan rutin terhadap kinerja dan keamanan server. Periksa log secara berkala dan tangani potensi masalah sedini mungkin.

9. Dokumentasi

Buat dokumentasi lengkap terkait konfigurasi, struktur direktori, dan kebijakan keamanan. Dokumentasi ini memudahkan administrasi dan perawatan sistem.

10. Pelatihan Pengguna dan Administrator

Latih pengguna dan administrator agar memahami cara menggunakan dan mengelola data di dalam direktori. Pemahaman yang baik akan meningkatkan efektivitas sistem.

Memaksimalkan Potensi LDAP untuk Keamanan dan Efisiensi

Menguasai konsep, manfaat, dan cara implementasi LDAP memberi Anda peluang besar untuk meningkatkan keamanan serta efisiensi pengelolaan identitas di lingkungan jaringan. Dengan struktur hierarkis, efisiensi akses, kemampuan integrasi yang luas, dan sistem keamanan berlapis, LDAP adalah dasar penting bagi manajemen identitas modern.

Ketika diimplementasikan dengan benar, LDAP dapat menjadi pusat kendali autentikasi dan otorisasi yang andal. Pada akhirnya, investasi waktu dan sumber daya untuk memahami serta mengelola LDAP akan memberikan hasil yang signifikan bagi keberlangsungan operasional organisasi.

FAQ (Frequently Asked Question)

Bagaimana LDAP berperan dalam integrasi Single Sign-On (SSO) di lingkungan enterprise yang kompleks?

LDAP sering menjadi sumber identitas utama yang digunakan oleh sistem SSO untuk mengotentikasi pengguna. Dengan menyimpan atribut seperti username, password hash, dan grup, LDAP menyediakan repositori tunggal untuk berbagai aplikasi. Namun, integrasi ini memerlukan sinkronisasi skema atribut lintas sistem agar autentikasi tetap konsisten dan tidak menciptakan identity fragmentation.

Mengapa performa query LDAP bisa menurun drastis ketika menangani jutaan entri, dan bagaimana cara mengoptimalkannya?

LDAP menggunakan struktur hirarki berbasis pohon yang efisien untuk dataset kecil hingga menengah. Namun, pada jutaan entri, query yang tidak diindeks bisa menyebabkan traversal berulang dan memperlambat performa. Optimalisasi dilakukan dengan membuat indeks pada atribut pencarian umum, menggunakan paged results control, serta mendesain struktur DN yang tidak terlalu dalam.

Apa risiko keamanan jika LDAP digunakan tanpa menerapkan LDAPS atau StartTLS?

Tanpa enkripsi, kredensial pengguna ditransmisikan dalam bentuk plaintext, sehingga dapat dengan mudah disadap oleh penyerang di jaringan. Hal ini membuka peluang pencurian identitas dan eskalasi hak akses. Dengan LDAPS atau StartTLS, komunikasi LDAP diamankan dengan TLS sehingga data sensitif tidak terekspos dalam lalu lintas jaringan.

Bagaimana LDAP menangani replikasi data antar server, dan apa tantangan yang sering muncul?

LDAP mendukung replikasi multimaster, di mana perubahan bisa dilakukan di lebih dari satu server sekaligus. Tantangannya adalah menjaga konsistensi ketika update terjadi hampir bersamaan di lokasi berbeda. Mekanisme conflict resolution biasanya diterapkan, tetapi bisa menimbulkan inkonsistensi jika tidak dikelola dengan baik dalam arsitektur global.

Mengapa desain skema LDAP yang buruk bisa menghambat pertumbuhan organisasi?

Skema LDAP menentukan atribut dan struktur hierarki direktori. Jika skema dibuat terlalu kaku atau tidak fleksibel, penambahan entitas baru seperti aplikasi, grup, atau atribut kustom menjadi sulit. Akibatnya, organisasi harus melakukan migrasi skema di masa depan yang seringkali mahal, rumit, dan berisiko tinggi.

Bagaimana LDAP digunakan untuk kontrol akses berbasis atribut (ABAC) dibandingkan hanya berbasis peran (RBAC)?

Selain menyimpan grup untuk RBAC, LDAP juga dapat menyimpan atribut detail pengguna, seperti departemen, lokasi, atau level keamanan. Dengan ABAC, aplikasi bisa memutuskan hak akses berdasarkan kombinasi atribut ini. Hal ini lebih fleksibel, tetapi membutuhkan desain skema yang matang agar tidak menimbulkan query kompleks yang membebani server.

Apa dampak penggunaan referral dan chaining dalam arsitektur LDAP terdistribusi?

Referral memungkinkan server LDAP mengarahkan klien ke server lain untuk data tertentu, sedangkan chaining berarti server LDAP sendiri yang meneruskan permintaan ke server lain. Keduanya membantu skalabilitas, tetapi juga menambah kompleksitas troubleshooting. Jika referral atau chaining salah dikonfigurasi, bisa terjadi loop query yang menurunkan performa.

Bagaimana organisasi dapat menggunakan LDAP bersama Identity Federation (misalnya SAML atau OpenID Connect)?

LDAP tetap berfungsi sebagai basis data identitas, sementara protokol federasi seperti SAML atau OpenID Connect digunakan untuk menghubungkan identitas tersebut dengan aplikasi eksternal. Integrasi ini memungkinkan pengguna menggunakan satu kredensial LDAP untuk mengakses berbagai layanan cloud. Tantangannya ada pada sinkronisasi atribut agar klaim federasi sesuai dengan data di LDAP.

Mengapa auditing pada server LDAP sering diabaikan, dan apa risikonya?

Banyak organisasi hanya menggunakan LDAP sebagai repositori identitas tanpa logging detail aktivitas query. Tanpa auditing, aktivitas berbahaya seperti brute force login, akses data massal, atau eskalasi hak akses bisa luput dari deteksi. Auditing diperlukan untuk memenuhi standar keamanan sekaligus mencegah insider threat.

Bagaimana LDAP dapat menjadi titik lemah dalam serangan lateral movement di jaringan enterprise?

Jika penyerang berhasil mendapatkan akun dengan akses ke LDAP, mereka dapat mengekstrak daftar pengguna, grup, dan struktur organisasi. Informasi ini bisa digunakan untuk memperluas serangan ke sistem lain dengan kredensial yang sama. Karena itu, LDAP sering dianggap sebagai crown jewel yang wajib diamankan dengan segmentasi jaringan, MFA, dan monitoring real-time.