Serangan Distributed Denial of Service (DDoS) adalah salah satu ancaman terbesar dalam dunia digital saat ini. Melalui serangan ini, penyerang berusaha untuk membanjiri server atau jaringan dengan lalu lintas yang berlebihan sehingga membuat sistem menjadi lambat atau bahkan tidak dapat diakses oleh pengguna yang sah.

Serangan DDoS bisa ditujukan pada berbagai sektor, termasuk bisnis daring, infrastruktur keuangan, hingga layanan publik. Dengan meningkatnya penggunaan internet dan ketergantungan pada sistem online, penting untuk memahami DDoS Attack Tools yang digunakan, baik untuk melindungi diri maupun mengidentifikasi potensi ancaman.

Ada banyak DDoS Tools yang digunakan untuk melancarkan serangan DDoS, yang memungkinkan penyerang merusak sistem dengan berbagai cara. Beberapa alat ini dirancang khusus untuk menyerang jaringan, sementara yang lain lebih fokus pada pengiriman lalu lintas berlebih ke server tertentu.

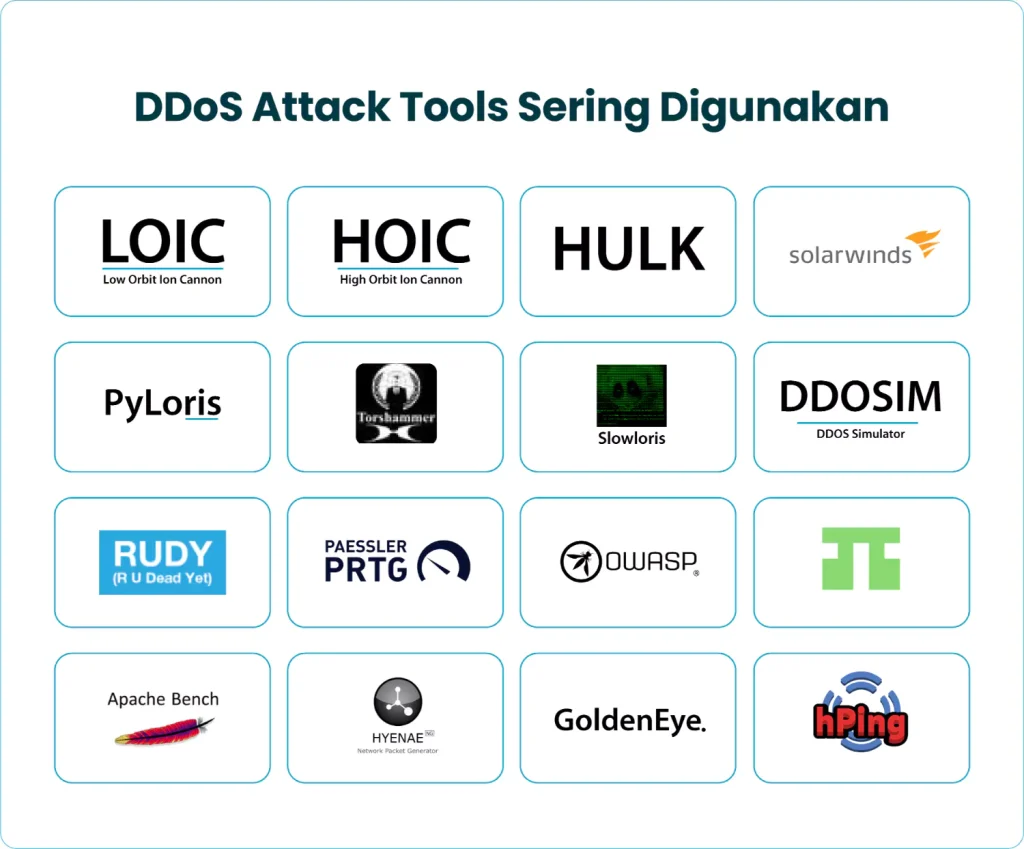

Dalam artikel ini, kita akan membahas 16 DDoS Attack Tools yang umum digunakan, memberikan gambaran tentang cara kerja masing-masing alat dan dampaknya terhadap infrastruktur digital. Memahami alat-alat ini dapat membantu perusahaan dan individu dalam mempersiapkan serta mengimplementasikan strategi pertahanan yang lebih baik.

16 DDoS Attack Tools Sering Digunakan

Dalam dunia keamanan siber, Distributed Denial of Service (DDoS) attack menjadi ancaman serius yang dihadapi banyak perusahaan, situs web, dan jaringan. Untuk melakukan ini, terdapat berbagai DDoS Attack Tools yang dirancang khusus dengan kemampuan membanjiri server target dengan permintaan palsu sehingga mengakibatkan down-nya layanan.

Mari kita lihat beberapa DDoS Attack Tools yang paling sering digunakan:

1. LOIC

LOIC, atau Low Orbit Ion Cannon, merupakan salah satu DDoS Attack Tools paling terkenal yang digunakan. Alat ini dirancang untuk memanfaatkan volume besar koneksi jaringan guna membanjiri server target dengan permintaan yang tidak diperlukan, sehingga menyebabkan overload pada sistem tersebut. Sederhananya, LOIC menghubungkan komputer pengguna ke server target dan secara terus-menerus mengirimkan paket data hingga server tersebut tidak lagi dapat menangani permintaan tersebut.

LOIC mendukung beberapa jenis paket yang dapat digunakan dalam serangan, termasuk TCP, UDP, dan HTTP GET, yang semuanya dirancang untuk mengalirkan volume besar data ke server. Serangan ini, meskipun efektif dalam kasus tertentu, biasanya terdeteksi dengan mudah oleh sistem pertahanan server yang lebih canggih karena sifatnya yang sangat mencolok.

Baca Juga : 9 Cara Mengatasi Serangan DDoS Attack: Wajib Tahu!

2. HOIC

HOIC adalah evolusi dari LOIC yang dirancang untuk mengatasi keterbatasan alat pendahulunya. Jika LOIC memiliki keterbatasan dalam hal volume permintaan yang dapat dikirim, HOIC meningkatkan kemampuan tersebut dengan menyediakan kapasitas untuk mengirim lebih banyak permintaan sekaligus.

DDoS Attack Tools ini mampu menghasilkan ribuan permintaan HTTP POST dan HTTP GET dalam waktu singkat, yang memungkinkan peretas meluncurkan serangan DDoS skala besar dengan lebih efisien. Salah satu keunggulan utama HOIC dibandingkan LOIC adalah kemampuannya menghasilkan hingga 250 paket sampah dan mengirimkannya sebagai permintaan ke server target.

3. HULK

HULK, atau singkatan dari “HTTP Unbearable Load King” adalah salah satu DDoS Attack Tools paling dikenal. Di era ketika protokol HTTP merupakan metode standar untuk komunikasi antara komputer dan server, HULK menjadi alat yang sangat berbahaya.

Alat ini dirancang untuk membebani server dengan sejumlah besar permintaan HTTP yang tampaknya sah, namun sebenarnya merupakan upaya membuat server kewalahan. HULK sangat efektif karena setiap permintaan yang dikirim tampak unik dan sulit untuk difilter oleh mekanisme keamanan server. Hal ini membuat deteksi serangan lebih rumit dan menyulitkan pertahanan jaringan untuk memblokir lalu lintas berbahaya ini.

4. Solarwinds security management system

Tidak seperti LOIC dan HOIC yang dirancang untuk meluncurkan serangan, SolarWinds Security Management System dirancang untuk bertahan dan melindungi server dari serangan DDoS. Sistem ini menyediakan solusi keamanan komprehensif dengan fokus utama pada pemantauan lalu lintas dan mitigasi serangan secara proaktif.

Alih-alih hanya mengandalkan firewall konvensional atau filter IP yang terbatas, SolarWinds bekerja dengan menganalisis arus lalu lintas secara real-time dan mengidentifikasi pola yang mencurigakan. Sistem ini memanfaatkan log permintaan untuk membangun algoritma filter yang dapat mendeteksi dan memblokir permintaan berbahaya sebelum mencapai server.

Selain itu, sistem ini juga mampu mengirimkan peringatan darurat ketika mendeteksi peningkatan lalu lintas yang mencurigakan, sehingga memungkinkan administrator sistem untuk bertindak cepat dalam menstabilkan arus lalu lintas.

5. PyLoris

PyLoris merupakan salah satu DDoS Attack Tools yang sangat efektif, dilakukan secara diam-diam dan tersembunyi. Alat ini sering digunakan dalam penetration testing karena kemampuannya menjalankan serangan yang lambat dan hampir tidak terdeteksi. Dalam serangan yang dilancarkan oleh PyLoris, server-target diserang secara langsung dengan cara yang sistematis dan halus, tanpa meninggalkan jejak mencolok.

Serangan tersebut memanfaatkan kelemahan dalam sistem komunikasi server, terutama pada framework yang mengandalkan enkripsi dan anonimitas. Salah satu teknik yang sering digunakan PyLoris adalah penggunaan proxy SSL dan SOCK, yang memungkinkan serangan tetap anonim dan sulit dilacak.

6. Tors hammer

Tor’s Hammer adalah DDoS Attack Tools yang secara khusus dirancang untuk beroperasi di jaringan Tor, sesuai namanya yang merujuk pada jaringan anonimitas tersebut. Secara teknis, alat ini bekerja pada lapisan ke-7 dari Model OSI, menyerang seluruh tumpukan TCP melalui jaringan yang tersembunyi. Cara kerja alat ini cukup sederhana namun efektif, yaitu dengan membuka beberapa koneksi yang tidak aktif atau “mati”.

Koneksi yang tidak aktif ini membuat aplikasi target menjadi lambat atau bahkan berhenti bekerja karena tidak mampu memproses hasil yang diharapkan. Namun, berbeda dengan namanya yang mengesankan tindakan destruktif, Tor’s Hammer lebih fokus pada serangan yang memanfaatkan anonimitas untuk menghindari deteksi oleh firewall dan mekanisme keamanan lainnya.

7. SLOWLORIS

Slowloris dikenal sebagai salah satu DDoS Attack Tools paling efektif yang tersedia saat ini. Alat ini telah mendapatkan reputasi tinggi dalam dunia keamanan siber karena kemampuannya yang sangat ampuh untuk melumpuhkan server dengan cara yang unik.

Slowloris bekerja dengan mengirimkan permintaan HTTP yang sah namun tidak lengkap, sehingga membuat server sibuk dengan menangani permintaan tersebut tanpa menyadari bahwa itu adalah bagian dari serangan. Dengan hanya menggunakan sedikit bandwidth, alat ini mampu menyebabkan dampak yang signifikan, membebani server hingga ke titik di mana server tidak dapat menangani permintaan dari pengguna yang sah.

Baca Juga : Perbedaan DoS dan DDoS: Apa yang Membedakan?

8. DDoSIM

DDoSIM adalah DDoS Attack Tools yang dirancang khusus untuk melakukan simulasi serangan pada lapisan aplikasi, atau yang dikenal sebagai serangan lapisan 7. Alat ini bekerja dengan menciptakan beberapa host yang sebenarnya tidak ada (fiktif) dan menggunakannya untuk menjalankan serangan terhadap server yang ditargetkan.

Serangan lapisan aplikasi ini biasanya diarahkan pada server web yang menangani permintaan HTTP, yang membuatnya sulit dideteksi karena lalu lintasnya terlihat seperti permintaan pengguna yang sah. Dalam simulasi ini, kekuatan keamanan server diuji berdasarkan seberapa baik server dapat menahan dan merespons berbagai serangan tersebut. DDoSIM ditulis menggunakan bahasa pemrograman C++, meskipun dapat diadaptasi untuk berbagai sistem operasi, alat ini berfungsi optimal pada sistem berbasis Linux.

9. RUDY (Are You Dead Yet?)

RUDY, kependekan dari “Are You Dead Yet?”, salah satu DDoS Attack Tools unik karena memakai cara serangan berbeda dari yang lainnya. Alat ini menggunakan strategi serangan denial-of-service (penolakan layanan) yang lambat dan terkoordinasi untuk membanjiri server. Fokus utama dari RUDY adalah menyerang server yang menggunakan formulir web.

Caranya adalah mencari server yang memiliki formulir web di dalamnya, kemudian menggunakan alat ini untuk mengirimkan permintaan dengan isi yang sangat panjang. Permintaan ini menghabiskan sumber daya server secara perlahan, hingga akhirnya server tidak dapat menanganinya lagi dan mati.

10. PRTG (Paessler Router Traffic Grapher)

PRTG, atau Paessler Router Traffic Grapher, adalah DDoS Attack Tools yang sebenarnya tidak terlibat secara langsung, tetapi sangat bermanfaat dalam mendeteksi dan mengurangi dampaknya. Sebagai alat pemantauan jaringan, PRTG digunakan untuk melacak lalu lintas server dan memantau penggunaan bandwidth.

Alat ini juga memberikan peringatan jika ada anomali yang terdeteksi, seperti peningkatan lalu lintas yang tidak wajar yang dapat menjadi tanda awal dari serangan DDoS. Dengan begitu, administrator sistem dapat mengambil tindakan preventif sebelum serangan berhasil merusak sistem. PRTG menawarkan tampilan statistik real-time tentang status jaringan dan server.

11. OWAS DDoS HTTP POST

OWAS DDoS HTTP POST adalah DDoS Attack Tools yang dirancang khusus untuk menguji ketahanan keamanan aplikasi web, seperti Slowloris dan renegosiasi SSL. Alat ini mensimulasikan serangan yang terjadi pada lapisan HTTP POST, di mana permintaan HTTP yang sangat lambat dikirim ke server.

Ini memungkinkan administrator melihat bagaimana aplikasi web merespons serangan jenis ini dan apakah ada celah yang bisa dieksploitasi. OWAS DDoS HTTP POST sangat efektif dalam mensimulasikan serangan yang sebenarnya pada aplikasi web, menjadikannya alat yang berguna baik untuk penguji keamanan maupun peretas.

12. DAVOSET

DAVOSET (Distributed Autonomous Vulnerability Testing) adalah DDoS Attack Tools yang digunakan untuk melakukan serangan pada situs web dengan mendapatkan akses melalui situs lain. Metode serangan di mana peretas memanfaatkan celah di situs-situs web pihak ketiga yang memiliki keamanan lemah untuk melancarkan serangan ke target utama.

Serangan semacam ini telah mendapatkan perhatian lebih dalam komunitas peretasan karena tekniknya yang mengandalkan kelemahan struktural yang ada pada interaksi antar-situs web, seperti protokol HTTP dan XML.

Eksploitasi yang dilakukan oleh DAVOSET sering melibatkan pemanfaatan entitas eksternal XML (XML External Entity – XXE) sebagai pintu masuk.

13. APACHE BENCHMARK TOOL

Apache Benchmark Tool adalah DDoS Attack Tools yang berfungsi sebagai pengukur kinerja atau patokan untuk server web, khususnya server HTTP. Alat ini awalnya dikembangkan untuk menguji performa server Apache, tetapi seiring waktu, penggunaannya meluas untuk memantau kinerja berbagai jenis server web.

Dengan alat ini, administrator dapat memantau statistik real-time tentang seberapa baik server mereka menangani permintaan klien, termasuk kecepatan respons, jumlah koneksi, dan throughput data. Meskipun alat ini sangat berguna memantau kinerja server secara sah, Apache Benchmark Tool juga dapat dimanfaatkan oleh penyerang untuk melakukan serangan terdistribusi dari satu sumber.

14. HYENAE

HYENAE (Hybrid Network Attack Emulator) adalah DDoS Attack Tools yang sangat serbaguna dan ada di mana-mana dalam lingkungan keamanan siber. Alat ini dirancang mensimulasikan berbagai jenis serangan jaringan, termasuk DDoS, serangan spoofing, dan serangan protokol lainnya.

HYENAE terkenal karena fleksibilitasnya, yang memungkinkan pengguna mengatur berbagai skenario serangan yang dapat menguji kelemahan keamanan jaringan atau aplikasi web di bawah kondisi nyata. Dalam pengujian keamanan, HYENAE sangat berguna mengukur bagaimana sistem merespons berbagai jenis serangan dalam lingkungan yang terkontrol.

15. GOLDEN EYE

Golden Eye adalah DDoS Attack Tools yang dirancang khusus pada server. Alat ini memberikan pengguna kemampuan menempatkan server dalam situasi percobaan penolakan layanan terdistribusi, di mana beban berlebih dipaksakan pada server untuk melihat seberapa baik sistem mampu menanganinya.

Dalam konteks pengujian, alat ini digunakan oleh profesional keamanan untuk memantau respons server terhadap situasi serangan dan mengidentifikasi celah yang mungkin ada dalam sistem. Pengguna dapat menggunakan Golden Eye untuk menguji ketahanan infrastruktur server dalam berbagai skenario serangan.

16. HPING 3

HPING 3 adalah DDoS Attack Tools yang digunakan untuk mengirimkan berbagai jenis paket protokol ke server yang ditargetkan. Alat ini mendukung banyak protokol, termasuk TCP, UDP, dan ICMP, serta dapat melakukan serangan yang memanfaatkan tiga arah handshakes pada jaringan server. Alat ini dirancang menampilkan respons target terhadap situasi serangan, membuatnya berguna dalam pengujian jaringan dan keamanan.

Pengguna HPING 3 dapat memodifikasi paket data yang dikirim untuk menguji bagaimana server menangani anomali atau serangan yang berpotensi merusak. Karena fleksibilitasnya dalam mengirimkan berbagai jenis paket data, HPING 3 banyak digunakan dalam simulasi serangan DDoS bahkan serangan flooding. Alat ini juga sering dipakai untuk pengujian jaringan normal, mendiagnosis masalah konektivitas atau keamanan.

Pilihan Beragam Tools untuk Keamanan dan Pengujian Jaringan

Dalam dunia keamanan siber, ada banyak DDoS Attack Tools yang dapat digunakan untuk menguji, memonitor, dan melindungi jaringan dari ancaman serangan, seperti DDoS dan serangan protokol lainnya. Alat seperti DAVOSET, Apache Benchmark Tool, dan HYENAE menawarkan kemampuan simulasi serangan serta pengujian kinerja yang sangat berguna bagi para profesional keamanan.

Setiap alat memiliki keunggulan uniknya sendiri, mulai dari memanfaatkan kelemahan pada interaksi antar situs, melakukan pengujian beban pada server, hingga menciptakan lingkungan serangan yang mirip dengan skenario nyata.

Banyak pilihan DDoS Attack Tools yang tersedia, baik untuk tujuan pengujian maupun simulasi, para profesional dapat memilih sesuai kebutuhan spesifik. Alat seperti Golden Eye dan HPING 3 juga menyediakan kemampuan fleksibel untuk mengukur respons keamanan dan memperbaiki celah pada sistem. Penting memilih alat sesuai skenario yang dihadapi, sehingga keamanan dan performa jaringan dapat dijaga secara optimal.

Baca Juga : Kasus Serangan DDoS di Indonesia dan Dunia