Attack Surface adalah salah satu istilah penting dalam dunia cyber security yang sering diabaikan, padahal berisiko membuka celah bagi serangan digital. Anda mungkin tidak menyadari, tapi setiap sistem, aplikasi, atau perangkat yang terhubung ke internet menyimpan potensi ancaman tersembunyi.

Artikel ini akan mengulas bagaimana serangan ini terbentuk, apa saja jenis dan contohnya di dunia nyata, serta cara efektif untuk menguranginya. Jika Anda ingin menjaga data tetap aman dan sistem tetap terlindungi, memahami konsep ini adalah langkah awal yang penting. Ketahui selengkapnya!

Apa itu Attack Surface?

Attack surface mencakup semua titik masuk yang bisa dimanfaatkan oleh penyerang untuk mengakses atau merusak sistem dan aplikasi. Istilah ini menggambarkan seluruh titik di mana sistem atau organisasi berpotensi terkena serangan, baik itu dari infrastruktur jaringan, aplikasi, layanan, hingga perangkat lunak yang digunakan.

Secara sederhana, attack surface merupakan keseluruhan aset digital yang dapat dijangkau oleh penyerang, termasuk yang sudah diketahui maupun belum, yang aman maupun rentan, dan yang sedang aktif ataupun tidak digunakan. Seiring kemajuan teknologi, ukuran dan kompleksitas attack surface pun ikut meningkat.

Akibatnya, banyak organisasi kesulitan menilai seberapa besar potensi kerentanan mereka saat ini, yang membuat aset digital maupun fisik mereka semakin rentan. Semakin besar attack surface-nya, semakin tinggi pula kemungkinan adanya celah keamanan yang bisa dieksploitasi.

Yang perlu Anda pahami, attack surface tidak bersifat tetap. Ia terus berubah seiring dengan penambahan, penghapusan, atau pembaruan aset dan infrastruktur, baik karena implementasi aplikasi baru, migrasi ke cloud, atau integrasi sistem pihak ketiga.

Apa Itu Manajemen Attack Surface?

Attack Surface Management (ASM) adalah pendekatan proaktif untuk mengidentifikasi, memantau, dan mengurangi permukaan serangan guna meningkatkan keamanan jaringan organisasi Anda. Proses ini menekankan pentingnya pemetaan dan pengelolaan semua titik masuk yang dapat dieksploitasi oleh penyerang sebelum serangan terjadi.

Dengan ASM, tim keamanan dapat melakukan pengawasan berkelanjutan terhadap aset digital yang terbuka terhadap ancaman. Proses ini mencakup penilaian risiko, penerapan kontrol keamanan, dan strategi untuk memperkecil peluang keberhasilan serangan. ASM bertujuan untuk menjaga agar permukaan serangan tetap terkendali, bukan hanya sekadar merespons setelah insiden terjadi.

Dalam praktiknya, ASM memperhatikan dua jenis paparan risiko:

- Paparan terhadap kerentanan saat ini, seperti sistem yang belum diperbarui atau konfigurasi keamanan yang lemah.

- Paparan terhadap ancaman di masa depan, yaitu layanan yang saat ini aman tetapi mungkin mengalami celah keamanan yang baru ditemukan.

ASM memungkinkan perusahaan untuk bertindak sebelum serangan berlangsung. Proses ini dimulai dengan pemahaman menyeluruh tentang jaringan dan lingkungan aplikasi milik organisasi. Tim keamanan perlu memetakan seluruh aset IT untuk menilai tingkat kerentanan dan paparan masing-masing.

Pendekatan Tradisional vs. Manajemen Attack Surface

Pendekatan tradisional cenderung bersifat reaktif. Organisasi biasanya mulai bertindak setelah mereka menemukan atau menerima laporan tentang adanya kerentanan. Misalnya, mereka baru memperbaiki halaman admin firewall setelah ada laporan bahwa halaman tersebut memiliki celah keamanan.

Sebaliknya, ASM menggunakan pendekatan yang proaktif. Organisasi secara aktif mengidentifikasi, mengelola, dan mengurangi potensi serangan dengan terus memantau dan menganalisis attack surface yang terbuka. Tujuannya jelas, mengendalikan dan memperkecil peluang serangan sebelum terjadi.

Sebagai ilustrasi, pendekatan tradisional menunggu laporan kerentanan pada halaman admin firewall, lalu baru memperbaikinya. Sementara itu, pendekatan ASM akan langsung menghapus akses publik ke halaman tersebut dari internet sebelum sempat dieksploitasi.

Jenis Aset dalam Attack Surface

Secara umum, jenis aset dalam attack surface terbagi menjadi dua kategori utama: digital attack surface dan physical attack surface.

1. Digital Attack Surface

Kategori ini meliputi semua aset digital yang terhubung ke internet dan berpotensi menjadi titik masuk bagi penyerang. Di dalam lingkungan digital, segala sesuatu yang terhubung ke jaringan bisa menjadi sasaran eksploitasi. Ini termasuk:

- Jaringan dan infrastruktur jaringan

- Perangkat keras yang terhubung ke internet

- Perangkat lunak dan aplikasi

- Situs web dan aplikasi web

- API (Application Programming Interface)

- Layanan dan infrastruktur cloud (seperti Google Cloud, Microsoft Azure, dan AWS)

- Server publik, termasuk web server, database server, dan FTP server

- Communication protocols

- User interfaces

- Aplikasi mobile

- Kode perangkat lunak

- Sistem yang tidak diperbarui atau memiliki konfigurasi keamanan lemah

Kita bisa membagi digital attack surface menjadi dua bagian:

- Internal Attack Surface: Contohnya adalah email phishing yang ditujukan kepada karyawan atau perangkat internal yang tidak memiliki perlindungan memadai.

- External Attack Surface: Misalnya, FTP server yang dapat diakses dari internet tanpa pengamanan kuat, situs web rentan, atau layanan cloud yang belum dikonfigurasi dengan benar.

2. Physical Attack Surface

Jenis ini mencakup seluruh elemen fisik yang bisa dimanfaatkan penyerang untuk masuk ke dalam sistem. Aset fisik yang tergolong dalam kategori ini meliputi:

- Perangkat endpoint

- Komputer desktop

- Laptop

- Perangkat mobile

- Port USB

- Hard drive

- Infrastruktur fisik seperti ruang server

Selain perangkat, manusia juga bisa menjadi celah fisik. Penyerang dapat menggunakan teknik seperti social engineering, menyamar sebagai petugas layanan, atau memanfaatkan karyawan yang tidak waspada. Akun pengguna, baik akun karyawan biasa maupun akun administrator, juga termasuk aset yang bisa dieksploitasi dalam attack surface.

Cara Mengelola Attack Surface

Sebuah sistem digital tidak pernah benar-benar statis. Aset baru terus bertambah, konfigurasi berubah, dan celah keamanan bisa muncul kapan saja. Berikut adalah langkah-langkah pengelolaan yang dapat Anda lakukan:

1. Identifikasi Semua Aset Digital

Langkah pertama dalam mengelola attack surface adalah mengidentifikasi semua aset digital yang dapat diakses dari luar organisasi. Anda perlu memetakan seluruh aset dan perimeter jaringan yang dimiliki, mulai dari perangkat keras, perangkat lunak, aplikasi, layanan, hingga infrastruktur cloud.

Buat inventaris lengkap dari semua aset TI, termasuk yang belum terdokumentasi secara resmi. Pastikan Anda memasukkan:

- Website dan web application

- API yang terhubung ke internet

- Server yang bisa diakses publik

- Layanan cloud yang sedang aktif digunakan

- Perangkat atau layanan apa pun yang tersambung ke jaringan

Terlupakannya aset digital yang tersembunyi dapat membuka peluang bagi serangan tak terdeteksi. Dengan mengidentifikasi semuanya sejak awal, Anda bisa memahami bagaimana pelaku ancaman melihat titik-titik lemah sistem dan memastikan setiap aset memiliki kontrol keamanan yang sesuai.

2. Evaluasi Risiko dan Kerentanan

Setelah Anda memetakan semua aset digital, langkah selanjutnya adalah mengevaluasi risiko dan kerentanan yang ada. Gunakan alat pemindaian kerentanan untuk menemukan titik masuk yang lemah dan menilai sejauh mana sistem Anda terekspos terhadap serangan siber.

Dalam proses ini, fokuskan pada:

- Apakah aset memiliki celah keamanan yang sudah dikenal?

- Apakah konfigurasi keamanannya lemah?

- Adakah layanan tidak perlu yang masih aktif?

Susun prioritas berdasarkan tingkat risiko dan dampaknya terhadap sistem. Dengan cara ini, Anda dapat mengalokasikan sumber daya secara efisien dan menangani kerentanan paling kritis terlebih dahulu.

3. Menerapkan Kebijakan Keamanan yang Ketat

Setelah mengevaluasi risiko, saatnya menerapkan kebijakan keamanan yang kuat. Terapkan kontrol seperti firewall, perangkat lunak antivirus, sistem deteksi intrusi, dan data encryption secara menyeluruh di semua infrastruktur dan aplikasi.

Beberapa langkah penting yang bisa Anda lakukan:

- Nonaktifkan layanan atau perangkat yang tidak dibutuhkan

- Lakukan pembaruan sistem secara rutin, termasuk patching segera setelah tersedia

- Aktifkan multi-factor authentication (MFA) untuk akses sistem sensitif

- Terapkan Principle of Least Privilege (PoLP) agar setiap pengguna atau perangkat hanya memiliki akses minimum yang diperlukan, dengan pengaturan berbasis peran dan pembatasan hak admin

- Gunakan segmentasi jaringan dan adopsi Zero Trust Architecture (ZTA) agar sistem lebih terisolasi dan aman

Kebijakan ini akan mempersempit ruang gerak penyerang dan mengurangi kemungkinan serangan sukses.

4. Pemantauan Attack Surface Secara Terus-Menerus

Attack surface bersifat dinamis. Saat aset ditambah, diperbarui, atau dihapus, risiko pun ikut berubah. Karena itu, Anda harus memantau attack surface secara terus-menerus untuk mendeteksi perubahan mencurigakan sejak dini.

Beberapa langkah pemantauan yang perlu Anda lakukan:

- Pantau aktivitas jaringan secara real-time dengan alat monitoring canggih

- Identifikasi pola perilaku mencurigakan yang bisa menandakan serangan

- Gunakan alat otomatis yang memberi notifikasi saat aset digital tiba-tiba terekspos ke internet tanpa perlindungan memadai

- Manfaatkan threat intelligence untuk mengikuti pola serangan terbaru

- Lakukan evaluasi risiko secara berkala untuk memastikan seluruh aset tetap terlindungi

Pemantauan berkelanjutan memberi visibilitas penuh atas potensi ancaman dan memungkinkan Anda merespons dengan cepat sebelum risiko berubah menjadi serangan nyata.

Contoh Serangan Nyata: Kasus Ransomware pada VMware vSphere (2024)

Pada tahun 2024, terjadi serangan ransomware yang menunjukkan bagaimana celah pada attack surface bisa dimanfaatkan secara brutal. Kasus ini menargetkan lingkungan VMware vSphere yang terhubung langsung ke internet tanpa perlindungan memadai.

Serangan ini terjadi secara bertahap. Pertama, sekelompok penyerang menemukan beberapa server vSphere yang dapat diakses publik tanpa sistem keamanan yang layak. Setelah itu, mereka langsung mengeksploitasi kerentanan yang ada di server tersebut.

Begitu berhasil masuk, mereka mengenkripsi virtual hard disk dari infrastruktur penting milik perusahaan target. Tak lama kemudian, mereka menuntut tebusan dalam jumlah besar untuk mengembalikan akses data yang telah mereka kunci.

Kasus ini menunjukkan bahwa paparan terhadap attack surface bisa berdampak besar jika tidak dikelola dengan baik. Oleh karena itu, perusahaan perlu menerapkan strategi Attack Surface Management (ASM) yang kuat agar sistem tetap terlindungi dari ancaman siber.

Tantangan dalam Manajemen Attack Surface

Ketika tim TI tidak memiliki gambaran menyeluruh terhadap seluruh sistem dan koneksi, maka celah keamanan pun menjadi sulit terdeteksi. Berikut ini dua tantangan utama yang sering dihadapi organisasi.

1. Aset yang Tidak Terdokumentasi

Banyak organisasi kesulitan mengelola attack surface secara efektif karena tidak mampu melihat keseluruhan aset digital mereka. Kompleksitas infrastruktur TI, penggunaan layanan cloud, dan perangkat endpoint yang tersebar di berbagai lokasi membuat visibilitas menjadi terbatas.

Saat aset tidak tercatat dengan baik, proses manajemen kerentanan bisa terlewat. Hanya dengan satu aset yang tidak terdokumentasi, risiko kebocoran data bisa meningkat secara drastis. Kondisi ini menciptakan celah keamanan yang tidak terdeteksi, menjadikan organisasi rentan terhadap serangan dari titik-titik yang tidak diawasi.

2. Kasus Keamanan akibat Kelalaian Manajemen Aset

Kelalaian dalam mencatat dan memantau aset digital telah menyebabkan berbagai insiden keamanan serius. Beberapa perusahaan besar pernah mengalami serangan siber hanya karena aset-aset penting mereka tidak terpantau dengan baik.

Misalnya, dalam kasus Deloitte security breach tahun 2016, akun administrator yang tidak diawasi berhasil disusupi, hingga menyebabkan kebocoran data klien yang sensitif. Lain halnya dengan TalkTalk pada 2015, ketika empat juta data pelanggan yang tidak dienkripsi dicuri dari sistem yang ternyata keberadaannya tidak diketahui oleh perusahaan.

Kejadian-kejadian ini membuktikan bahwa manajemen aset seringkali diabaikan, padahal menjadi bagian krusial dari proses manajemen kerentanan. Meskipun organisasi merasa telah mengendalikan perangkat keras dan jaringan internal, ancaman dari aset yang tidak tercatat tetap menjadi tantangan nyata.

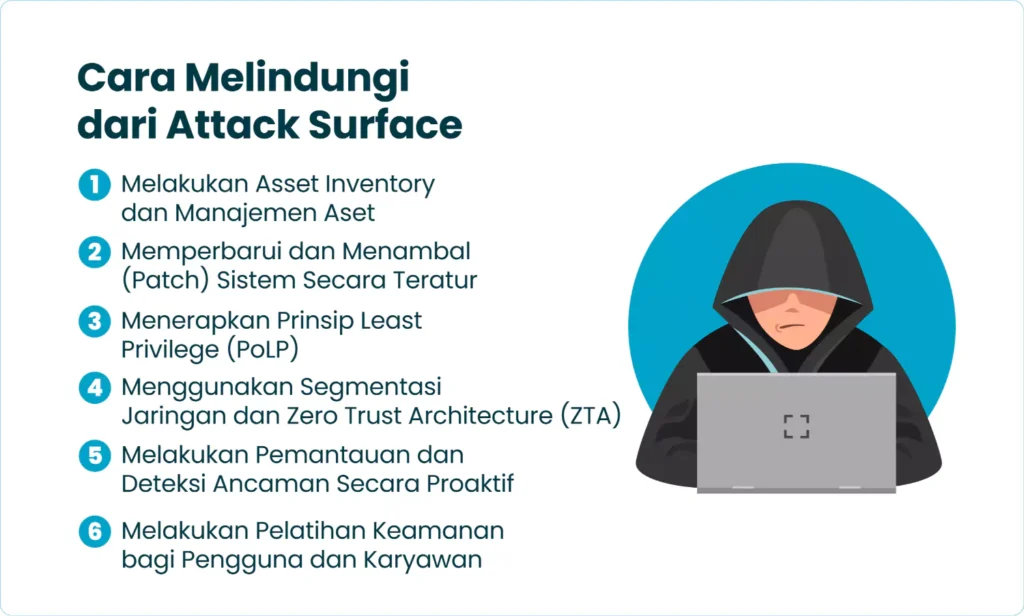

Cara Melindungi Attack Surface

Melindungi attack surface bukanlah tugas satu kali, melainkan proses berkelanjutan yang membutuhkan pendekatan strategis. Berikut adalah 6 langkah efektif yang dapat Anda lakukan:

1. Melakukan Asset Inventory dan Manajemen Aset

Langkah awal yang harus Anda ambil adalah mengidentifikasi seluruh aset digital yang dapat diakses dari luar organisasi. Ini mencakup perangkat keras, perangkat lunak, layanan, aplikasi, serta cloud infrastructure yang digunakan.

Buat inventaris lengkap atas semua aset TI, termasuk yang belum terdokumentasi. Sertakan situs web, web application, API yang terhubung internet, server publik, dan layanan cloud. Aset digital yang tak tercatat sering kali luput dari proses manajemen kerentanan dan berpotensi menciptakan risiko keamanan besar.

Dengan memetakan seluruh aset, Anda dapat melihat potensi kelemahan dari sudut pandang penyerang dan memastikan setiap aset memiliki pengamanan yang memadai. Jangan lupa untuk menonaktifkan perangkat atau layanan yang tidak digunakan demi mengurangi permukaan serangan.

2. Memperbarui dan Menambal (Patch) Sistem Secara Teratur

Software vulnerability dan celah pada sistem operasi sering menjadi titik masuk utama serangan siber. Untuk mencegah hal ini, pastikan Anda selalu memperbarui sistem dengan pembaruan terbaru yang dirilis vendor. Terapkan security patch segera setelah tersedia dan pantau terus pembaruan yang belum diterapkan.

Selalu perbarui sistem operasi, aplikasi, dan perangkat lunak keamanan. Gunakan patch management tools untuk memastikan seluruh sistem tetap terlindungi dari ancaman baru yang terus berkembang.

3. Menerapkan Prinsip Least Privilege (PoLP)

Prinsip Least Privilege memastikan setiap pengguna, perangkat, atau aplikasi hanya memiliki akses minimum yang dibutuhkan. Terapkan pengaturan akses berbasis peran (role-based access control/RBAC) dan evaluasi ulang hak akses secara berkala. Batasi hak administrator hanya untuk pihak yang benar-benar membutuhkannya.

Dengan mengurangi hak akses berlebih, Anda secara langsung mengurangi potensi penyalahgunaan akses oleh pihak yang tidak berwenang di dalam sistem.

4. Menggunakan Segmentasi Jaringan dan Zero Trust Architecture (ZTA)

Pisahkan jaringan menjadi beberapa segmen untuk membatasi ruang gerak serangan jika terjadi pelanggaran. Setiap segmen sebaiknya memiliki pengaturan akses ketat dan aturan firewall tersendiri. Terapkan juga Zero Trust Architecture, yang mewajibkan verifikasi berkelanjutan untuk semua pengguna dan perangkat sebelum akses diberikan.

Gunakan internal firewall untuk membatasi komunikasi antar segmen. Strategi microsegmentation juga efektif untuk membatasi lalu lintas tidak sah dan mencegah penyebaran serangan lebih luas saat sistem diretas.

5. Melakukan Pemantauan dan Deteksi Ancaman Secara Proaktif

Karena permukaan serangan bersifat dinamis, Anda harus terus memantau perubahan pada aset dan infrastruktur. Gunakan alat pemantauan canggih untuk menganalisis aktivitas jaringan dan mendeteksi perilaku mencurigakan secara real time.

Manfaatkan alat otomatis yang dapat memberi notifikasi saat aset tiba-tiba terekspos ke internet tanpa perlindungan memadai. Selain itu, gunakan threat intelligence untuk mengenali pola serangan terbaru dan lakukan risk assessment secara berkala untuk mengevaluasi dampak setiap perubahan terhadap keamanan sistem Anda.

6. Melakukan Pelatihan Keamanan bagi Pengguna dan Karyawan

Serangan seperti phishing sering berhasil karena kurangnya kesadaran pengguna terhadap ancaman siber. Oleh karena itu, edukasi menjadi langkah penting. Latih karyawan dan pengguna agar mampu mengenali email mencurigakan, serangan social engineering.

Jangan lupakan pentingnya penggunaan kata sandi kuat dan autentikasi multi-faktor (multi-factor authentication). Pelatihan rutin akan membentuk kebiasaan baik dan menjadikan pengguna bagian dari pertahanan keamanan, bukan celah yang dimanfaatkan oleh peretas.

Lindungi Sistem dari Serangan yang Tak Terlihat

Attack surface adalah cerminan nyata dari seberapa besar peluang penyerang untuk menyusup ke dalam sistem. Ketika aset digital bertambah, integrasi semakin kompleks, dan teknologi terus berkembang, ancaman pun ikut meluas. Di sinilah pentingnya memahami, mengelola, dan melindungi permukaan serangan secara menyeluruh.

Dengan menerapkan strategi Attack Surface Management (ASM) yang proaktif,mulai dari inventarisasi aset hingga edukasi pengguna, organisasi dapat menutup celah sebelum dimanfaatkan oleh pihak yang tidak bertanggung jawab. Pada akhirnya, keamanan digital bukan lagi soal teknologi, tetapi juga soal kesadaran dan tindakan yang konsisten.

FAQ (Frequently Asked Question)

Apa yang dimaksud dengan attack surface dalam konteks keamanan siber?

Attack surface adalah seluruh titik, jalur, atau area dalam sebuah sistem yang dapat dimanfaatkan oleh peretas untuk melakukan serangan. Konsep ini mencakup perangkat keras, perangkat lunak, jaringan, hingga interaksi manusia yang bisa menjadi celah masuk. Dengan memahami attack surface, perusahaan bisa lebih mudah melakukan identifikasi risiko yang mungkin mengancam sistem mereka.

Mengapa memahami attack surface penting bagi organisasi?

Memahami attack surface penting karena semakin luas permukaan serangan, semakin banyak pula peluang bagi pihak jahat untuk mengeksploitasi kelemahan. Dengan pemetaan yang tepat, organisasi bisa menentukan prioritas mana saja area yang harus segera diamankan. Hal ini memungkinkan penggunaan sumber daya keamanan yang lebih efisien dan terarah.

Apa perbedaan attack surface internal dan eksternal?

Attack surface internal mencakup semua celah di dalam jaringan organisasi, seperti perangkat karyawan atau aplikasi internal yang tidak terhubung langsung ke internet. Sementara itu, attack surface eksternal adalah celah yang bisa diakses dari luar, seperti website publik, server email, atau API yang terbuka. Perbedaan ini penting karena ancaman internal dan eksternal biasanya membutuhkan strategi pertahanan yang berbeda.

Bagaimana peran perangkat IoT dalam memperluas attack surface?

Perangkat IoT sering kali memperluas attack surface karena banyak di antaranya memiliki sistem keamanan yang lemah atau konfigurasi default yang jarang diperbarui. Setiap perangkat yang terhubung ke jaringan menambah titik potensial bagi penyerang untuk menyusup. Tanpa manajemen yang baik, IoT bisa menjadi pintu masuk yang tidak disadari dalam sebuah sistem.

Apakah penggunaan cloud computing memengaruhi attack surface suatu organisasi?

Ya, penggunaan cloud computing memperluas attack surface karena data dan aplikasi tidak lagi terbatas di dalam pusat data internal. Akses jarak jauh, API cloud, serta integrasi dengan layanan pihak ketiga menambah lapisan kerentanan baru. Karena itu, organisasi harus memastikan pengaturan keamanan cloud sudah sesuai standar industri dan selalu dipantau.

Bagaimana serangan sosial engineering berhubungan dengan attack surface?

Serangan sosial engineering memanfaatkan sisi manusia sebagai bagian dari attack surface yang paling rentan. Misalnya, karyawan yang mudah terkecoh email phishing bisa menjadi celah masuk ke dalam sistem internal organisasi. Hal ini menunjukkan bahwa attack surface tidak hanya soal teknologi, tetapi juga perilaku manusia yang terhubung dengan sistem.

Apa strategi yang bisa digunakan untuk memperkecil attack surface?

Beberapa strategi untuk memperkecil attack surface meliputi menghapus layanan atau aplikasi yang tidak diperlukan, memperbarui perangkat lunak secara rutin, dan membatasi hak akses hanya pada yang benar-benar membutuhkan. Dengan mengurangi titik masuk yang tidak relevan, potensi eksploitasi pun semakin berkurang. Strategi ini dikenal sebagai prinsip “least privilege” dalam keamanan siber.

Bagaimana penilaian attack surface dilakukan dalam praktiknya?

Penilaian attack surface dilakukan dengan pemetaan seluruh aset digital organisasi, baik yang terlihat dari luar maupun dari dalam. Proses ini mencakup identifikasi perangkat, aplikasi, port jaringan, hingga perilaku pengguna. Hasil pemetaan ini membantu organisasi memahami gambaran menyeluruh risiko yang ada dan menyiapkan langkah mitigasi yang tepat.

Apakah attack surface selalu statis atau bisa berubah?

Attack surface bersifat dinamis karena akan berubah seiring dengan penambahan teknologi, perangkat, atau aplikasi baru dalam organisasi. Bahkan perubahan sederhana seperti membuka port jaringan untuk aplikasi tertentu bisa memperluas attack surface. Oleh karena itu, pemantauan berkala menjadi hal yang wajib agar sistem tetap aman dari ancaman yang terus berkembang.

Apa hubungan antara attack surface dengan manajemen risiko siber?

Attack surface adalah bagian penting dalam manajemen risiko siber karena dari situlah potensi ancaman diidentifikasi. Dengan mengetahui area yang paling rawan, perusahaan bisa menilai seberapa besar dampaknya terhadap bisnis jika terjadi serangan. Informasi ini memungkinkan penyusunan strategi mitigasi yang lebih tepat guna untuk menjaga keberlangsungan operasional.