APT adalah ancaman yang serius dan mengkhawatirkan. Arti APT merujuk pada serangan yang canggih dan berkelanjutan, di mana para penyerang berusaha menyusup ke dalam jaringan sebuah organisasi dengan tujuan mengakses data sensitif.

Masalahnya, banyak organisasi tidak menyadari keberadaan ancaman ini hingga terlambat, mengakibatkan kerugian yang signifikan. Dalam artikel ini, kita akan membahas cara kerja APT dan langkah-langkah yang dapat diambil untuk melindungi diri dari serangan ini.

Dengan pemahaman yang lebih baik, Anda dapat lebih siap menghadapi risiko yang mengintai di dunia maya. Baca lebih lanjut untuk informasi yang lebih lengkap!

Apa itu Advanced Persistent Threat (APT)?

Kepanjangan APT adalah Advanced Persistent Threat, yang merujuk pada jenis serangan siber canggih dan terstruktur. Arti APT mencakup serangan yang berlangsung dalam periode yang panjang, berbeda dengan serangan siber tradisional yang bersifat sporadis.

Penyerang APT biasanya memiliki sumber daya besar dan kemampuan teknis tinggi, memungkinkan mereka untuk menginfiltasi sistem target secara mendalam dan tetap tidak terdeteksi. Serangan APT dapat digambarkan sebagai kampanye yang berlangsung dalam jangka waktu relatif panjang di jaringan yang tidak sah.

Tujuan serangan ini bervariasi, tetapi yang paling umum adalah untuk menambang informasi atau data sensitif tingkat tinggi. Ancaman ini sering kali mengincar organisasi besar, seperti pemerintah dan lembaga keuangan, yang menyimpan data berharga atau informasi sensitif.

Ciri-ciri serangan APT meliputi:

- Peningkatan lalu lintas jaringan.

- Perubahan kinerja sistem.

- Log keamanan mencurigakan.

- Kesulitan dalam mendeteksi perangkat lunak keamanan.

Konsekuensi dari serangan APT sangat luas dan dapat mencakup:

- Pengambilalihan situs secara total.

- Sabotase infrastruktur penting, seperti penghapusan database.

- Penyusupan informasi sensitif, termasuk data pribadi pengguna atau karyawan.

- Pencurian kekayaan intelektual.

Selain itu, sumber daya yang diperlukan untuk menjalankan serangan APT jauh lebih besar dibandingkan dengan serangan aplikasi web standar. Penyerang biasanya merupakan tim khusus yang terdiri dari individu berpengalaman dengan dukungan finansial yang signifikan, dan terkadang serangan ini didanai oleh pemerintah sebagai bagian dari cyber warfare.

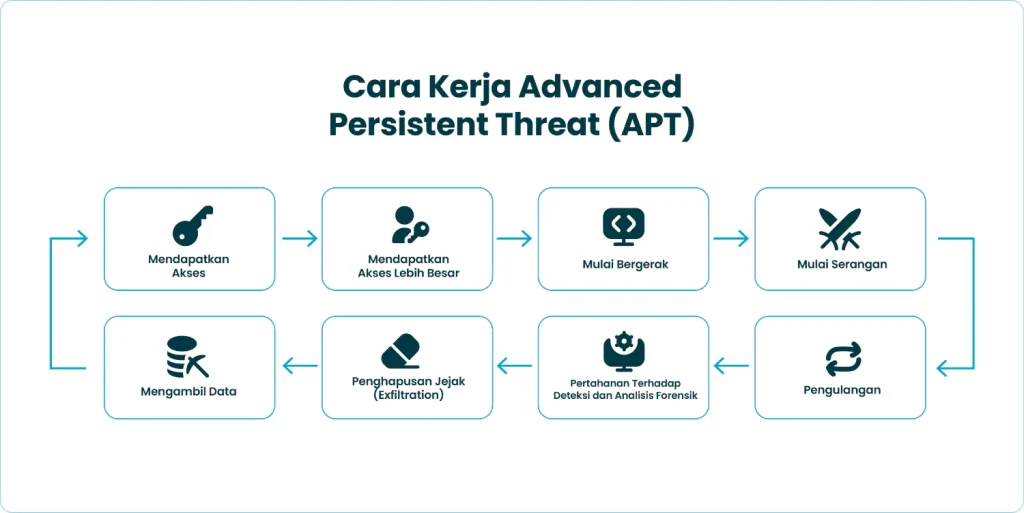

Cara Kerja Advanced Persistent Threat (APT)

Setelah tahu arti APT, langkah berikutnya adalah memahami cara kerjanya. Serangan Advanced Persistent Threat (APT) terjadi melalui serangkaian langkah terencana untuk memastikan akses berkelanjutan ke sistem target.

1. Mendapatkan Akses

Proses ini dimulai dengan mendapatkan akses melalui internet, di mana penyerang memanfaatkan kelemahan aplikasi web atau menggunakan metode phishing untuk menyisipkan malware.

2. Mendapatkan Akses Lebih Besar

Setelah itu, mereka membangun pijakan dengan menciptakan jaringan pintu belakang, memungkinkan mereka untuk mengintai sistem lebih dalam sambil menghapus jejak dengan menulis ulang kode yang ada. Dengan akses awal yang berhasil, penyerang mendapatkan akses lebih besar dengan meretas kata sandi dan meningkatkan kontrol terhadap sistem.

3. Mulai Bergerak

Di tahap selanjutnya, penyerang mulai bergerak di dalam jaringan, bergerak bebas layaknya administrator untuk mengeksplorasi area aman dan server baru.

4. Mulai Serangan

Setelahnya, mereka mulai serangan dengan mengekstrak informasi, yang diolah melalui enkripsi dan kompresi. Setelah mendapatkan akses yang stabil, mereka memantau dan mengintai aktivitas di jaringan untuk mengumpulkan informasi lebih lanjut tentang target.

5. Mengambil Data

Seperti yang dapat disimpulkan dari arti APT, tujuan utama dari serangan ini adalah mengambil data berharga, yang dapat dilakukan secara langsung atau melalui pintu belakang (backdoor).

Data yang berhasil diekstrak kemudian diambil dan disimpan dalam sistem database mereka untuk digunakan lebih lanjut. Proses ini tidak hanya sekali, karena penyerang dapat mengulang langkah-langkah tersebut selama serangan tidak terdeteksi.

6. Penghapusan Jejak (Exfiltration)

Setelah mendapatkan data dan informasi penting yang diinginkan, pelaku APT melakukan penghapusan jejak dengan menghapus log dan mengaburkan jalur ekstraksi untuk menghindari deteksi.

7. Pertahanan Terhadap Deteksi dan Analisis Forensik

Untuk menanggulangi upaya deteksi dan analisis forensik, mereka menerapkan teknik pertahanan canggih dan cerdas, seperti melakukan penghapusan malware setelah digunakan.

8. Pengulangan

Siklus ini dapat berulang, sehingga memungkinkan penyerang untuk terus memperbarui teknik mereka. Itulah kenapa ancaman APT ini masih tetap mengintai dalam jangka waktu yang lama.

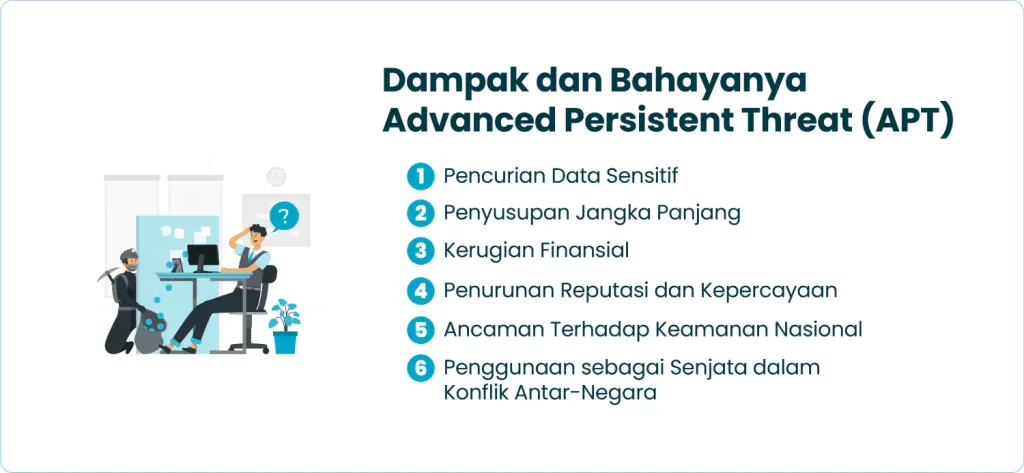

Dampak dan Bahayanya Advanced Persistent Threat (APT)

Ancaman yang ditimbulkan oleh Advanced Persistent Threat (APT) sangat signifikan dan merugikan. Berikut dampak yang ditimbulkan dari serangan APT:

1. Pencurian Data Sensitif

Pertama, pencurian data sensitif menjadi salah satu tujuan utama serangan ini, di mana informasi pribadi, rahasia perusahaan, dan data pemerintah yang krusial dapat dicuri. Tindakan ini tidak hanya merugikan secara finansial tetapi juga dapat menimbulkan risiko keamanan yang lebih besar, seperti identity theft.

2. Penyusupan Jangka Panjang

Selanjutnya, penyusupan jangka panjang menjadi ciri khas dari APT, di mana penyerang memanfaatkan waktu untuk merencanakan dan mengakses sistem secara bertahap. Penyusupan ini memungkinkan mereka mengumpulkan informasi dan mengeksploitasi kelemahan tanpa terdeteksi.

3. Kerugian Finansial

Dari penyusupan jangka panjang, hal tersebut tentunya akan sangat berdampak pada kerugian finansial yang signifikan, dengan biaya pemulihan sistem dan dampak reputasi yang dapat menghancurkan keuangan organisasi.

4. Penurunan Reputasi dan Kepercayaan

Penurunan reputasi dan kepercayaan juga menjadi dampak serius dari serangan APT. Korban serangan seringkali dipandang tidak mampu menjaga keamanan data, mengakibatkan hilangnya kepercayaan dari pelanggan dan mitra bisnis.

5. Ancaman Terhadap Keamanan Nasional

Ancaman terhadap keamanan nasional pun tak bisa diabaikan, terutama ketika lembaga pemerintah atau infrastruktur kritis menjadi sasaran. Pencurian data atau sabotase dapat merusak stabilitas negara.

6. Penggunaan sebagai Senjata dalam Konflik Antar-Negara

Terakhir, APT dapat digunakan sebagai senjata dalam konflik antar-negara, di mana serangan yang berasal dari entitas negara berpotensi meningkatkan ketegangan geopolitik. Serangan semacam ini tidak hanya mengancam keamanan negara, tetapi juga bisa berujung pada dampak yang lebih luas di panggung internasional.

Siapa Saja Target Serangan APT?

Serangan APT berbeda dari aktivitas hacking biasa, karena merupakan peretasan yang jauh lebih canggih dan terarah. Target utama dari serangan APT adalah sebagai berikut:

- Organisasi Besar: Perusahaan dengan infrastruktur kompleks dan data berharga menjadi sasaran utama, karena informasi yang mereka miliki dapat memberikan keuntungan signifikan bagi penyerang.

- Lembaga Pemerintah: Data yang dikelola oleh pemerintah sering kali bersifat rahasia dan strategis, menjadikannya target menarik bagi pelaku kejahatan siber.

- Bisnis Kecil dan Menengah: Meskipun mungkin terlihat tidak signifikan, bisnis kecil dan menengah sering kali memiliki sistem keamanan yang lebih lemah. Penyerang dapat memanfaatkan kelemahan ini untuk membangun rantai pasokan dan mendapatkan akses ke target yang lebih besar.

Cara Mendeteksi Advanced Persistent Threat (APT)

Mendeteksi Advanced Persistent Threat (APT) adalah tantangan besar bagi banyak organisasi, tetapi ada sejumlah indikator yang dapat membantu mengenali ancaman ini. Berikut selengkapnya!

1. Aktivitas Tidak Normal dalam Jaringan

Salah satu tanda awal adalah aktivitas tidak normal dalam jaringan. Lonjakan lalu lintas yang tidak lazim, terutama pada waktu-waktu tertentu, bisa menunjukkan adanya transfer data oleh penyerang.

2. Perubahan Tak Biasa dalam Kinerja Sistem

Selain itu, terjadi juga perubahan tak biasa dalam kinerja sistem seperti penurunan respons aplikasi atau kinerja yang signifikan dapat mengindikasikan bahwa APT memanfaatkan sumber daya sistem.

3. Log Keamanan yang Mencurigakan

Mengevaluasi log keamanan yang mencurigakan juga sangat penting. Aktivitas yang tidak sesuai, seperti upaya login yang gagal atau perilaku pengguna yang aneh, dapat menjadi petunjuk keberadaan APT.

4. Kendala dalam Deteksi Perangkat Lunak Keamanan

Kemudian, terdapat kendala dalam deteksi perangkat lunak keamanan, kendala tersebut menunjukkan dengan jelas bahwa ancaman mungkin menggunakan teknik canggih untuk bersembunyi.

5. Peningkatan dalam Kejadian Phishing Peningkatan

Cara mendeteksi APT adalah dengan melihat peningkatan insiden phishing, khususnya yang menyasar karyawan tertentu, juga menjadi indikasi bahwa APT mencoba mendapatkan akses melalui rekayasa sosial.

6. Kesulitan Menemukan Asal Serangan

Ciri lainnya yang menunjukkan adanya serangan APT adalah ketika kesulitan dalam menemukan asal serangan. Ini adalah pertanda dari APT yang telah berhasil menyusup dan beroperasi secara sembunyi-sembunyi.

7. Aktivitas Pengintaian atau Pencurian Informasi

Aktivitas pengintaian atau pencurian informasi menjadi salah satu indikator penting dalam mendeteksi adanya APT. Biasanya, penyerang melakukan pengintaian ini secara diam-diam selama periode waktu tertentu, mencari celah dan kelemahan dalam sistem sebelum melancarkan serangan yang lebih besar.

8. Pola Serangan yang Berkelanjutan

Pola serangan yang berkelanjutan adalah ciri khas dari APT. Serangkaian serangan kompleks yang terus berlangsung tanpa adanya solusi yang efektif menandakan bahwa penyerang telah menemukan cara untuk bertahan di dalam jaringan.

9. Perubahan Tidak Lazim dalam Konfigurasi Sistem

Perubahan tidak lazim dalam konfigurasi sistem dapat menjadi tanda bahwa APT berusaha memodifikasi sistem untuk memudahkan akses mereka. Misalnya, penyerang dapat mengubah pengaturan firewall atau memperbarui sistem untuk menciptakan celah yang memungkinkan mereka mengakses informasi lebih lanjut tanpa terdeteksi.

10. Peningkatan dalam Pemindaian dan Aktivitas Pencarian

Terakhir, peningkatan dalam pemindaian dan aktivitas pencarian di jaringan menunjukkan bahwa penyerang sedang mencari kerentanan untuk dimanfaatkan. Penyerang mungkin menggunakan alat otomatis untuk melakukan pemindaian terhadap jaringan, mencoba menemukan titik lemah yang dapat mereka masuki.

Cara Mencegah Advanced Persistent Threat (APT)

Melindungi organisasi dari ancaman Advanced Persistent Threat (APT) memerlukan pendekatan yang sesuai.

Berikut adalah beberapa strategi yang dapat diimplementasikan untuk meningkatkan keamanan dan mencegah serangan APT.

1. Lapisan Keamanan yang Beragam

Menerapkan layered security atau lapisan keamanan yang beragam adalah langkah fundamental dalam melindungi sistem. Menggunakan berbagai solusi seperti firewall, antivirus, antispyware, dan endpoint security dapat menciptakan perlindungan yang komprehensif.

Ketika satu lapisan gagal, lapisan lain dapat menahan serangan, sehingga mengurangi kemungkinan pelanggaran keamanan.

2. Pemantauan Aktivitas Anomali

Menggunakan alat pemantauan yang mampu mendeteksi aktivitas anomali adalah kunci untuk mengidentifikasi potensi serangan lebih awal. Dengan menganalisis log, traffic, dan mengatur sistem notifikasi otomatis, organisasi dapat merespons dengan cepat terhadap perilaku mencurigakan yang mungkin menunjukkan adanya ancaman APT.

3. Pengelolaan Hak Akses

Melaksanakan pengelolaan hak akses yang ketat berdasarkan prinsip least privilege dapat mencegah eskalasi akses oleh pelaku APT. Pastikan setiap pengguna dan sistem hanya memiliki akses yang diperlukan untuk menjalankan tugasnya, sehingga mengurangi kemungkinan penyalahgunaan hak akses.

4. Pembaruan Rutin

Melakukan pembaruan perangkat lunak dan sistem operasi secara rutin adalah langkah penting untuk menangkal kerentanan keamanan. Pembaruan ini memperbaiki bug dan mengatasi kerentanan baru yang dapat dimanfaatkan oleh penyerang.

5. Keamanan Email

Menggunakan solusi keamanan email yang efektif dapat melindungi organisasi dari ancaman phishing dan malware. Dengan menerapkan filtrasi heuristik, sistem dapat mendeteksi dan memblokir email yang mencurigakan sebelum mencapai kotak masuk pengguna.

6. Pemantauan Trafik Jaringan

Aktif memantau lalu lintas jaringan dapat mengidentifikasi aktivitas mencurigakan dan potensi serangan lebih awal. Melalui analisis lalu lintas, pola-pola tidak biasa dapat terdeteksi, memberi kesempatan untuk merespons sebelum kerusakan terjadi.

7. Pembaruan dan Manajemen Perangkat Keras

Menjaga manajemen perangkat keras yang baik melibatkan pembaruan firmware secara berkala untuk memastikan semua komponen aman. Ini juga mencakup penghapusan perangkat keras yang sudah tidak lagi didukung agar tidak menjadi titik lemah dalam sistem keamanan.

8. Enkripsi Data

Mengimplementasikan encryption untuk melindungi data yang disimpan maupun yang dikirim melalui jaringan menjaga kerahasiaan informasi. Meskipun data dicuri, enkripsi membuat akses tidak sah menjadi sangat sulit, melindungi integritas data.

9. Uji Keamanan Rutin

Melakukan penetration testing dan penilaian keamanan secara rutin membantu organisasi mengidentifikasi dan memperbaiki kerentanan dalam jaringan. Simulasi serangan yang dilakukan dapat mengukur efektivitas sistem keamanan yang ada.

10. Manajemen Identitas dan Akses

Mengadopsi solusi identity and access management yang canggih memastikan pengelolaan hak akses yang optimal. Dengan kontrol akses yang ketat, organisasi dapat melindungi data sensitif dari akses yang tidak sah.

11. Analisis Log dan Forensik

Pemantauan dan analisis security logs sangat penting untuk mendeteksi aktivitas yang mencurigakan. Selain itu, data yang disimpan dari analisis ini akan berguna untuk penyelidikan lebih lanjut jika terjadi pelanggaran.

12. Keamanan Pengguna Akhir

Menyediakan solusi keamanan yang memadai untuk pengguna akhir, seperti antivirus dan antispyware, sangat penting. Ini akan melindungi perangkat individu dari berbagai ancaman siber yang dapat membahayakan keseluruhan jaringan.

13. Kolaborasi dan Pertukaran Informasi

Bergabung dalam jaringan kolaborasi dan pertukaran informasi dengan organisasi lain dan lembaga cyber security dapat membantu memahami tren serangan terbaru. Kerjasama ini memungkinkan organisasi untuk mengambil langkah-langkah preventif secara kolektif.

14. Pemulihan Data dan Rencana Keamanan

Mengembangkan rencana pemulihan bencana dan keamanan yang mencakup langkah-langkah pemulihan pasca-serangan adalah penting. Melakukan pencadangan data secara teratur dan simulasi pemulihan bencana memastikan organisasi dapat melanjutkan operasionalnya dengan cepat dan efisien setelah insiden keamanan.

Kasus Terkenal Advanced Persistent Threat (APT)

Ancaman APT adalah salah satu isu paling menakutkan dalam keamanan siber, dan telah menciptakan dampak yang signifikan di berbagai sektor. Berbagai kasus memberikan gambaran tentang bagaimana APT beroperasi dan tujuan di balik serangan-serangan ini.

1. Stuxnet (2010)

Stuxnet dianggap sebagai salah satu contoh paling terkenal dari APT, yang diduga merupakan hasil kolaborasi antara Amerika Serikat dan Israel. Serangan ini ditujukan untuk menghancurkan infrastruktur nuklir Iran, khususnya pusat pengayaan uranium di Natanz.

Metode yang digunakan melibatkan worm yang menyebar melalui perangkat USB, memanfaatkan kerentanan dalam sistem operasi Windows untuk mengakses dan merusak mesin pengayaan.

2. Operasi Aurora (2009)

Operasi ini dikaitkan dengan pemerintah Tiongkok dan menargetkan perusahaan-perusahaan teknologi terkemuka seperti Google, Adobe, dan Juniper Networks.

Para penyerang menggunakan teknik phishing canggih dan mengeksploitasi kerentanan dalam perangkat lunak untuk mendapatkan akses ke data sensitif.

3. Kelompok Equation (2015)

Diduga terkait dengan National Security Agency (NSA) Amerika Serikat, Kelompok Equation memiliki tujuan untuk mengeksploitasi target di seluruh dunia, termasuk pemerintah, perusahaan, dan individu.

Mereka menggunakan malware yang sangat canggih dan sulit dideteksi, seperti Regin dan GrayFish, yang memungkinkan mereka untuk mengumpulkan informasi tanpa terdeteksi dalam jangka waktu yang lama.

4. Fancy Bear (APT28) dan Cozy Bear (APT29)

Dua kelompok ini diduga terlibat dengan entitas Rusia dan dikenal karena operasi siber mereka yang ditujukan terhadap negara-negara Barat. Metode yang digunakan menggambarkan betapa terorganisirnya upaya mereka dalam mencuri data berharga.

Mereka mencuri informasi rahasia, terutama yang berkaitan dengan keamanan nasional dan politik, dengan menggunakan teknik spear phishing, malware, dan serangan terhadap organisasi pemerintah.

5. DarkHotel (2007 – Sekarang)

Kasus DarkHotel melibatkan pelaku yang identitasnya masih belum sepenuhnya diketahui, tetapi mereka menargetkan pemilik bisnis dan eksekutif selama perjalanan bisnis.

Mereka memanfaatkan teknik peretasan jaringan hotel dan hotspot Wi-Fi untuk menyusup ke perangkat target dan mencuri data sensitif. Kasus ini menyoroti kerentanan yang dihadapi individu saat mengakses jaringan publik.

6. APT34 (OilRig)

Kelompok ini diduga terkait dengan pemerintah Iran dan menargetkan organisasi di Timur Tengah, khususnya yang berhubungan dengan sektor energi dan pertahanan.

Metode yang digunakan termasuk spear phishing, malware, dan eksploitasi dalam sistem email, yang menunjukkan bahwa APT dapat secara langsung menyerang industri dengan tujuan merusak stabilitas.

7. Tim SandWorm (2014 – Sekarang)

Diduga terkait dengan pemerintah Rusia, Tim SandWorm telah menargetkan pemerintah Ukraina dan organisasi yang terkait dengan negara tersebut.

Mereka menggunakan berbagai metode, termasuk malware, eksploitasi kerentanan, dan penyebaran spam, untuk mencapai tujuan mereka. Ini menekankan bagaimana APT dapat digunakan sebagai alat untuk mencapai tujuan politik dan strategis.

Menghadapi Ancaman APT yang Berkepanjangan

Mengingat dampak yang dapat ditimbulkan terhadap keamanan informasi, reputasi, dan keuangan organisasi, ancaman APT adalah hal yang tidak boleh diabaikan. Untuk itu, penting bagi setiap organisasi untuk mengimplementasikan langkah pencegahan yang tepat untuk mencegah serangan ini.

Selain itu, kesadaran akan risiko yang ditimbulkan oleh APT dan penerapan kebijakan keamanan yang ketat dapat membantu meminimalkan dampak serangan ini. Dengan pemahaman dan kesiapan yang baik, kita dapat menghadapi ancaman ini dan melindungi aset berharga kita di dunia maya.