Di era digital dan otomatisasi seperti sekarang, keamanan tidak hanya soal gembok atau kunci fisik. Access control menjadi solusi modern yang digunakan untuk mengatur siapa yang boleh masuk ke suatu area atau sistem, baik secara fisik maupun digital.

Dengan berbagai jenis teknologi dan metode, access control kini digunakan di kantor, rumah sakit, pabrik, hingga sistem komputer. Artikel ini akan membahas secara lengkap mulai dari pengertian access control, jenis-jenisnya, komponen utama, hingga contoh teknologinya dalam kehidupan nyata.

Apa itu Access Control?

Access control adalah sistem yang dirancang untuk mengelola dan membatasi akses individu ke area, sistem, atau data tertentu. Tujuan utamanya adalah untuk memastikan bahwa hanya pihak yang memiliki otorisasi yang dapat mengakses informasi atau lokasi tersebut.

Sistem access control digunakan dalam berbagai situasi, mulai dari pengamanan pintu gedung perkantoran hingga perlindungan data dalam sistem komputer. Teknologi ini bekerja dengan memverifikasi identitas pengguna dan menetapkan tingkat akses yang sesuai guna menjaga keamanan dan integritas sistem.

Cara Kerja Access Control

Sistem access control bekerja melalui tiga tahap utama: identifikasi, autentikasi, dan otorisasi. Pertama, sistem mengenali pengguna melalui ID atau kredensial seperti kartu, PIN, atau biometrik.

Setelah identifikasi, sistem memverifikasi kredensial tersebut. Jika berhasil melewati proses verifikasi, sistem akan memberikan akses sesuai dengan hak akses yang telah ditetapkan sebelumnya oleh administrator.

Mengapa Access Control Penting?

Berikut beberapa alasan utama mengapa penerapan access control sangat penting dalam organisasi modern:

1. Keamanan Fisik

Access control mencegah orang yang tidak berwenang memasuki area terbatas seperti ruang server, laboratorium, atau ruang arsip. Ini mengurangi risiko pencurian, sabotase, atau intrusi.

Dengan memanfaatkan teknologi seperti RFID, biometrik, dan smart card, sistem access control dapat secara otomatis mengunci atau membuka pintu hanya untuk pengguna yang terotorisasi. Hal ini memungkinkan pengawasan keamanan fisik yang lebih efektif dan terkontrol.

2. Keamanan Data dan Informasi

Dalam lingkungan digital, access control berfungsi membatasi akses ke file atau sistem berdasarkan peran atau otorisasi pengguna. Mekanisme ini berperan penting dalam menjaga kerahasiaan, integritas, dan keamanan data.

Sebagai contoh, karyawan hanya diberikan akses ke dokumen atau database yang relevan dengan tanggung jawab mereka. Pendekatan ini sangat efektif dalam mencegah kebocoran data dan pelanggaran privasi.

3. Pengawasan dan Recording

Sebagian besar sistem access control dilengkapi dengan fitur logging atau pencatatan aktivitas. Fitur ini memungkinkan administrator untuk memantau siapa yang mengakses sistem, kapan waktu akses terjadi, dan area mana yang diakses.

Informasi tersebut sangat bermanfaat untuk keperluan investigasi keamanan maupun audit internal. Selain itu, integrasi dengan CCTV memungkinkan pengawasan lebih menyeluruh secara real time.

4. Penyederhanaan Proses

Dengan sistem access control otomatis, organisasi dapat mengurangi proses manual seperti pemeriksaan ID secara langsung. Proses masuk atau akses menjadi lebih cepat dan efisien.

Hal ini juga mempermudah manajemen izin akses, karena administrator dapat mengubah hak akses melalui software tanpa perlu mengganti kunci fisik atau menggandakan kartu.

5. Keandalan dan Fleksibilitas

Access control modern dirancang untuk fleksibel dan scalable sesuai kebutuhan organisasi. Sistem ini dapat dengan mudah disesuaikan, baik untuk perusahaan berskala kecil maupun besar.

Selain itu, keandalan sistem membuat operasional tetap aman meski dalam kondisi darurat. Beberapa sistem bahkan memiliki backup power dan protokol evakuasi otomatis.

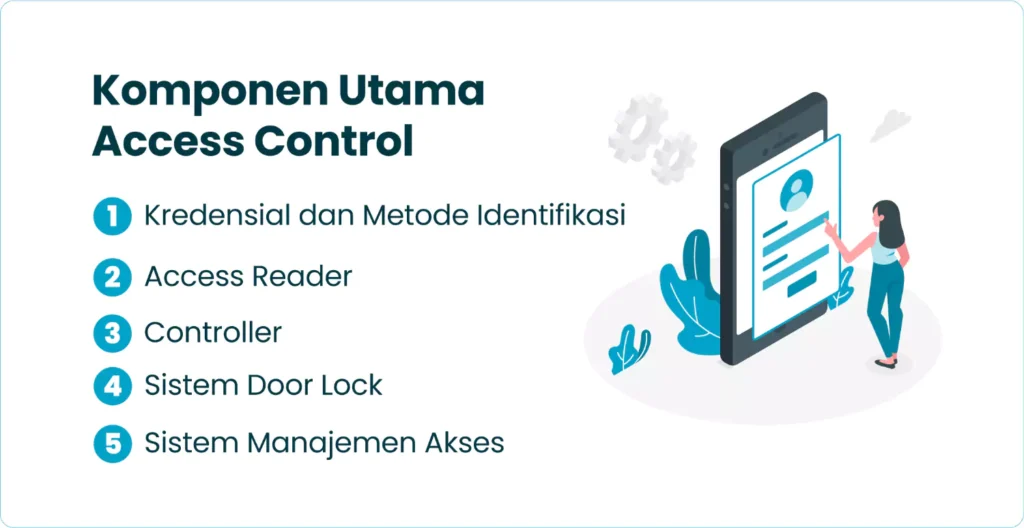

Komponen Utama Access Control

Berikut adalah lima komponen utama dalam sistem access control yang wajib dipahami sebelum implementasi:

1. Kredensial dan Metode Identifikasi

Kredensial adalah data atau alat yang digunakan pengguna untuk mengidentifikasi dirinya ke sistem. Contohnya meliputi kartu RFID, PIN, password, hingga sidik jari atau pemindaian wajah.

Metode identifikasi ini memegang peranan penting karena berpengaruh langsung terhadap tingkat keamanan sistem. Semakin kuat dan unik kredensial, semakin kecil kemungkinan akses tidak sah.

2. Access Reader

Access reader adalah perangkat yang digunakan untuk membaca kredensial pengguna, seperti kartu akses, input melalui keypad, atau data biometrik seperti sidik jari dan wajah. Alat ini menjadi titik pertama interaksi antara pengguna dan sistem.

Reader akan mengirimkan data identifikasi ke controller untuk diverifikasi. Kualitas dan jenis reader memengaruhi kecepatan dan akurasi proses akses.

3. Controller

Controller bertugas sebagai “otak” dari sistem access control. Ia menerima data dari reader dan membandingkannya dengan database otorisasi.

Jika data valid, controller mengirimkan sinyal ke door lock untuk membuka akses. Controller juga mencatat semua aktivitas sebagai log keamanan.

4. Sistem Door Lock

Sistem door lock adalah mekanisme pengunci pintu yang dioperasikan secara elektronik dan terhubung langsung dengan controller untuk mengatur akses. Pintu hanya akan terbuka jika mendapat perintah dari controller.

Jenis lock bisa berupa elektromagnetik, solenoid, atau motorized lock. Sistem ini dirancang untuk cepat merespons namun tetap menjaga keamanan maksimal.

5. Sistem Manajemen Akses

Sistem manajemen akses adalah software atau platform yang digunakan untuk mengatur hak akses, pengguna, dan jadwal. Semua konfigurasi dilakukan dari sistem ini.

Administrator dapat menetapkan siapa boleh masuk ke mana dan kapan. Sistem ini juga menyimpan log yang berguna untuk audit dan analisis keamanan.

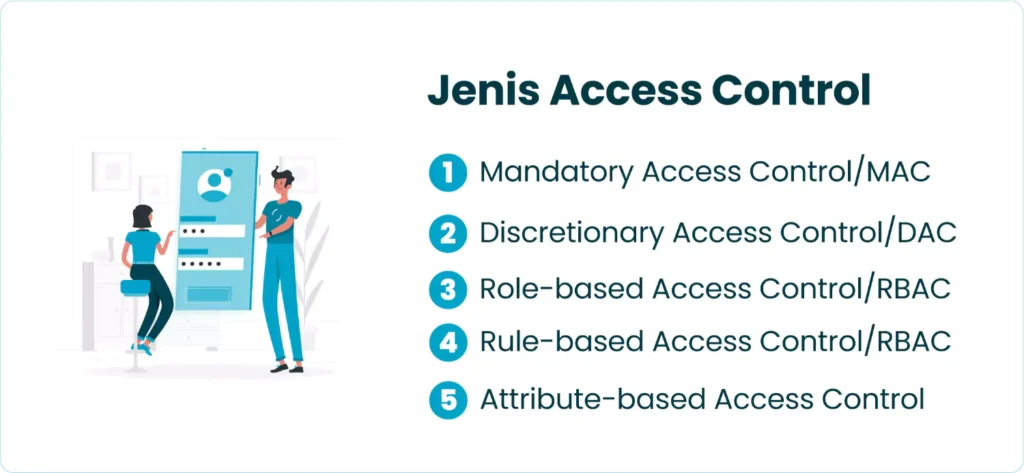

Jenis Access Control

Access control hadir dalam berbagai model berdasarkan pendekatan keamanan dan kebijakan manajemen akses. Masing-masing jenis memiliki cara unik dalam mengatur siapa yang boleh mengakses apa. Berikut lima jenis access control yang paling umum digunakan dalam sistem keamanan modern:

1. Mandatory Access Control (MAC)

MAC adalah model yang paling ketat, di mana hak akses ditentukan sepenuhnya oleh administrator sistem. Pengguna tidak memiliki kebebasan untuk mengubah pengaturan.

Model ini umum digunakan di lingkungan militer atau lembaga dengan data sangat sensitif. Klasifikasi dan label keamanan menjadi kunci utama dalam MAC.

2. Discretionary Access Control (DAC)

DAC memberikan fleksibilitas lebih besar kepada pemilik data. Pengguna dapat menentukan siapa saja yang boleh mengakses file atau ruang tertentu.

Meskipun lebih fleksibel, model ini berisiko lebih tinggi terhadap kesalahan konfigurasi. Cocok digunakan dalam lingkungan perusahaan kecil hingga menengah.

3. Role-based Access Control (RBAC)

Dalam RBAC, akses diberikan berdasarkan peran atau posisi pengguna dalam organisasi. Setiap peran memiliki hak akses tertentu yang telah ditentukan sebelumnya.

Model ini efisien untuk organisasi dengan struktur hierarki yang jelas. Selain itu, lebih mudah dikelola dibanding DAC saat jumlah pengguna besar.

4. Rule-based Access Control (RBAC)

Berbeda dari role-based, rule-based access control menggunakan aturan atau kondisi untuk menentukan hak akses. Aturan ini bisa berbasis waktu, lokasi, atau situasi.

Contohnya, akses hanya diizinkan pada jam kerja atau dari IP tertentu. Model ini cocok untuk sistem yang membutuhkan kontrol lebih dinamis dan kontekstual.

5. Attribute-based Access Control (ABAC)

ABAC menggunakan atribut pengguna, objek, dan lingkungan untuk menentukan akses. Atribut bisa berupa departemen, jabatan, perangkat, atau lokasi.

Model ini sangat fleksibel dan powerful, cocok untuk sistem kompleks seperti cloud atau infrastruktur TI dalam ukuran besar. Namun, implementasinya memerlukan sistem manajemen yang canggih.

Contoh Teknologi Access Control

Berikut ini adalah beberapa contoh teknologi access control yang umum ditemukan di gedung perkantoran, pabrik, institusi pendidikan, hingga fasilitas publik:

1. Fingerprint

Fingerprint adalah teknologi biometrik yang menggunakan sidik jari sebagai metode autentikasi. Sistem ini memastikan hanya pengguna terdaftar yang bisa memperoleh akses.

Keunggulannya adalah tingkat keakuratan tinggi dan sulit untuk dipalsukan. Teknologi ini sangat populer karena tidak memerlukan kartu fisik atau PIN.

2. Access Door

Access door adalah sistem pintu yang terintegrasi dengan perangkat kontrol akses. Pintu akan terbuka hanya jika pengguna melewati autentikasi yang sah.

Biasanya digunakan bersama dengan reader seperti RFID, fingerprint, atau keypad. Sistem ini banyak digunakan di area dengan akses terbatas seperti ruang server atau laboratorium.

3. Proximity

Proximity adalah teknologi berbasis kartu tanpa sentuhan (contactless card). Pengguna cukup mendekatkan kartu ke reader untuk membuka akses.

Teknologi ini sangat efisien karena cepat dan minim interaksi fisik. Cocok untuk akses karyawan di gedung perkantoran atau parkir otomatis.

4. RFID

RFID (Radio Frequency Identification) menggunakan gelombang radio untuk mengidentifikasi kartu atau tag yang sudah diprogram. Prosesnya cepat dan tidak memerlukan kontak langsung.

RFID bisa diintegrasikan dengan sistem manajemen untuk mencatat waktu masuk dan keluar. Teknologi ini tahan lama dan sangat cocok untuk penggunaan jangka panjang.

5. Exit Button

Exit button adalah tombol keluar yang biasa dipasang di bagian dalam ruangan. Fungsinya untuk membuka pintu secara manual dari sisi dalam saat hendak keluar.

Meskipun sederhana, perangkat ini penting dalam sistem access control. Exit button sering digunakan bersamaan dengan door lock dan access reader.

6. Mifare

Mifare adalah jenis kartu pintar berbasis RFID yang memiliki kapasitas penyimpanan data lebih besar. Kartu ini sering digunakan untuk akses, pembayaran, hingga identifikasi.

Teknologi ini mendukung enkripsi sehingga lebih aman dibanding kartu proximity biasa. Banyak digunakan di kampus, hotel, dan transportasi publik.

7. Standalone

Sistem standalone adalah access control yang tidak terhubung ke jaringan pusat. Semua data pengguna dan hak akses disimpan langsung di perangkat.

Cocok untuk penggunaan skala kecil seperti kantor cabang atau ruang arsip. Meski sederhana, sistem ini cukup efektif untuk kontrol akses terbatas.

Saatnya Perusahaan Beralih ke Access Control Modern

Access control bukan lagi sekadar sistem keamanan tambahan, melainkan kebutuhan utama dalam menjaga aset, data, dan aktivitas operasional tetap aman dan terkendali. Dengan teknologi yang terus berkembang, sistem ini mampu memberikan perlindungan yang lebih cerdas dan efisien.

Jika perusahaan Anda ingin meningkatkan keamanan, produktivitas, dan kontrol terhadap akses internal, saatnya mempertimbangkan penggunaan access control. Selain memberikan rasa aman, sistem ini juga menciptakan lingkungan kerja yang lebih profesional, terorganisir, dan terpercaya.

FAQ (Frequently Asked Question)

Apa sebenarnya yang dimaksud dengan access control dalam konteks keamanan sistem informasi?

Access control merujuk pada mekanisme atau kebijakan yang digunakan untuk membatasi akses terhadap sistem, data, atau sumber daya tertentu hanya kepada individu atau entitas yang berwenang. Tujuannya adalah untuk memastikan bahwa hanya pengguna yang memiliki hak akses tertentu yang bisa melihat, mengubah, atau menggunakan sumber daya tersebut, sesuai dengan peran atau otoritas mereka dalam organisasi.

Mengapa access control menjadi elemen penting dalam strategi keamanan siber?

Karena access control berperan sebagai garis pertahanan pertama dalam melindungi informasi sensitif. Tanpa mekanisme kontrol akses yang memadai, siapa pun bisa mengakses data penting, yang bisa menyebabkan pelanggaran data, sabotase internal, atau penyalahgunaan sistem. Dengan menerapkan access control, organisasi dapat menurunkan risiko kebocoran data dan menjaga integritas sistemnya.

Apa perbedaan antara authentication dan authorization dalam konteks access control?

Authentication adalah proses verifikasi identitas pengguna—misalnya dengan memasukkan username dan password. Sementara authorization terjadi setelah pengguna berhasil terautentikasi, dan bertugas menentukan apa saja yang boleh dilakukan oleh pengguna tersebut di dalam sistem, misalnya mengakses dokumen tertentu, melakukan perubahan, atau hanya membaca data.

Bagaimana sistem access control diterapkan dalam lingkungan perusahaan modern?

Dalam lingkungan perusahaan, access control biasanya diterapkan melalui kombinasi kebijakan perangkat lunak dan perangkat keras. Ini mencakup penggunaan login berbasis peran (role-based access control), penggunaan kartu ID atau sistem biometrik untuk mengakses ruangan, serta pembatasan akses jaringan internal menggunakan firewall dan VPN. Sistem ini juga sering dikaitkan dengan manajemen identitas dan direktori seperti Active Directory.

Apa yang dimaksud dengan role-based access control (RBAC)?

RBAC adalah model kontrol akses yang memberikan izin kepada pengguna berdasarkan peran mereka dalam organisasi. Setiap peran memiliki hak akses tertentu, dan pengguna yang diberi peran tersebut otomatis mewarisi hak-hak tersebut. Pendekatan ini membuat manajemen hak akses lebih mudah dan konsisten, serta meminimalkan kesalahan pemberian izin yang bisa membahayakan sistem.

Apakah ada pendekatan lain selain RBAC dalam access control?

Ya, selain RBAC, ada juga discretionary access control (DAC) dan mandatory access control (MAC). DAC memberikan kebebasan kepada pemilik data untuk menentukan siapa saja yang boleh mengakses data mereka, sedangkan MAC menggunakan kebijakan yang ditetapkan oleh administrator sistem berdasarkan klasifikasi keamanan, sehingga pengguna tidak bisa mengubah izin secara sembarangan.

Bagaimana access control dapat membantu dalam kepatuhan terhadap regulasi seperti GDPR atau HIPAA?

Access control mendukung kepatuhan dengan cara membatasi akses hanya kepada personel yang berwenang, serta mencatat aktivitas akses untuk audit. GDPR, HIPAA, dan regulasi lainnya menekankan pentingnya perlindungan data pribadi dan sensitif. Dengan access control yang baik, organisasi dapat membuktikan bahwa mereka mengambil langkah-langkah yang diperlukan untuk menjaga privasi dan keamanan data.

Apa peran audit log dalam sistem access control?

Audit log mencatat setiap aktivitas akses dalam sistem, seperti siapa yang mengakses apa, kapan, dan dari mana. Catatan ini sangat penting untuk mendeteksi aktivitas mencurigakan, melakukan investigasi insiden keamanan, serta memenuhi kebutuhan audit eksternal atau internal. Audit log juga berfungsi sebagai bukti bahwa kontrol akses telah diterapkan dan dijalankan dengan baik.

Bagaimana access control diterapkan di sistem cloud computing?

Dalam cloud, access control biasanya dikelola melalui konsol administratif layanan cloud tersebut. Pengguna diberikan hak akses tertentu berdasarkan akun mereka, dan sering kali dilengkapi dengan autentikasi multifaktor. Sistem cloud modern seperti AWS, Azure, atau Google Cloud menyediakan kontrol akses berbasis peran yang terperinci dan terintegrasi dengan kebijakan keamanan perusahaan.

Apa tantangan utama dalam mengelola access control di organisasi besar?

Tantangannya terletak pada kompleksitas manajemen identitas, rotasi karyawan, pengendalian akses yang konsisten di berbagai sistem, serta pemantauan aktivitas pengguna. Tanpa sistem otomatis dan kebijakan yang jelas, access control bisa menjadi sulit dikelola, menyebabkan hak akses yang terlalu luas atau justru menghambat produktivitas. Oleh karena itu, penting bagi organisasi besar untuk menerapkan prinsip least privilege dan terus melakukan review hak akses secara berkala.