Konsep Reconnaissance adalah sebuah proses yang tak boleh diremehkan. Pada tahap ini, pelaku cyber attack mengumpulkan informasi sebanyak mungkin untuk menemukan celah sistem yang dapat dimanfaatkan.

Anda perlu memahami proses ini karena teknik information gathering berkembang semakin canggih. Di bawah ini, Anda akan melihat bagaimana tahap awal sederhana ini justru menentukan efektivitas serangan maupun pertahanan cyber security.

Apa itu Reconnaissance?

Reconnaissance adalah proses pengumpulan informasi dan data tentang sistem, jaringan, organisasi, atau individu yang menjadi target sebelum pihak tertentu melakukan pengujian atau serangan lebih lanjut.

Pada tahap ini, pelaku mengumpulkan berbagai detail penting yang membantu mereka memahami struktur dan potensi kelemahan target. Dalam konteks cybersecurity, tahap pengintaian ini menjadi fondasi awal yang memungkinkan penyerang merencanakan serangan cyber secara sistematis dan berkelanjutan.

Tapi, tahap reconnaissance juga berperan penting dalam penetration testing, karena hasil pengumpulan informasi menentukan keberhasilan langkah-langkah pengujian berikutnya. Informasi yang terkumpul dapat meliputi:

- Alamat IP dan struktur jaringan.

- Jenis perangkat keras dan software yang digunakan.

- Sistem operasi serta potensi kerentanan yang dapat dieksploitasi.

- Informasi kontak atau kebiasaan pengguna dalam mengoperasikan sistem, aplikasi, atau layanan online.

Peran Reconnaissance dalam Cyber Security

Reconnaissance berperan sebagai fondasi penting dalam keamanan siber, baik ketika digunakan oleh pelaku serangan (ofensif) maupun oleh tim penguji keamanan (defensif). Tahap ini membantu siapa pun yang terlibat dalam dunia cyber security memahami struktur target secara menyeluruh sebelum tindakan lanjutan dilakukan.

1. Peran Reconnaissance sebagai Tahap Kritis dalam Serangan Siber

Tahap reconnaissance berfungsi sebagai langkah pertama dalam Cyber Kill Chain, di mana pelaku ancaman mulai mengamati dan mengumpulkan informasi dasar untuk memahami kondisi target.

Informasi ini menjadi menyusun serangan lanjutan karena penyerang membutuhkan data akurat untuk memetakan aset, membaca celah, dan merencanakan langkah yang lebih terarah. Pada tahap ini, penyerang menggali intelijen mendalam mengenai sistem, organisasi, maupun individu untuk menemukan titik masuk potensial yang bisa dieksploitasi.

Semakin detail informasi yang diperoleh, semakin besar peluang penyerang meningkatkan serangan sekaligus mengurangi risiko terdeteksi. Jika dilakukan oleh pihak jahat, hasil reconnaissance dapat memicu serangan lanjutan seperti phishing, exploit, atau ransomware, terutama ketika mereka menemukan struktur jaringan, jenis sistem, dan email internal.

2. Peran Reconnaissance dalam Penetration Testing

Dalam konteks penetration testing, tahap reconnaissance menjadi fase paling penting karena menentukan arah seluruh proses pengujian. Informasi awal yang dikumpulkan berpengaruh langsung pada keberhasilan dan ketepatan pengujian, sehingga kualitas hasil sangat ditentukan pada tahap ini.

Tim penguji memanfaatkan reconnaissance untuk menemukan kelemahan, celah keamanan, dan informasi sensitif yang menggambarkan bagaimana sistem dapat dieksploitasi oleh pihak tidak bertanggung jawab. Setelah pemetaan struktur sistem dan titik lemah dilakukan, pentester dapat melangkah ke tahap pengujian lanjutan dengan strategi yang lebih akurat.

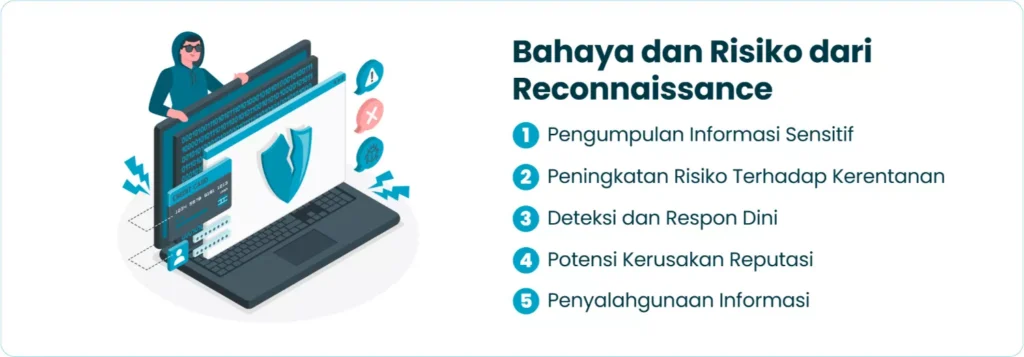

Bahaya dan Risiko dari Reconnaissance

Tahap ini tampak sederhana, tetapi informasi yang terkumpul dapat berubah menjadi risiko besar jika pihak yang tidak bertanggung jawab memanfaatkannya.

1. Pengumpulan Informasi Sensitif

Pada tahap ini, pelaku dapat mengumpulkan informasi berharga yang memetakan kondisi internal sebuah sistem. Mereka bisa mendapatkan detail seperti struktur jaringan, jenis sistem, email internal, hingga data pribadi karyawan.

Jika informasi sensitif ini jatuh ke pihak yang salah, penyerang dapat merancang serangan yang jauh lebih efektif dan merusak. Selain itu, risiko personal juga meningkat karena data pribadi dapat digunakan untuk pemerasan atau pencurian identitas.

2. Peningkatan Risiko Terhadap Kerentanan

Proses ini memungkinkan penyerang mengidentifikasi celah keamanan yang mungkin tidak terlihat sebelumnya. Informasi tentang versi perangkat, konfigurasi jaringan, atau kerentanan lain memberi peluang untuk melakukan serangan terarah. Ketika celah tersebut dieksploitasi, sistem berpotensi mengalami kerusakan, pencurian data, atau gangguan layanan yang serius.

3. Deteksi dan Respon Dini

Tahap ini sering menjadi tantangan bagi tim keamanan karena sifatnya yang senyap. Pada passive reconnaissance, aktivitas pengintaian hampir tidak meninggalkan jejak, sehingga mudah lolos dari sistem deteksi.

Di sisi lain, active reconnaissance seperti port scanning atau ping sweep bisa memicu alarm pada sistem deteksi intrusi atau firewall. Kondisi ini membantu tim keamanan merespons lebih cepat, tetapi tetap menunjukkan bahwa ancaman sudah mulai terjadi.

4. Potensi Kerusakan Reputasi

Ketika informasi hasil pengintaian bocor atau disalahgunakan, reputasi organisasi dapat rusak dengan cepat. Kepercayaan pelanggan dan mitra bisnis dapat hilang karena kelemahan internal menjadi diketahui publik. Dampak tersebut tidak hanya memengaruhi citra, tetapi juga merugikan dalam hubungan bisnis jangka panjang.

5. Penyalahgunaan Informasi

Informasi yang terkumpul dari proses ini sangat berpotensi disalahgunakan. Penyerang dapat merencanakan serangan dengan lebih akurat karena mereka memahami kondisi target secara detail. Selain itu, informasi ini bisa digunakan untuk tujuan yang tidak sah, termasuk pemerasan atau pencurian identitas, sehingga memperbesar risiko bagi individu maupun organisasi.

Jenis-jenis Reconnaissance

Anda perlu memahami bahwa setiap bentuk pengintaian memiliki fokus, metode, dan tujuan yang berbeda. Perbedaan ini membantu Anda melihat bagaimana ancaman dapat muncul dari berbagai arah, baik digital, fisik, maupun sosial.

1. Pengintaian Siber (Cyber Reconnaissance)

Pengintaian siber berfokus pada pengumpulan informasi melalui internet untuk menemukan celah digital pada target. Anda dapat melihat bagaimana metode ini memanfaatkan berbagai platform online untuk memperoleh data yang terlihat kecil, namun sangat berarti bagi penyerang.

Aktivitas pengintaian siber meliputi pencarian informasi online melalui mesin pencari, forum, blog, atau media sosial. Teknik ini juga mencakup pengumpulan OSINT dari berbagai sumber terbuka seperti situs web dan database online.

Selain itu, pengintaian siber menggunakan pemindaian teknis seperti port scanning untuk menemukan layanan yang berjalan serta potensi kerentanan. Proses ini sering ditambah dengan analisis data menggunakan alat seperti DNS Lookup dan evaluasi metadata dari dokumen publik guna menemukan detail tambahan tentang target.

2. Pengintaian Fisik (Physical Reconnaissance)

Pengintaian fisik melibatkan observasi langsung terhadap fasilitas atau lingkungan target. Cara ini membantu penyerang memahami kondisi nyata lokasi dan menilai tingkat keamanan fisik yang diterapkan.

Kegiatan dalam pengintaian fisik dapat berupa mengamati bangunan, area sekitar, hingga pola pergerakan karyawan. Pelaku juga menilai sistem keamanan fisik seperti kamera pengawas atau akses kontrol.

Dalam beberapa kasus, penyerang mencoba masuk ke area terbatas untuk mengevaluasi respons keamanan. Teknik seperti dumpster diving turut digunakan untuk menemukan dokumen, catatan, atau perangkat yang dibuang tetapi masih mengandung informasi penting.

3. Pengintaian Sosial (Social Reconnaissance)

Pengintaian sosial berfokus pada pengumpulan informasi melalui interaksi manusia atau pemantauan media sosial. Teknik ini sering mengandalkan social engineering untuk mengeksploitasi kelemahan psikologis individu. Metode yang sering digunakan meliputi:

- Interaksi Langsung: Mendekati orang terdekat target atau menghadiri acara yang sama untuk memperoleh informasi.

- Analisis Media Sosial: Menelusuri aktivitas, kebiasaan, atau data pribadi target di platform sosial.

- Manipulasi Psikologis: Termasuk phishing, di mana penyerang menyamar sebagai pihak tepercaya untuk meminta data sensitif.

- Shoulder Surfing: Mengintip ketika target memasukkan password atau informasi penting lainnya.

- Pemanfaatan Kepercayaan: Penyerang menggunakan sifat alami manusia untuk membuka akses terhadap informasi yang tidak bisa didapatkan melalui cara teknis.

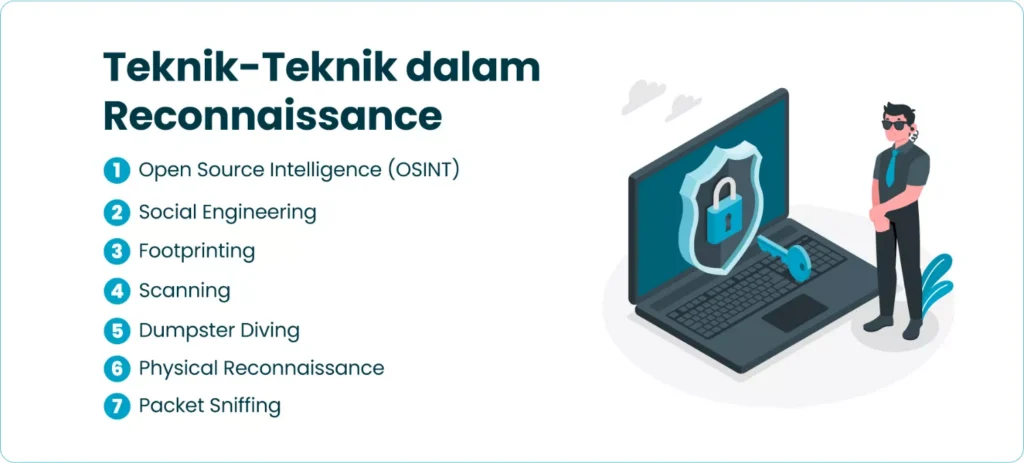

Teknik-Teknik dalam Reconnaissance

Teknik-teknik di bawah ini mengarahkan penyerang maupun analis keamanan untuk melihat celah, pola perilaku, hingga struktur jaringan yang mungkin dimanfaatkan.

1. Open Source Intelligence (OSINT)

Open Source Intelligence (OSINT) mengacu pada proses pengumpulan informasi dari berbagai sumber terbuka di internet. Karena semua datanya tersedia secara publik, teknik ini biasanya menjadi langkah awal dalam kegiatan reconnaissance.

OSINT mengakses beragam sumber seperti situs web, media sosial, forum publik, dan database online untuk menemukan informasi penting tentang target. Pelaku sering menelusuri struktur organisasi, kebijakan keamanan, hingga detail teknis yang berkaitan dengan sistem.

Informasi yang terlihat sepele, seperti lowongan kerja, siaran pers, atau metadata tersembunyi dalam dokumen online, dapat memberi petunjuk signifikan mengenai teknologi dan konfigurasi yang dipakai.

Untuk mempermudah proses, alat seperti Maltego digunakan untuk memvisualisasikan hubungan data, sementara Recon-ng menyediakan framework yang membantu mengumpulkan informasi seperti alamat email dan detail domain.

2. Social Engineering

Social engineering bekerja dengan memanfaatkan manipulasi psikologis untuk memperoleh informasi tanpa harus menembus sistem teknis. Teknik ini bertujuan memengaruhi target agar memberikan data penting atau melakukan tindakan tertentu sesuai arah penyerang.

Metode ini mengeksploitasi kepercayaan dan kelemahan manusia, membuatnya sangat efektif untuk mendapatkan informasi yang sulit diperoleh melalui teknik teknis. Aktivitas seperti phishing menjadi contoh paling umum dari serangan berbasis social engineering.

3. Footprinting

Footprinting merupakan proses sistematis yang mengumpulkan informasi terperinci mengenai jaringan target. Teknik ini menelusuri perangkat keras, perangkat lunak, serta konfigurasi sistem yang digunakan organisasi.

Kegiatan dalam footprinting mencakup identifikasi alamat IP, pengumpulan informasi tentang server dan aplikasi, serta pemetaan jaringan untuk melihat bagaimana setiap komponen saling terhubung. Informasi ini memberikan gambaran jelas mengenai lingkungan target, sehingga memudahkan perencanaan langkah serangan atau evaluasi keamanan selanjutnya.

4. Scanning

Scanning adalah teknik untuk memindai jaringan target agar dapat mengidentifikasi port yang terbuka, layanan yang berjalan, dan potensi kerentanan. Teknik ini termasuk Active Reconnaissance karena melibatkan interaksi langsung dengan sistem target.

Pada tahap ini, penyerang dapat mengetahui layanan apa saja yang aktif pada port tertentu dan mencari celah yang bisa dimanfaatkan. Salah satu contoh populer adalah Port Scanning, di mana semua port pada sistem diperiksa untuk menemukan port terbuka dan layanan yang berjalan di sana.

Alat seperti Nmap (Network Mapper) sering dipakai untuk mempermudah proses ini. Namun, aktivitas scanning yang agresif, seperti port scanning atau ping sweep, dapat memicu deteksi oleh sistem keamanan target, termasuk firewall atau sistem deteksi intrusi.

5. Dumpster Diving

Dumpster Diving adalah teknik pengumpulan informasi dari barang-barang buangan di lingkungan target. Penyerang mencari data yang tidak terlindungi dengan baik, baik di tempat sampah fisik maupun area sekitar target.

Informasi yang dicari bisa berupa dokumen yang dibuang, catatan bisnis, catatan pribadi, atau perangkat keras yang sudah tidak terpakai. Teknik ini memungkinkan penyerang mendapatkan insight berharga tentang aktivitas target atau sistem yang digunakan, meski dilakukan dari sumber yang terlihat sepele.

Meskipun terlihat sederhana, Dumpster Diving sering memberikan data penting yang dapat mempermudah serangan lebih lanjut.

6. Physical Reconnaissance

Physical Reconnaissance melibatkan pengumpulan informasi melalui pengamatan langsung terhadap fasilitas fisik target. Teknik ini fokus pada aspek fisik dan keamanan lingkungan sekitar.

Penyerang dapat mengamati bangunan, mempelajari pola pergerakan karyawan, atau mengevaluasi sistem keamanan seperti kamera pengawas dan kontrol akses fisik. Aktivitas ini bahkan bisa termasuk mencoba mendapatkan akses ke area terbatas untuk menguji celah fisik.

Dengan memahami kondisi fisik target, penyerang dapat merencanakan langkah selanjutnya dengan lebih akurat, sedangkan pertahanan yang baik akan mengurangi risiko kebocoran informasi melalui jalur fisik.

7. Packet Sniffing

Packet Sniffing adalah teknik untuk menangkap dan menganalisis lalu lintas data di jaringan target. Teknik ini memungkinkan pengamat melihat informasi yang dikirimkan melalui jaringan, terutama data yang tidak terenkripsi atau lemah perlindungannya.

Data yang bisa dikumpulkan meliputi kredensial login, data pribadi, dan informasi sensitif lain. Packet Sniffing menjadi salah satu cara efektif untuk memahami aliran data dan menemukan titik lemah dalam sistem cyber security.

Tools yang Digunakan dalam Reconnaissance

Beragam tools berikut berperan penting dalam membantu pelaku atau analis keamanan memetakan kondisi sistem dan jaringan target.

1. Nmap

Nmap atau Network Mapper berfungsi sebagai alat utama dalam active reconnaissance. Alat ini memindai jaringan untuk menemukan port terbuka, layanan yang berjalan, dan sistem operasi yang digunakan target.

Dengan hasil pemindaian tersebut, pengguna dapat membaca struktur jaringan serta mengidentifikasi celah yang mungkin dimanfaatkan. Selain itu, Nmap menawarkan beragam opsi pemindaian yang dapat disesuaikan menurut kebutuhan analisis.

2. Wireshark

Wireshark bekerja sebagai alat packet sniffing yang menangkap dan menganalisis lalu lintas data di jaringan. Anda dapat menggunakan alat ini untuk memantau data yang bergerak, termasuk informasi sensitif yang tidak terenkripsi. Antarmuka grafisnya memudahkan proses membaca paket, menelusuri pola komunikasi, dan menemukan potensi kerentanan.

3. Shodan

Shodan berperan sebagai mesin pencari yang menampilkan perangkat dan layanan yang terhubung ke internet. Dalam passive reconnaissance, alat ini membantu mengidentifikasi perangkat yang dapat diakses publik, lengkap dengan informasi seperti jenis perangkat, lokasi, hingga layanan yang berjalan.

4. Maltego

Maltego berperan sebagai alat penting untuk mengumpulkan informasi secara mendalam, khususnya dalam open source intelligence (OSINT) dan social engineering. Alat ini bekerja dengan menganalisis tautan (link analysis tool) untuk memvisualisasikan hubungan antar entitas secara jelas.

Dengan Maltego, pengguna dapat menghubungkan berbagai sumber informasi, mulai dari media sosial, domain, hingga database publik. Visualisasi grafis yang dihasilkan membantu melihat pola dan koneksi yang mungkin tersembunyi. Alat ini mempermudah pemetaan hubungan antara individu, organisasi, dan entitas lain.

5. Recon-ng

Recon-ng dirancang sebagai framework khusus untuk melakukan OSINT (Open Source Intelligence). Alat ini menyediakan antarmuka baris perintah (command line interface) dan modul-modul yang mempermudah pengumpulan informasi dari berbagai sumber.

Recon-ng membantu mempercepat dan mengefisienkan pengumpulan data yang relevan pada tahap reconnaissance. Data yang dapat dikumpulkan melalui alat ini meliputi alamat email, informasi domain, dan berbagai informasi krusial lainnya yang penting untuk analisis awal dalam keamanan siber.

Reconnaissance dalam Cyber Security

Reconnaissance penting dalam keamanan siber, karena menentukan arah dan efektivitas langkah berikutnya, baik untuk penyerang maupun tim pertahanan. Dengan memahami prosesnya, Anda dapat menilai potensi risiko, mengidentifikasi celah, dan memperkuat pertahanan sebelum ancaman berkembang lebih jauh.

Alat yang dibahas di atas juga mempermudah visualisasi hubungan data, serta pengumpulan informasi dari berbagai sumber. Tahap ini membantu dalam penetration testing, juga meningkatkan kesiapan menghadapi serangan nyata, menjaga keamanan sistem, dan melindungi data sensitif dari penyalahgunaan.

FAQ (Frequently Asked Question)

Mengapa reconnaissance dianggap sebagai fase paling krusial dalam serangan siber meskipun tidak melibatkan eksploitasi langsung?

Reconnaissance menentukan kualitas seluruh fase serangan berikutnya karena kesalahan pada tahap ini dapat menyebabkan eksploitasi gagal atau terdeteksi dini. Dengan pemetaan aset, teknologi, dan perilaku target secara akurat, penyerang dapat memilih vektor serangan paling efisien dan minim risiko. Bahkan serangan paling canggih sekalipun sering gagal karena reconnaissance yang dangkal atau keliru.

Bagaimana perbedaan pendekatan reconnaissance pada target organisasi besar dibandingkan startup atau UMKM?

Pada organisasi besar, reconnaissance cenderung fokus pada kompleksitas struktur, hubungan antar subdomain, third-party service, dan supply chain digital yang luas. Sementara pada startup atau UMKM, penyerang lebih menekankan pada misconfiguration, exposed service, dan penggunaan tool default akibat keterbatasan sumber daya keamanan. Perbedaan ini membuat strategi pengumpulan informasi harus disesuaikan dengan skala dan kematangan target.

Mengapa passive reconnaissance sering lebih berbahaya dibanding active reconnaissance dalam konteks deteksi keamanan?

Passive reconnaissance memanfaatkan sumber publik seperti DNS records, metadata, repositori kode, dan kebocoran data tanpa menyentuh sistem target secara langsung. Karena tidak menghasilkan trafik ke infrastruktur target, aktivitas ini hampir tidak terdeteksi oleh IDS atau SIEM. Justru di fase inilah penyerang sering memperoleh informasi paling berharga tanpa meninggalkan jejak teknis.

Bagaimana reconnaissance dapat mengekspos kelemahan organisasi melalui jejak digital karyawan di luar sistem internal?

Informasi dari LinkedIn, GitHub, forum teknis, atau job posting sering mengungkap teknologi yang digunakan, struktur tim, hingga kebiasaan operasional. Data ini memungkinkan penyerang memetakan peran kunci, menyusun serangan social engineering yang presisi, atau menebak konfigurasi internal tanpa perlu melakukan scanning langsung. Jejak manusia sering kali menjadi titik terlemah dari reconnaissance modern.

Mengapa subdomain enumeration sering menghasilkan attack surface yang jauh lebih besar dari domain utama?

Subdomain sering digunakan untuk environment testing, staging, atau aplikasi lama yang jarang diawasi. Banyak di antaranya menggunakan konfigurasi usang, autentikasi lemah, atau bahkan tidak lagi dikelola secara aktif. Reconnaissance yang efektif hampir selalu menemukan subdomain terlupakan yang justru menjadi pintu masuk paling mudah ke sistem internal.

Bagaimana reconnaissance terhadap API dapat membuka vektor serangan yang tidak terlihat dari sisi frontend aplikasi?

API sering mengekspos fungsi bisnis inti yang tidak selalu dipresentasikan di UI, seperti endpoint administratif atau logika internal. Dengan memetakan endpoint API melalui traffic analysis atau dokumentasi yang bocor, penyerang dapat mengidentifikasi parameter sensitif, validasi lemah, atau kontrol otorisasi yang tidak konsisten. Serangan berbasis API hampir selalu diawali oleh reconnaissance mendalam terhadap pola request dan response.

Mengapa cloud infrastructure meningkatkan kompleksitas reconnaissance dibandingkan environment on-premise tradisional?

Cloud memperluas attack surface melalui service managed, IAM policy, storage publik, dan konfigurasi jaringan dinamis. Reconnaissance harus mencakup identifikasi bucket terbuka, role dengan privilege berlebih, serta service endpoint yang terekspos secara tidak sengaja. Dinamika ini membuat reconnaissance cloud lebih bergantung pada korelasi konfigurasi daripada sekadar pemindaian port.

Bagaimana reconnaissance dapat memanfaatkan kesalahan kecil dalam konfigurasi DNS dan sertifikat TLS?

DNS misconfiguration dapat mengungkap internal hostname, legacy system, atau hubungan antar lingkungan yang seharusnya tersembunyi. Sertifikat TLS sering mengandung informasi SAN (Subject Alternative Name) yang memperlihatkan domain tambahan. Informasi ini memperluas pemetaan aset tanpa satu pun interaksi langsung ke server target.

Mengapa reconnaissance yang terlalu agresif justru meningkatkan kemungkinan serangan gagal sebelum tahap eksploitasi?

Reconnaissance agresif seperti port scanning intensif atau crawling cepat dapat memicu sistem deteksi dan blacklist otomatis. Ketika target sudah siaga, exploit yang sebenarnya matang menjadi jauh lebih sulit dieksekusi. Reconnaissance efektif justru menuntut kesabaran, distribusi aktivitas, dan pemahaman kapan harus berhenti mengumpulkan informasi.

Bagaimana organisasi dapat mendeteksi aktivitas reconnaissance tanpa mengganggu pengguna sah atau layanan bisnis?

Deteksi dilakukan dengan mengamati pola anomali seperti enumerasi berurutan, request ke endpoint tidak lazim, atau query DNS yang tidak biasa. Pendekatan berbasis behavioral analytics lebih efektif dibanding signature statis karena reconnaissance modern sering terlihat seperti aktivitas normal. Dengan korelasi lintas log dan konteks waktu, organisasi dapat mengidentifikasi reconnaissance dini tanpa memblokir trafik sah secara berlebihan.