Ransomware Petya adalah salah satu serangan siber paling berbahaya yang pernah mengguncang dunia digital. Anda mungkin tidak menyadari, serangan ini bukan sekadar mengunci file, tetapi juga bisa melumpuhkan seluruh sistem komputer.

Dampaknya? Bisnis bisa terhenti, data penting bisa hilang, dan kerugian finansial bisa membengkak. Dalam artikel ini, Anda akan memahami bagaimana serangan ini bekerja, siapa saja yang pernah menjadi korbannya, dan bagaimana ancamannya bisa menyebar begitu cepat.

Apa Itu Ransomware Petya?

Ransomware Petya adalah jenis malware yang bekerja seperti ransomware pada umumnya, ia mengenkripsi data korban, memblokir akses komputer, lalu menuntut tebusan agar data bisa dipulihkan. Ketika komputer terinfeksi, layar akan langsung menampilkan pesan yang memberitahukan bahwa data telah dienkripsi dan meminta tebusan.

Para ahli menyebut Petya sebagai pengembangan dari Ransomware WannaCry, meskipun cara penyebarannya berbeda. Petya menyerang dengan memanfaatkan celah EternalBlue dan kerentanan SMB (Server Message Block) yang sama seperti WannaCry.

Setelah berhasil masuk, ia menyebar melalui WMIC (Windows Management Instrumentation Command-line) dan PSEXEC ke komputer yang terhubung dalam jaringan LAN maupun melalui internet.

Namun, ia tidak mengenkripsi file satu per satu seperti ransomware biasa. Alih-alih, Petya akan me-reboot sistem, mengambil alih komputer, lalu mengenkripsi master file table (MFT) dan merusak master boot record (MBR). Akibatnya, komputer tidak bisa melakukan booting dan pesan tebusan akan terus muncul.

Kenapa Dinamai Ransomware Petya?

Ransomware ini dinamai Petya karena memiliki kemiripan kode dengan ransomware lama yang juga bernama Petya. Namun, beberapa jam setelah serangan pertama, para ahli keamanan siber menyadari bahwa kesamaan tersebut hanya bersifat permukaan.

Menyadari hal ini, Kaspersky Lab Rusia kemudian menyebutnya sebagai NotPetya. Selain itu, ransomware ini kadang-kadang juga disebut sebagai Petwrap. Nama-nama ini mencerminkan perbedaan dan perkembangan dari varian yang lebih tua, meskipun asal-usulnya tetap terkait dengan kode yang sama.

Cara Kerja Serangan Ransomware Petya

Ransomware Petya adalah jenis perangkat lunak berbahaya yang dapat mengunci akses ke data atau perangkat komputer, kemudian meminta tebusan untuk mengembalikannya. Cara kerjanya sedikit berbeda dengan ransomware pada umumnya.

Berikut adalah penjelasan tentang bagaimana serangan ini bekerja:

- Petya memasuki sistem dengan mengeksploitasi kerentanannya pada EternalBlue dan kemudian menggunakan kerentanannya pada SMB (Server Message Block) yang juga digunakan oleh WannaCry. Selain itu, Petya bisa masuk melalui serangan sisi klien (CVE-2017-0199) dan ancaman berbasis jaringan (MS17-010).

- Penyebaran Petya mirip dengan WannaCry, yang menyebar otomatis melalui jaringan lokal LAN dan internet (misalnya, melalui lampiran email atau situs malware). Setelah satu komputer dalam sebuah organisasi terinfeksi, virus ini dapat menyebar dengan cepat, memanfaatkan kelemahan dalam Microsoft Windows.

- Begitu sebuah komputer terinfeksi, Petya bekerja berbeda dari ransomware lainnya. Alih-alih mengenkripsi file satu per satu, Petya akan memaksa komputer untuk restart. Jika reboot paksa ini gagal, sistem bisa mengalami crash yang memaksa pengguna untuk melakukan reboot ulang.

- Proses enkripsi kemudian terjadi setelah pengguna melakukan reboot. Setelah proses booting selesai, Petya akan membajak komputer dan mengenkripsi master file table (MFT) dari hard drive serta membuat master boot record (MBR) tidak berfungsi.

- Setelah komputer terinfeksi dan data dienkripsi, pesan akan ditampilkan yang memberi tahu bahwa data telah dienkripsi dan menuntut pembayaran tebusan untuk mengembalikan file. Tebusan yang diminta biasanya sebesar 300 dolar AS, yang harus dibayar dengan Bitcoin.

Beberapa pakar berpendapat bahwa versi terbaru dari Petya mungkin tidak dirancang untuk menghasilkan uang, melainkan untuk menyebar dengan cepat dan menyebabkan kerusakan, menyamar sebagai ransomware. Metode pembayaran yang digunakan (alamat Bitcoin yang sama untuk semua korban dan satu alamat email yang sudah ditutup) dianggap tidak profesional dan menunjukkan bahwa korban tidak dapat memperoleh kunci dekripsi meskipun membayar. Membayar tebusan tidak ada gunanya karena pembuatnya tidak mengetahui kunci dekripsi, dan email tersebut sudah dihapus.

Dampak Serangan Ransomware Petya

Ransomware Petya memberikan dampak serius pada sistem yang terinfeksi. Berikut adalah beberapa dampaknya yang harus Anda ketahui:

- Enkripsi Data: Ransomware Petya adalah jenis malware yang mengenkripsi data korban, sehingga file-file penting menjadi tidak bisa diakses.

- Pemblokiran Akses: Setelah komputer terinfeksi, sistem akan memblokir akses ke data dan perangkat itu sendiri. Ini berarti pengguna tidak dapat mengakses file atau menggunakan komputer secara normal.

- Tuntutan Tebusan: Pesan akan muncul di layar yang menginformasikan bahwa data telah dienkripsi dan meminta pembayaran tebusan untuk mengembalikan akses. Biasanya, jumlah tebusan yang diminta adalah 300 USD yang harus dibayar dalam bentuk Bitcoin.

- Peretasan Sistem dan Metode Enkripsi: Alih-alih mengenkripsi file satu per satu, Petya akan memaksa komputer untuk reboot. Jika reboot gagal, sistem bisa mengalami kerusakan dan memaksa reboot manual. Enkripsi baru akan terjadi setelah proses booting selesai.

- Akses Sistem Terbatas: Dengan mengenkripsi MBR, File Allocation Table (FAT), dan MFT pada sistem file NTFS, Petya membatasi akses penuh ke sistem dengan mengambil alih informasi tentang nama file, ukuran, dan lokasi di disk fisik.

- Hard Drive Tidak Dapat Diakses: Akibat dari proses enkripsi ini, hard drive (HDD) menjadi tidak bisa diakses (terenkripsi), membuat data dan perangkat Anda tidak dapat digunakan sama sekali.

Baca Juga : Apa Itu Ransomware WannaCry? Salah Satu Ransomware Terburuk

Contoh Serangan Ransomware Petya

Serangan Ransomware Petya telah menyebar luas dan merusak berbagai sektor di banyak negara. Awalnya, serangan ini menargetkan bank dan perusahaan minyak di Rusia, mengganggu operasional mereka dalam skala besar.

Tak hanya itu, Ransomware Petya juga menginfeksi sebuah supermarket di Ukraina, serta sejumlah perusahaan di Spanyol, Prancis, dan Inggris. Serangan ini menyebar begitu cepat, merusak sistem komputer di berbagai negara Eropa dan Asia, termasuk Ukraina, Prancis, Inggris, India, Pakistan, dan Turki.

Beberapa perusahaan besar juga menjadi korban, seperti produsen makanan Mondelez, firma hukum DLA Piper, dan layanan pengiriman Maersk dari Denmark. Tak hanya perusahaan swasta, sistem komputer yang mengelola perbankan, telekomunikasi, dan jaringan listrik di negara-negara yang terinfeksi, seperti Rusia dan Ukraina.

Telah dilaporkan bahwa perusahaan tersebut terkena dampaknya hingga menyebabkan kelumpuhan total. Bahkan, serangan ini memiliki potensi untuk mempengaruhi sistem komputer yang digunakan untuk layanan publik, seperti sistem bandara dan penerbangan.

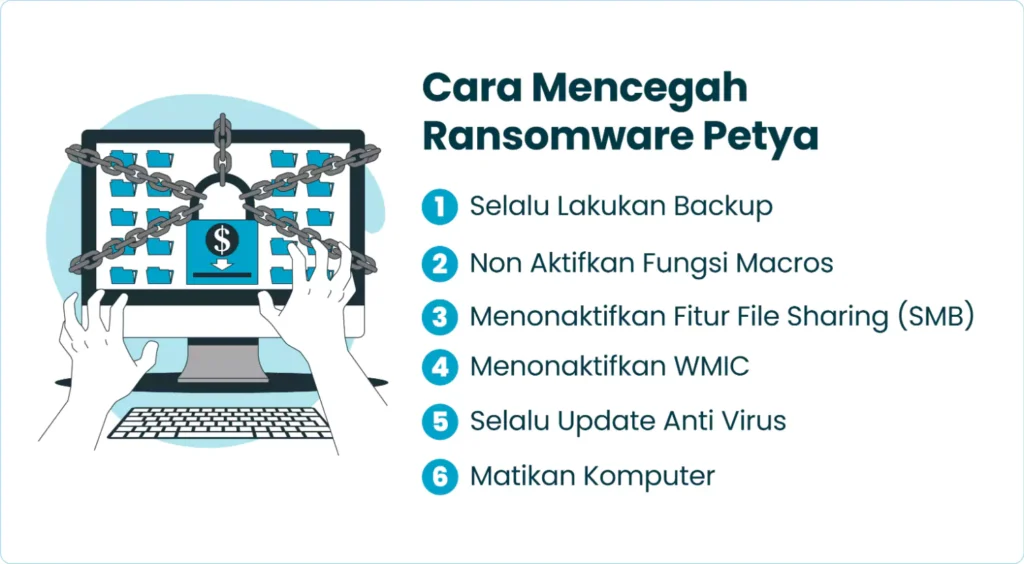

Cara Mencegah Ransomware Petya

Untuk mencegah serangan Ransomware Petya, ada beberapa langkah pencegahan yang bisa dilakukan untuk melindungi data dan sistem. Berikut adalah cara-cara yang dapat diterapkan untuk menjaga sistem Anda tetap aman.

1. Selalu Lakukan Backup

Melakukan backup data secara rutin adalah langkah pencegahan yang sangat penting. Backup membantu Anda menghindari kehilangan data jika sistem terinfeksi. Lakukan backup setidaknya pada tiga media terpisah, seperti hard drive eksternal, flash drive, dan cloud storage.

Pastikan Anda menyimpan data di lokasi yang terpisah dari sistem utama. Untuk keamanan lebih lanjut, jika sistem terhubung dengan cloud, disarankan untuk memutuskan koneksi sementara sampai semuanya aman. Jika Anda merasa sistem terinfeksi, lakukan backup menggunakan Live Operating System sebelum menyalakan komputer lagi.

2. Non Aktifkan Fungsi Macros

Fungsi Macros pada dokumen Microsoft Office memungkinkan eksekusi perintah otomatis yang bisa dimanfaatkan oleh Ransomware Petya untuk menginfeksi komputer. Matikan fungsi ini untuk mencegah ancaman datang melalui dokumen yang menggunakan Macros. Ini akan membatasi potensi akses yang dapat digunakan oleh malware untuk menyebar.

3. Menonaktifkan Fitur File Sharing (SMB)

Ransomware Petya memanfaatkan celah keamanan pada fitur SMBv1 untuk menyebar melalui jaringan lokal. Menonaktifkan fitur File Sharing pada Windows akan mencegah malware ini menyebar.

Anda bisa menonaktifkan SMBv1 atau menginstal patch MS17-010 yang dirilis oleh Microsoft untuk menambal celah tersebut. Penggunaan SMBv2 atau SMBv3 tetap dapat dilakukan untuk berbagi file dengan aman.

4. Menonaktifkan WMIC

WMIC (Windows Management Instrumentation Command-line) adalah alat yang digunakan untuk menjalankan kode pada komputer lain yang terhubung dalam jaringan. Ransomware Petya menyebar melalui WMIC dan PSEXEC.

Untuk mencegahnya, disarankan untuk menonaktifkan WMIC pada sistem Anda. Microsoft menyediakan panduan lengkap tentang cara menonaktifkan fitur ini.

5. Selalu Update Anti Virus

Memastikan antivirus Anda selalu diperbarui adalah salah satu langkah pencegahan terbaik terhadap Ransomware Petya. Install antivirus yang memiliki fitur Anti-Ransomware dan Anti-Malware, dan pastikan untuk selalu memperbaruinya.

Antivirus yang tidak diperbarui tidak akan efektif dalam mendeteksi ancaman terbaru. Melakukan pembaruan secara rutin dapat membantu sistem Anda tetap aman dari potensi infeksi.

6. Matikan Komputer

Jika Anda menduga komputer Anda terinfeksi, langkah pertama adalah mematikan komputer. Saat komputer menunjukkan tanda-tanda infeksi, seperti munculnya pesan peringatan atau proses CHKDSK setelah reboot, segera matikan sistem.

Hal ini mencegah Ransomware Petya melakukan enkripsi pada data setelah sistem di-restart. Setelah mematikan komputer, Anda dapat menggunakan Live CD atau Live Operating System untuk melakukan backup data sebelum menyalakan komputer lagi.

Menjaga Keamanan Sistem dari Ancaman Ransomware Petya

Ransomware Petya adalah ancaman serius yang dapat mengakibatkan kerusakan parah pada sistem komputer dan data penting. Walaupun serangan ini menuntut tebusan, pada kenyataannya, pembayaran tidak menjamin pemulihan data. Oleh karena itu, pencegahan menjadi langkah utama untuk melindungi data.

Dengan melakukan langkah-langkah yang dijelaskan di atas, Anda dapat mengurangi risiko infeksi dan dampak yang ditimbulkan oleh serangan ransomware seperti Petya. Keamanan siber adalah tanggung jawab setiap pengguna, dan kewaspadaan adalah cara untuk melindungi data dan sistem dari ancaman yang terus berkembang.

FAQ (Frequently Asked Question)

Mengapa Petya dianggap lebih dari sekadar ransomware biasa, dan apa yang membuatnya berbeda dari varian ransomware lain pada masanya?

Petya bukan hanya mengenkripsi file pengguna, tetapi juga memodifikasi Master Boot Record (MBR) dan mengenkripsi Master File Table (MFT), yang berarti seluruh struktur sistem file menjadi tidak dapat diakses. Pendekatan ini membuat Petya lebih destruktif daripada ransomware yang hanya mengenkripsi file satu per satu. Hal ini menunjukkan bahwa motivasi di balik Petya tidak semata-mata finansial, melainkan juga sabotase sistem.

Apa yang membuat NotPetya, varian lanjutan dari Petya, lebih menyerupai cyberweapon dibanding ransomware?

NotPetya berpura-pura sebagai ransomware, namun analisis forensik menunjukkan tidak adanya mekanisme pemulihan data—tidak ada cara untuk mengembalikan file meskipun korban membayar. Hal ini menandakan bahwa tujuan utamanya bukan uang, melainkan kerusakan permanen. NotPetya menyebar sangat cepat dengan mengeksploitasi EternalBlue dan memanfaatkan PSExec dan WMIC untuk menyebar di jaringan lokal, membuatnya jauh lebih agresif dari ransomware biasa.

Bagaimana penyebaran Petya menunjukkan hubungan antara vektor infeksi teknis dan rantai pasok perangkat lunak (supply chain)?

Salah satu metode infeksi utama Petya—khususnya NotPetya—adalah melalui pembaruan software akuntansi MeDoc yang digunakan secara luas di Ukraina. Hal ini memperlihatkan bahwa serangan tidak lagi datang dari file mencurigakan yang diunduh pengguna, tetapi bisa menyusup dari pembaruan software yang sah. Strategi ini memperjelas bahwa serangan terhadap supply chain merupakan ancaman nyata dalam era modern, di mana kepercayaan pada penyedia software bisa dieksploitasi.

Apa dampak strategis yang ditimbulkan oleh Petya terhadap infrastruktur TI organisasi, khususnya dari sisi kebijakan backup dan pemulihan bencana?

Serangan Petya mendorong organisasi untuk meninjau ulang asumsi dasar mereka soal backup. Karena serangan terjadi pada level sistem (MBR dan MFT), backup file biasa saja tidak cukup. Banyak organisasi akhirnya menyadari pentingnya memiliki backup image sistem lengkap dan strategi pemulihan out-of-band. Petya menunjukkan bahwa strategi disaster recovery tidak boleh hanya berfokus pada data, tetapi juga pada kemampuan booting dan integritas sistem secara keseluruhan.

Bagaimana komunitas keamanan siber menanggapi Petya dan NotPetya dalam konteks kolaborasi global?

Petya dan NotPetya menjadi momen penting kolaborasi internasional dalam dunia keamanan siber. Banyak perusahaan, peneliti, dan bahkan pemerintah yang bekerja sama untuk menganalisis kode, memahami teknik penyebaran, dan mengembangkan alat mitigasi. Contohnya adalah upaya kolektif untuk menciptakan “vaccine” terhadap NotPetya dengan menciptakan file dummy bernama perfc, yang menghentikan eksekusi malware. Kolaborasi ini menandai bahwa respons terhadap serangan berskala besar tidak bisa dilakukan secara terisolasi.

Apa peran teknik lateral movement dalam mempercepat penyebaran Petya di lingkungan korporat, dan mengapa hal ini sulit dihentikan secara real-time?

Petya dan turunannya tidak hanya menyebar melalui exploit EternalBlue, tetapi juga menggunakan kredensial yang dicuri untuk mengakses sistem lain via SMB, PSExec, dan WMIC. Setelah satu endpoint terinfeksi, malware bisa memindai jaringan internal dan menyebar dengan cepat tanpa interaksi pengguna. Teknik ini sulit dideteksi secara real-time karena menyerupai aktivitas administratif yang sah. Tanpa segmentasi jaringan dan pemantauan perilaku yang ketat, deteksi menjadi nyaris mustahil hingga kerusakan terjadi.

Bagaimana Petya memperlihatkan pentingnya segmentasi jaringan dalam mengurangi dampak serangan siber massal?

Dalam banyak kasus, Petya menyebabkan kehancuran menyeluruh karena perusahaan tidak menerapkan segmentasi jaringan yang memadai. Dengan arsitektur flat network, satu titik infeksi bisa dengan mudah menyebar ke seluruh sistem. Jika jaringan dipisahkan berdasarkan fungsi, departemen, atau sensitivitas data, penyebaran malware seperti Petya bisa lebih mudah dikendalikan. Ini menjadikan segmentasi bukan hanya isu performa, tapi juga pertahanan siber strategis.

Mengapa Petya menjadi pelajaran penting soal minimnya visibilitas keamanan endpoint dalam perusahaan skala besar?

Banyak organisasi tidak mengetahui bahwa sistem mereka sedang dieksploitasi hingga ransomware sudah menyebabkan sistem tidak dapat booting. Ini menunjukkan lemahnya endpoint detection and response (EDR) dan kurangnya log analitik real-time. Visibilitas terhadap proses abnormal, aktivitas SMB mencurigakan, atau eksekusi Mimikatz seharusnya bisa menjadi indikator awal. Namun sayangnya, banyak organisasi yang hanya mengandalkan antivirus klasik yang tidak mampu mendeteksi perilaku berbahaya yang kompleks.

Apa yang menjadikan Petya relevan untuk ancaman siber modern, meski malware ini muncul bertahun-tahun lalu?

Petya tetap relevan karena pendekatannya masih digunakan oleh malware modern—baik dari sisi teknik destruktif, penyebaran lateral, hingga penyamaran sebagai ransomware. Bahkan, banyak grup APT memodifikasi pendekatan Petya untuk membuat serangan mereka tampak seperti kriminal biasa, padahal tujuan utamanya adalah spionase atau sabotase. Dalam konteks threat hunting dan threat intelligence, pola dari Petya masih menjadi referensi penting untuk mendeteksi ancaman serupa hari ini.

Bagaimana kebijakan keamanan nasional bisa dipengaruhi oleh insiden seperti Petya, terutama di sektor infrastruktur kritikal?

Insiden Petya mendorong banyak negara untuk meninjau ulang postur keamanan nasional, terutama terhadap infrastruktur kritikal seperti energi, transportasi, dan layanan publik. Karena penyebarannya sangat cepat dan merusak, Petya membuka mata banyak pihak bahwa serangan siber bisa berdampak setara serangan fisik. Beberapa negara bahkan mulai mendorong mandatory incident reporting dan audit keamanan berkala untuk perusahaan penyedia layanan publik, menjadikan cybersecurity sebagai bagian dari strategi pertahanan negara.

Baca Juga : Apa itu Ransomware Lockbit? Dampaknya bagi Bisnis