Rainbow Table Attack adalah teknik serangan yang digunakan oleh peretas untuk mendapatkan kata sandi yang telah terenkripsi tanpa perlu mencoba setiap kombinasi secara langsung. Serangan ini memanfaatkan tabel besar yang berisi hasil dari fungsi hash untuk sejumlah kata sandi umum atau pola tertentu, memungkinkan peretas mencocokkan hasil hash yang mereka dapatkan dengan data yang ada di tabel.

Dampak dari Rainbow Table Attack sangat signifikan, terutama dalam konteks sistem yang menyimpan kata sandi tanpa proses pengamanan yang memadai, seperti salting. Tanpa adanya langkah-langkah pencegahan, serangan ini bisa mengekspos informasi pribadi pengguna dan merusak integritas sebuah sistem.

Apa itu Rainbow Table Attack?

Rainbow Table Attack adalah teknik yang digunakan oleh peretas untuk meretas kata sandi yang telah dienkripsi dengan menggunakan fungsi hash. Serangan ini tidak melibatkan pencarian kata sandi secara langsung atau brute force, melainkan memanfaatkan tabel yang berisi pasangan kata sandi dan hasil hash-nya.

Rainbow Table sendiri adalah variasi dari teknik pencocokan hash yang lebih efisien dibandingkan dengan pencarian langsung. Dengan menggunakan tabel yang telah dipersiapkan sebelumnya, peretas bisa mencocokkan hasil hash yang mereka temukan dengan nilai yang ada di dalam tabel. Jika kecocokan ditemukan, peretas bisa mengetahui kata sandi asli tanpa harus memproses lebih lanjut.

Cara Kerja Rainbow Table Attack

Untuk memahami cara kerja Rainbow Table Attack, pertama-tama kita perlu tahu bahwa peretas membutuhkan dua hal utama: hasil hash dari kata sandi yang ingin diretas dan tabel rainbow itu sendiri. Tabel rainbow adalah kumpulan hasil hash yang telah dipersiapkan sebelumnya, yang memungkinkan peretas untuk dengan cepat mencari tahu kata sandi yang sesuai dengan hasil hash tertentu.

Langkah pertama dalam Rainbow Table Attack adalah peretas mendapatkan hasil hash yang ingin mereka pecahkan. Hasil hash ini bisa didapatkan dari database yang bocor atau dengan cara lain. Setelah itu, peretas akan mencocokkan hasil hash tersebut dengan data yang ada dalam tabel rainbow.

Tabel rainbow menyimpan hasil-hasil hash yang berkaitan dengan kata sandi yang telah dihitung sebelumnya, namun dengan menggunakan metode tertentu yang mengurangi ukuran tabel secara drastis dibandingkan dengan tabel lengkap yang mencakup seluruh kombinasi kata sandi yang mungkin.

Mengapa Rainbow Table Attack Efektif?

Rainbow Table Attack menjadi sangat efektif karena kemampuannya untuk mengurangi waktu yang dibutuhkan untuk menemukan kata sandi yang benar. Daripada mencoba setiap kombinasi karakter satu per satu (seperti dalam brute force), serangan ini memanfaatkan tabel yang telah dihitung sebelumnya, memungkinkan peretas untuk segera mencocokkan hasil hash dan mendapatkan kata sandi yang diinginkan.

Selain itu, serangan ini efektif karena banyak sistem yang hanya menyimpan hash dari kata sandi tanpa menggunakan teknik pengamanan tambahan seperti salting. Salting adalah metode di mana nilai acak ditambahkan ke kata sandi sebelum di-hash, sehingga meskipun dua pengguna memiliki kata sandi yang sama, hasil hash mereka akan berbeda.

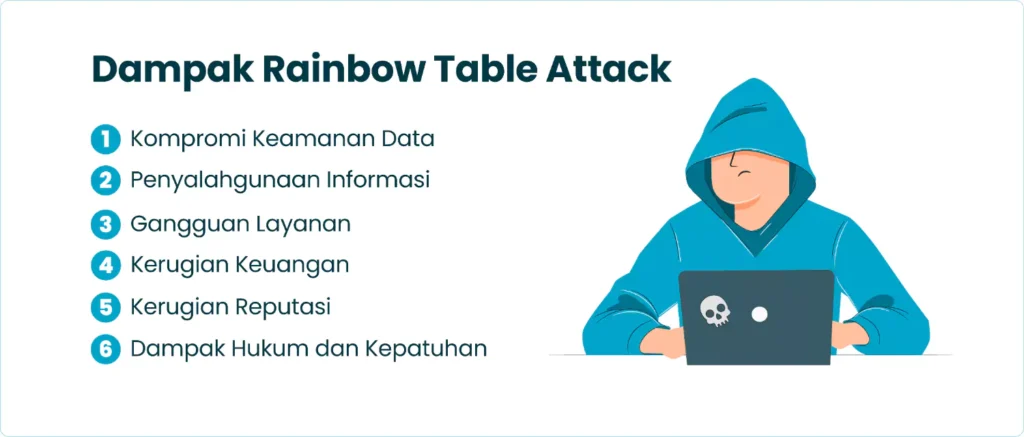

Dampak Rainbow Table Attack

Rainbow Table Attack dapat menyebabkan berbagai dampak serius terhadap individu, organisasi, dan layanan online. Berikut adalah beberapa dampak utama dari Rainbow Table Attack.

1. Kompromi Keamanan Data

Salah satu dampak paling signifikan Rainbow Table Attack adalah kompromi keamanan data yang dapat terjadi. Ketika peretas berhasil mendapatkan kata sandi pengguna melalui serangan ini, mereka dapat mengakses akun atau sistem yang dilindungi oleh kata sandi tersebut. Jika data sensitif seperti informasi pribadi, data pelanggan, atau kredensial internal perusahaan berhasil diakses, dampaknya bisa sangat merusak.

2. Penyalahgunaan Informasi

Setelah berhasil mengakses akun atau data melalui Rainbow Table Attack, peretas dapat menyalahgunakan informasi tersebut untuk tujuan yang berbahaya. Penyalahgunaan informasi ini bisa mencakup pencurian identitas, penipuan finansial, atau bahkan pemerasan. Misalnya, data pribadi pengguna seperti nomor kartu kredit, alamat, atau informasi akun bisa dicuri dan digunakan untuk melakukan transaksi ilegal.

3. Gangguan Layanan

Serangan Rainbow Table juga dapat menyebabkan gangguan layanan, terutama jika kata sandi yang diretas digunakan untuk mengakses akun administrator atau sistem kritis. Dengan mendapatkan kontrol atas sistem atau aplikasi, peretas dapat merusak atau mengubah data, menonaktifkan layanan, atau menyebabkan kerusakan lainnya.

Bagi perusahaan atau penyedia layanan, gangguan ini bisa berakibat pada hilangnya akses pelanggan ke layanan yang mereka butuhkan, yang pada gilirannya dapat menyebabkan penurunan produktivitas dan ketidaknyamanan pengguna.

4. Kerugian Keuangan

Kerugian finansial adalah dampak langsung yang mungkin timbul dari Rainbow Table Attack, baik bagi individu maupun organisasi. Jika peretas berhasil mengakses akun bank atau sistem pembayaran melalui kata sandi yang telah berhasil mereka retas, mereka dapat melakukan transaksi yang tidak sah.

Perusahaan juga dapat menghadapi biaya besar untuk memperbaiki kerusakan akibat kebocoran data, termasuk biaya penggantian kartu kredit, pemberitahuan kepada korban, serta biaya audit dan pemulihan data. Selain itu, adanya serangan ini dapat menyebabkan penurunan kepercayaan pelanggan yang berpotensi merugikan pendapatan.

5. Kerugian Reputasi

Dampak Rainbow Table Attack juga dapat mencakup kerusakan pada reputasi organisasi atau individu yang menjadi korban. Jika informasi pengguna atau data penting lainnya bocor ke publik, maka kepercayaan terhadap organisasi tersebut akan terguncang. Pelanggan atau pengguna yang merasa bahwa informasi pribadi mereka tidak aman mungkin akan berhenti menggunakan layanan atau produk yang ditawarkan.

6. Dampak Hukum dan Kepatuhan

Rainbow Table Attack juga memiliki potensi untuk menyebabkan masalah hukum dan kepatuhan yang serius. Banyak negara dan wilayah kini memiliki undang-undang yang ketat terkait perlindungan data pribadi (seperti GDPR di Uni Eropa).

Jika serangan ini mengarah pada kebocoran data pengguna atau pelanggan, organisasi yang terkena bisa dikenakan denda besar dan tindakan hukum. Perusahaan juga dapat menghadapi tuntutan hukum dari pelanggan atau pihak ketiga yang dirugikan akibat kebocoran data atau pelanggaran privasi.

Cara Mendeteksi Rainbow Table Attack

Berikut adalah beberapa cara untuk mendeteksi Rainbow Table Attack dan mengambil tindakan pencegahan yang sesuai.

1. Pemantauan Log Keamanan

Pemantauan log keamanan secara rutin adalah salah satu cara paling efektif untuk mendeteksi potensi serangan Rainbow Table. Log ini mencatat aktivitas yang terjadi di dalam sistem, seperti upaya login, kesalahan autentikasi, dan perubahan konfigurasi.

Dengan memeriksa log secara berkala, administrator dapat mendeteksi pola login yang mencurigakan, seperti sejumlah besar percakapan yang gagal atau percakapan yang terjadi dalam waktu singkat pada sistem yang biasanya tidak memiliki upaya login sebanyak itu.

2. Analisis Pola Percobaan Login

Serangan Rainbow Table biasanya melibatkan percobaan login dalam jumlah besar dengan memanfaatkan kata sandi yang telah dihitung dan disimpan sebelumnya. Salah satu ciri khas dari serangan ini adalah banyaknya percobaan login yang gagal dalam waktu singkat. Dengan menganalisis pola percobaan login—terutama yang gagal—administrator dapat mendeteksi aktivitas mencurigakan atau indikasi adanya upaya serangan.

3. Pemantauan Aktivitas Jaringan

Serangan Rainbow Table biasanya melibatkan percakapan data dalam jumlah besar antara peretas dan server, terutama ketika peretas mencoba mencocokkan hash yang berhasil mereka temukan dengan sistem yang mereka coba retas. Dengan memantau aktivitas jaringan dan mencermati adanya lonjakan trafik atau pola akses yang tidak biasa, administrator dapat mengidentifikasi potensi serangan.

4. Penggunaan Sistem Deteksi Intrusi (IDS)

Sistem Deteksi Intrusi (IDS) adalah alat penting dalam mendeteksi berbagai jenis serangan siber, termasuk Rainbow Table Attack. IDS dapat mengidentifikasi pola yang mencurigakan, seperti percakapan data dalam jumlah besar atau upaya login yang tidak biasa, dan memberi peringatan kepada administrator untuk mengambil langkah pencegahan.

Dengan mengonfigurasi IDS untuk memonitor percakapan yang terkait dengan autentikasi dan pemeriksaan hash kata sandi, IDS dapat mendeteksi tanda-tanda serangan ini dan memberi tahu tim keamanan untuk segera merespons sebelum serangan berkembang lebih lanjut.

5. Analisis Hash Password yang Digunakan

Menilai algoritma hash dan teknik pengamanan yang digunakan untuk melindungi kata sandi sangat penting untuk mendeteksi potensi serangan Rainbow Table. Beberapa algoritma hash, seperti MD5 atau SHA-1, lebih rentan terhadap serangan semacam ini, karena mereka menghasilkan hasil hash yang mudah diprediksi dan lebih cepat dihitung.

6. Pemeriksaan Pola Penggunaan Kata Sandi

Untuk mendeteksi Rainbow Table Attack, penting untuk memeriksa pola penggunaan kata sandi dalam sistem. Jika banyak pengguna memilih kata sandi yang sederhana, umum, atau sangat mirip satu sama lain, sistem menjadi lebih rentan terhadap Rainbow Table Attack. Misalnya, penggunaan kata sandi seperti “123456”, “password”, atau pola umum lainnya dapat membuat serangan lebih mudah berhasil.

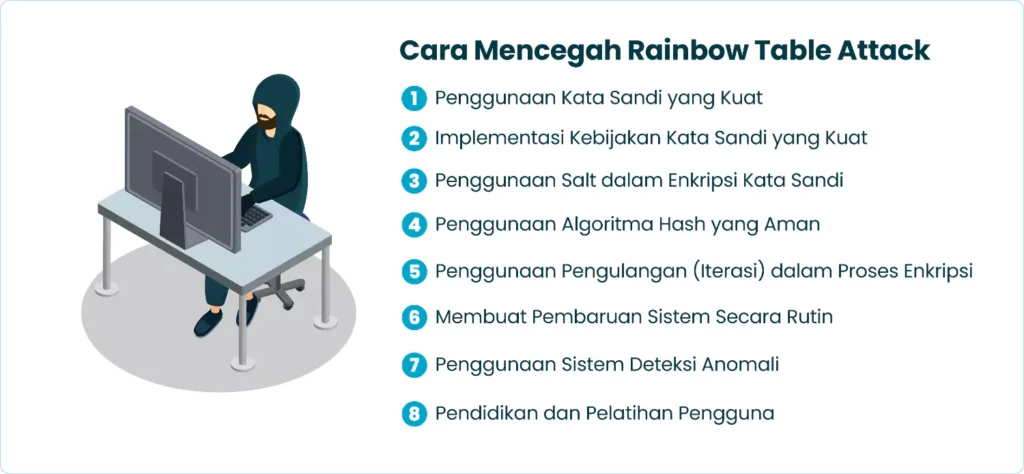

Cara Mencegah Rainbow Table Attack

Berikut adalah beberapa cara yang dapat digunakan untuk melindungi sistem dari Rainbow Table Attack dan meningkatkan keamanan secara keseluruhan.

1. Penggunaan Kata Sandi yang Kuat

Salah satu langkah pertama yang paling penting dalam mencegah Rainbow Table Attack adalah dengan menggunakan kata sandi yang kuat. Kata sandi yang kuat terdiri dari kombinasi huruf besar, huruf kecil, angka, dan simbol khusus, serta memiliki panjang minimal 12 hingga 16 karakter. Semakin kompleks dan panjang kata sandi, semakin sulit bagi peretas untuk menggunakan teknik serangan, termasuk Rainbow Table.

2. Implementasi Kebijakan Kata Sandi yang Kuat

Selain memastikan pengguna memilih kata sandi yang kuat, penting untuk menerapkan kebijakan kata sandi yang kuat di seluruh organisasi. Kebijakan ini bisa mencakup persyaratan untuk panjang kata sandi, kerumitan karakter yang harus digunakan, serta mengatur pembaruan kata sandi secara berkala.

Misalnya, perusahaan bisa mewajibkan penggantian kata sandi setiap tiga hingga enam bulan dan mencegah penggunaan kata sandi yang sudah digunakan sebelumnya. Kebijakan seperti ini akan memastikan bahwa kata sandi yang lemah atau mudah ditebak tidak digunakan dalam sistem.

3. Penggunaan Salt dalam Enkripsi Kata Sandi

Salah satu cara paling efektif untuk mencegah serangan Rainbow Table adalah dengan menerapkan teknik salting saat mengenkripsi kata sandi. Salt merupakan nilai acak yang ditambahkan ke kata sandi sebelum proses hashing berlangsung, sehingga meskipun dua pengguna memiliki kata sandi yang sama, hasil hash-nya akan tetap berbeda.

4. Penggunaan Algoritma Hash yang Aman

Untuk mencegah Rainbow Table Attack, sangat penting untuk menggunakan algoritma hash yang aman dan lebih kompleks, seperti bcrypt, Argon2, atau scrypt. Algoritma ini dirancang untuk lebih tahan terhadap serangan semacam ini karena mereka membutuhkan lebih banyak waktu dan sumber daya untuk menghasilkan hash yang valid.

5. Penggunaan Pengulangan (Iterasi) dalam Proses Enkripsi

Menambahkan pengulangan atau iterasi ke dalam proses enkripsi kata sandi adalah langkah tambahan yang dapat membuat serangan Rainbow Table menjadi jauh lebih sulit. Dengan menggunakan proses iterasi yang berulang-ulang dalam hashing kata sandi, waktu yang dibutuhkan untuk menghasilkan hash yang benar akan meningkat secara signifikan.

6. Membuat Pembaruan Sistem Secara Rutin

Melakukan pembaruan sistem secara rutin sangat penting untuk mencegah kerentanannya dari serangan yang menggunakan Rainbow Table. Pembaruan ini mencakup perbaikan keamanan untuk sistem operasi, perangkat lunak, serta sistem keamanan yang digunakan untuk melindungi data sensitif.

Pembaruan sistem dapat menutup celah keamanan yang bisa dimanfaatkan oleh peretas, sehingga mengurangi peluang keberhasilan serangan. Selain itu, pembaruan ini sering kali melibatkan pembaruan ke algoritma hash terbaru dan lebih aman, yang memberikan lapisan perlindungan tambahan terhadap Rainbow Table Attack.

7. Penggunaan Sistem Deteksi Anomali

Sistem Deteksi Anomali (ADS) dapat membantu dalam mendeteksi perilaku tidak biasa yang bisa menjadi indikator awal dari serangan, termasuk Rainbow Table Attack. ADS bekerja dengan memantau pola aktivitas sistem dan mendeteksi perubahan yang tidak biasa, seperti upaya login dalam jumlah besar atau pola percakapan data yang mencurigakan.

Jika serangan mulai terjadi, sistem ini dapat mengidentifikasi dan memberikan peringatan dini kepada administrator untuk mengambil tindakan yang diperlukan. Deteksi anomali yang tepat waktu dapat mencegah serangan sebelum mencapai titik kritis.

8. Pendidikan dan Pelatihan Pengguna

Pendidikan dan pelatihan pengguna memainkan peran kunci dalam pencegahan Rainbow Table Attack. Pengguna sering kali adalah titik lemah dalam sistem keamanan, terutama ketika mereka memilih kata sandi yang lemah atau menggunakan ulang kata sandi yang mudah ditebak.

Melalui program pelatihan yang baik, pengguna dapat diberi pemahaman tentang pentingnya memilih kata sandi yang kuat dan menghindari praktik buruk seperti penggunaan kata sandi yang sama untuk banyak akun. Selain itu, pengguna yang teredukasi dengan baik akan lebih cenderung mengikuti kebijakan kata sandi yang ketat dan menghindari perilaku yang dapat membuka celah keamanan dalam sistem.

Menghadapi Bahaya Rainbow Table Attack

Rainbow Table Attack adalah ancaman serius yang dapat merusak integritas sistem dan mengungkapkan data sensitif dengan cara yang cepat dan efisien. Dengan memanfaatkan hash kata sandi yang telah dihitung sebelumnya, serangan ini dapat mengakses akun pengguna dan data penting tanpa perlu menebak setiap kombinasi satu per satu.

Ketika sistem tidak dilindungi dengan baik, seperti tanpa penggunaan salt atau algoritma hash yang kuat, serangan ini dapat sangat berbahaya dan merugikan, baik bagi individu maupun organisasi. Untuk itu, penting bagi setiap pihak yang mengelola data sensitif untuk menerapkan langkah-langkah pencegahan yang tepat, seperti menggunakan kata sandi yang kuat, algoritma hash yang aman, serta kebijakan keamanan yang ketat.

Dengan perlindungan yang tepat, potensi bahaya yang ditimbulkan oleh Rainbow Table Attack dapat diminimalkan, sehingga data pribadi dan informasi penting tetap aman. Keamanan dunia maya adalah tanggung jawab bersama, dan tindakan preventif adalah langkah pertama untuk menghadapi ancaman yang terus berkembang ini.

FAQ (Frequently Asked Question)

Apa sebenarnya yang dimaksud dengan Rainbow Table Attack dan mengapa ia efektif?

Rainbow Table Attack adalah metode kriptanalisis yang digunakan untuk membobol hash password dengan mencocokkan hasil hash dengan tabel besar yang sudah berisi pasangan antara password dan hash-nya. Teknik ini efektif karena penyerang tak perlu menghitung hash satu per satu secara real-time—mereka cukup mencocokkan hash target dengan data yang sudah ada di tabel. Inilah yang membuatnya jauh lebih cepat dibanding brute-force biasa.

Mengapa Rainbow Table lebih berbahaya daripada brute-force attack tradisional?

Rainbow Table jauh lebih berbahaya karena ia mengandalkan pra-komputasi. Artinya, waktu komputasi besar dilakukan sebelumnya dan hasilnya disimpan dalam bentuk tabel. Ketika melakukan serangan, penyerang tinggal melakukan pencocokan, yang sangat cepat dan efisien. Ini berbeda dengan brute-force yang harus mencoba setiap kombinasi karakter dan menghitung hash-nya secara langsung saat itu juga.

Apakah semua algoritma hash rentan terhadap Rainbow Table?

Tidak semua algoritma hash rentan terhadap Rainbow Table. Algoritma hash seperti bcrypt, scrypt, dan Argon2 secara sengaja dibuat lambat dan memiliki komponen salt bawaan untuk mencegah penggunaan Rainbow Table. Sebaliknya, hash seperti MD5 dan SHA-1 yang cepat dan tanpa salting lebih rentan karena hasilnya bisa dicocokkan secara langsung.

Apa peran ‘salt’ dalam mencegah Rainbow Table Attack?

Salt adalah data acak yang ditambahkan ke password sebelum di-hash, sehingga dua password yang sama bisa menghasilkan hash yang berbeda. Ketika salt diterapkan, Rainbow Table menjadi tidak berguna karena penyerang harus membuat tabel baru untuk setiap kombinasi salt, yang secara praktis hampir mustahil karena memerlukan kapasitas penyimpanan dan waktu yang sangat besar.

Apakah Rainbow Table Attack masih umum digunakan saat ini?

Penggunaan Rainbow Table Attack telah menurun dalam praktik karena sebagian besar sistem modern sudah menggunakan teknik salting dan hashing yang aman. Namun, serangan ini tetap relevan terhadap sistem-sistem lama atau database yang menggunakan algoritma hash usang seperti unsalted MD5 atau SHA-1. Dalam konteks itu, Rainbow Table tetap menjadi ancaman serius.

Apa saja tanda-tanda bahwa sebuah data breach mungkin menggunakan Rainbow Table Attack?

Jika data breach menunjukkan bahwa password hash berhasil dibobol dalam waktu sangat cepat dan dalam jumlah besar, itu bisa jadi indikasi penggunaan Rainbow Table. Hal ini biasanya terjadi jika data yang bocor adalah hash tanpa salt. Penyerang bisa dengan mudah mengidentifikasi password asli dalam hitungan detik dari hash-nya.

Seberapa besar Rainbow Table bisa tumbuh untuk hash tertentu?

Ukuran Rainbow Table tergantung pada panjang password, karakter yang digunakan, dan algoritma hash yang dipakai. Untuk hash seperti MD5 dengan password 6 karakter alfanumerik, Rainbow Table bisa berukuran puluhan hingga ratusan gigabyte. Jika tidak dibatasi, ukuran tabel bisa berkembang sampai beberapa terabyte.

Apakah ada layanan online yang menyediakan Rainbow Table?

Ya, ada beberapa situs dan komunitas online yang menyediakan Rainbow Table untuk hash tertentu, terutama untuk MD5, NTLM, dan SHA-1. Beberapa di antaranya bahkan menyediakan pencarian hash secara langsung dari browser. Meskipun digunakan untuk edukasi dan pengujian keamanan, keberadaan layanan ini juga mempercepat upaya serangan jika disalahgunakan.

Apakah Rainbow Table bisa digunakan untuk jenis data lain selain password?

Secara teknis, Rainbow Table bisa digunakan untuk data apa pun yang telah di-hash, termasuk token, PIN, atau data terenkripsi lainnya. Namun, karena password adalah data yang paling umum dan bernilai tinggi, Rainbow Table lebih sering dikaitkan dengan upaya membobol password hash.

Bagaimana cara melindungi sistem dari serangan Rainbow Table secara praktis?

Cara terbaik melindungi sistem dari Rainbow Table adalah dengan menerapkan hashing yang disertai salt unik untuk setiap pengguna. Selain itu, gunakan algoritma hash yang aman seperti bcrypt, scrypt, atau Argon2 yang memang dirancang tahan terhadap serangan pra-komputasi. Sistem otentikasi juga sebaiknya membatasi percobaan login dan mendeteksi aktivitas mencurigakan secara proaktif.