DMZ adalah istilah yang sering terdengar dalam dunia jaringan komputer maupun wilayah militer. Namun, apa sebenarnya yang dimaksud dengan Demilitarized Zone ini? Anda akan menemukan bahwa DMZ bukan hanya sekadar “zona netral,” tetapi memiliki peran penting dalam menjaga keamanan sistem dan informasi.

Dalam konteks IT, DMZ bisa menjadi benteng pertama yang melindungi jaringan internal dari ancaman luar. Di sisi lain, dalam dunia geopolitik, DMZ berfungsi sebagai garis pembatas antara dua wilayah yang berpotensi konflik.

Apa itu Demilitarisasi Zone (DMZ)?

DMZ adalah area terpisah dalam jaringan komputer yang berfungsi sebagai lapisan keamanan tambahan. Letaknya berada di antara internal network (seperti LAN atau jaringan pribadi) dan external network (seperti internet). Dalam praktiknya, DMZ memisahkan lalu lintas jaringan dari luar agar tidak langsung mengakses jaringan internal yang lebih sensitif.

Zona ini bekerja sebagai zona penyangga atau intermediary zone yang melindungi sistem dan sumber daya penting di jaringan internal dari potensi serangan luar. Anda bisa menganggap DMZ sebagai segmen jaringan yang memiliki tingkat keamanan lebih tinggi dari jaringan luar, namun tetap lebih rendah dibandingkan jaringan internal.

Ini juga membantu meningkatkan keamanan jaringan secara keseluruhan. Inilah yang menjadikan DMZ sebagai salah satu komponen penting dalam strategi network security, khususnya untuk menghalau lalu lintas yang tidak dipercaya agar tidak mengganggu stabilitas dan kerahasiaan sistem internal.

Cara Kerja DMZ (Demilitarized Zone)

DMZ adalah lapisan perlindungan tambahan dalam sistem jaringan yang berfungsi untuk memisahkan akses publik dan jaringan internal. Berikut penjelasan lengkapnya:

1. Penempatan Server di DMZ

Administrator jaringan menempatkan server yang perlu diakses publik—seperti web server, email server, atau FTP server—di dalam DMZ. Dengan strategi ini, lalu lintas yang datang dari internet akan diarahkan ke server di DMZ, bukan langsung ke jaringan internal. Jika server publik ini diretas, pelaku tidak akan mudah menembus sistem internal.

2. Konfigurasi Firewall

Firewall menjadi komponen utama dalam arsitektur DMZ. Umumnya, ada dua pendekatan konfigurasi: single firewall dan dual firewall. Pada single firewall, perangkat memiliki tiga antarmuka jaringan: untuk internet, DMZ, dan jaringan internal.

Administrator mengatur aturan lalu lintas agar hanya koneksi tertentu yang bisa masuk ke DMZ atau keluar ke jaringan internal. Sedangkan pada dual firewall, satu firewall eksternal mengatur lalu lintas dari internet ke DMZ, dan satu firewall internal mengontrol akses dari DMZ ke jaringan internal.

3. Filterisasi Lalu Lintas

Firewall di dalam DMZ juga bekerja untuk memfilter lalu lintas jaringan. Sistem ini menerapkan kebijakan keamanan guna menolak akses berbahaya atau tidak sah. Misalnya, firewall dapat memblokir traffic yang mencurigakan atau membatasi jumlah koneksi tertentu ke server. Proses filterisasi ini menjadi benteng awal terhadap potensi serangan siber.

4. Segregasi Jaringan

DMZ memisahkan jaringan menjadi tiga segmen: eksternal, DMZ, dan internal. Segregasi ini memastikan bahwa jika ada pelanggaran keamanan di DMZ, serangan tidak mudah menyebar ke jaringan internal. Dengan pembagian yang jelas, administrator dapat mengendalikan lalu lintas lebih ketat dan menjaga agar data sensitif tetap aman.

5. Pemantauan dan Pemeliharaan

Administrator secara aktif memantau aktivitas di DMZ untuk mendeteksi perilaku mencurigakan menggunakan perangkat seperti Intrusion Detection System (IDS) atau Intrusion Prevention System (IPS). Selain itu, mereka juga rutin melakukan pemeliharaan dengan memperbarui firmware, aplikasi, dan kebijakan keamanan agar sistem tetap terlindungi dari ancaman terbaru.

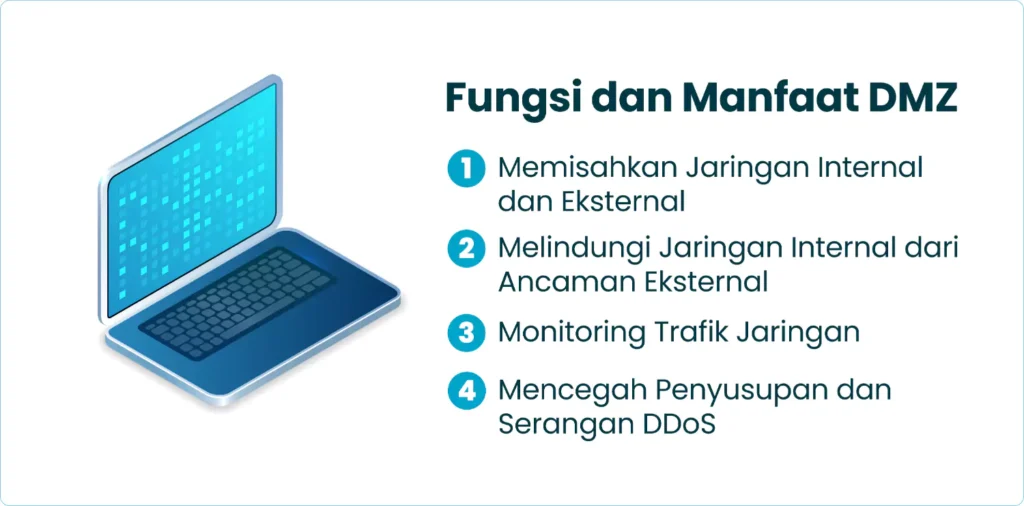

Fungsi dan Manfaat DMZ

Setelah memahami bahwa DMZ adalah zona yang menghubungkan jaringan internal dengan dunia luar secara aman, sekarang saatnya Anda mengetahui bagaimana zona ini bekerja dalam melindungi sistem. Berikut ini penjelasan lengkapnya:

1. Memisahkan Jaringan Internal dan Eksternal

DMZ secara aktif memisahkan jaringan internal (LAN atau private network) dari jaringan eksternal seperti internet. Zona ini bertindak sebagai wilayah perantara (intermediary zone), di mana server publik seperti web server atau mail server ditempatkan.

Dengan cara ini, lalu lintas dari internet tidak bisa langsung menyentuh jaringan internal yang lebih sensitif. Pemisahan ini membantu melindungi sumber daya penting seperti server database dan aplikasi internal dari risiko akses langsung oleh pihak luar.

2. Melindungi Jaringan Internal dari Ancaman Eksternal

DMZ bekerja sebagai lapisan pertahanan tambahan untuk jaringan internal Anda. Ketika jaringan terkoneksi dengan internet, ancaman dari luar menjadi sangat mungkin terjadi. DMZ mengambil peran sebagai pelindung awal.

Jika server dalam DMZ berhasil diretas, penyerang tetap tidak bisa langsung masuk ke sistem internal karena zona ini telah membatasi jalur aksesnya. Dengan begitu, DMZ berfungsi seperti perisai yang memperkecil dampak serangan dari luar.

3. Monitoring Trafik Jaringan

DMZ juga memungkinkan tim keamanan untuk memantau aktivitas dan lalu lintas jaringan dengan lebih efektif. Anda bisa menempatkan perangkat seperti firewall dan Intrusion Detection/Prevention System (IDS/IPS) di zona ini untuk mendeteksi serta merespons aktivitas mencurigakan secara cepat. Dengan sistem pemantauan yang tertata, Anda bisa memahami pola trafik yang menuju layanan publik dan bertindak lebih cepat.

4. Mencegah Penyusupan dan Serangan DDoS

DMZ membantu menghalangi upaya penyusupan dan serangan Distributed Denial of Service (DDoS). Dengan mengatur dan menyaring lalu lintas yang masuk melalui DMZ, Anda bisa meminimalisir dampak serangan yang bertujuan melumpuhkan layanan jaringan.

Selain itu, kontrol akses dan filter yang ketat di dalam DMZ membuat penyerang sulit menembus ke jaringan internal. Penempatan layanan publik di area yang terisolasi ini juga mempersulit akses ilegal ke dalam sistem inti.

Arsitektur dan Komponen DMZ

Untuk membangun Demilitarized Zone (DMZ) yang efektif, Anda perlu memahami bagaimana arsitektur dan komponennya bekerja secara terintegrasi. Setiap komponen di dalam DMZ memiliki peran khusus untuk menjaga keamanan jaringan.

1. Firewall

Firewall menjadi komponen utama dalam arsitektur DMZ. Perangkat ini mengatur dan mengawasi lalu lintas data yang masuk dan keluar dari DMZ. Dengan menggunakan firewall, Anda bisa mengatur akses yang diperbolehkan terhadap sumber daya yang berada di dalam DMZ.

Biasanya, ada dua konfigurasi firewall yang digunakan:

- Dalam konfigurasi single firewall, satu firewall memiliki tiga antarmuka jaringan: untuk jaringan eksternal (internet), DMZ, dan jaringan internal. Firewall ini mengelola semua lalu lintas di antara ketiga zona tersebut, dan hanya mengizinkan lalu lintas yang memang dibutuhkan sesuai aturan yang sudah ditentukan.

- Konfigurasi yang lebih aman adalah dual firewall. Di sini, satu firewall eksternal ditempatkan antara internet dan DMZ, dan hanya membolehkan lalu lintas yang ditujukan ke server publik di DMZ. Lalu, firewall internal diposisikan antara DMZ dan jaringan internal untuk memberikan lapisan perlindungan tambahan.

Menggunakan firewall dari vendor berbeda juga bisa meningkatkan keamanan dengan mengurangi potensi kerentanan yang sama. Semua firewall dikonfigurasi dengan aturan akses ketat dan fungsi traffic filtering untuk menyaring lalu lintas yang mencurigakan.

2. Proxy Server

Proxy server bertindak sebagai perantara antara pengguna eksternal dan sumber daya di jaringan internal. Saat perusahaan menggunakan proxy, mereka membatasi akses langsung ke server internal. Hal ini menambah lapisan keamanan dan anonimitas.

Proxy server menangani permintaan dari pengguna luar atas nama server internal, sehingga alamat asli dari jaringan internal tetap tersembunyi. Strategi ini sangat efektif untuk mengontrol akses dan melindungi identitas sistem internal.

3. Intrusion Detection System (IDS) dan Intrusion Prevention System (IPS)

IDS dan IPS adalah sistem keamanan yang dirancang untuk mendeteksi dan mencegah serangan dalam lingkungan DMZ. IDS berfungsi mendeteksi aktivitas mencurigakan, sementara IPS langsung mencegah serangan yang terdeteksi agar tidak merusak sistem.

Dengan menempatkan perangkat IDS/IPS di DMZ, Anda bisa memantau dan menganalisis aktivitas jaringan secara real-time. Ini memungkinkan respons cepat terhadap ancaman yang mungkin tidak terdeteksi oleh firewall. Kombinasi IDS dan IPS memperkuat kemampuan DMZ dalam menghadapi ancaman siber.

4. Mail Gateway

Mail gateway bertugas mengamankan alur masuk dan keluar email melalui DMZ. Dengan komponen ini, organisasi bisa menerapkan kebijakan keamanan email, seperti penyaringan spam dan deteksi ancaman yang menyebar melalui email.

Mail gateway melindungi server email internal dari konten berbahaya dan akses tidak sah. Komponen ini sangat penting terutama bagi perusahaan yang mengelola server email mereka melalui DMZ.

5. Web Application Firewall (WAF)

WAF adalah jenis firewall khusus yang dirancang untuk melindungi aplikasi web dari serangan yang menargetkan celah keamanan aplikasi. Karena server web sering ditempatkan di DMZ untuk akses publik, WAF menjadi pelindung utama terhadap serangan seperti SQL injection dan cross-site scripting.

Konfigurasi DMZ yang Efektif

Anda perlu mengonfigurasi Demilitarized Zone (DMZ) secara cermat. Anda harus memperhatikan beberapa langkah penting, mulai dari penempatan DMZ, pengaturan akses, pemilihan teknologi keamanan, hingga pemantauan yang konsisten.

1. Memilih Letak DMZ yang Tepat

Anda perlu menentukan lokasi DMZ dengan strategi yang jelas sesuai kebutuhan dan tujuan bisnis. Idealnya, DMZ ditempatkan di antara internal firewall dan external firewall. Dengan penempatan ini, DMZ berfungsi sebagai zona penyangga yang memisahkan jaringan internal yang terlindungi dari jaringan luar yang tidak terpercaya.

2. Menentukan Aturan Akses yang Ketat

Anda wajib menetapkan aturan akses yang ketat di dalam DMZ. Hanya lalu lintas jaringan yang sah dan telah diotorisasi yang boleh keluar masuk. Konfigurasikan firewall dengan aturan akses yang sangat selektif.

Misalnya, external firewall hanya boleh menerima lalu lintas yang ditujukan untuk server publik dalam DMZ, sementara internal firewall hanya mengizinkan lalu lintas dari jaringan internal ke DMZ serta arus balik yang telah dikontrol ketat.

Anda juga bisa menggunakan teknik seperti Network Address Translation (NAT) dan Port Forwarding untuk mengarahkan lalu lintas ke server tertentu di dalam DMZ.

3. Menggunakan Teknologi Keamanan Terkini

Gunakan perangkat dan teknologi keamanan terbaru untuk melindungi DMZ secara optimal. Anda bisa mengandalkan firewall canggih, sistem Intrusion Detection/Prevention Systems (IDS/IPS) yang akurat, serta berbagai langkah perlindungan lainnya.

Bila Anda mengelola aplikasi web di DMZ, pastikan menggunakan Web Application Firewall (WAF) untuk mendeteksi dan memblokir serangan terhadap kerentanan aplikasi. Bahkan, penggunaan dua firewall dari vendor yang berbeda dapat meningkatkan keamanan dengan meminimalisasi potensi kerentanan ganda.

4. Memantau dan Melakukan Pembaruan Secara Berkala

Pantau terus aktivitas dalam DMZ dan lakukan pembaruan secara rutin pada perangkat dan sistem yang digunakan. Pemantauan berkelanjutan memungkinkan Anda mendeteksi aktivitas mencurigakan atau potensi serangan lebih awal.

Gunakan IDS/IPS untuk menganalisis lalu lintas jaringan. Selain itu, lakukan pembaruan perangkat lunak, firmware, dan kebijakan keamanan secara berkala untuk menutup celah keamanan dan memastikan perlindungan DMZ tetap maksimal.

Keuntungan dan Kerugian Penggunaan DMZ

Di bawah ini, Anda akan memahami keuntungan dan kerugian yang muncul dari penggunaan DMZ dalam infrastruktur jaringan.

1. Keuntungan Penggunaan DMZ

DMZ memberikan banyak manfaat untuk meningkatkan keamanan jaringan. Penggunaannya membantu organisasi mengendalikan lalu lintas jaringan, melindungi data penting, dan memantau potensi ancaman dengan lebih baik.

Beberapa keuntungan penggunaan DMZ antara lain:

- Memisahkan jaringan internal dan eksternal. Fungsi ini mencegah lalu lintas internet langsung mengakses server sensitif seperti database atau aplikasi internal.

- Memberikan perlindungan ganda dari serangan siber melalui penggunaan dua firewall—eksternal dan internal—yang membatasi akses menuju jaringan inti.

- Memfasilitasi pemantauan lalu lintas jaringan secara efektif, sehingga tim keamanan bisa segera mendeteksi aktivitas mencurigakan.

- Bertindak sebagai perisai terhadap serangan Distributed Denial of Service (DDoS) dengan menyaring dan mengatur lalu lintas masuk sebelum mencapai sistem utama.

- Mengurangi risiko serangan langsung ke server internal karena layanan publik ditempatkan di area terpisah.

- Meningkatkan keamanan jaringan secara keseluruhan berkat penerapan sistem berlapis.

2. Kerugian Penggunaan DMZ

Meskipun memberikan banyak keuntungan, penggunaan DMZ juga memiliki beberapa tantangan yang perlu diperhatikan, terutama dalam hal biaya dan pengelolaan teknis.

Beberapa kerugian penggunaan DMZ antara lain:

- Membutuhkan biaya tambahan untuk konfigurasi dan pemeliharaan. Organisasi harus mengeluarkan dana lebih untuk perangkat keras seperti firewall dan server, serta perangkat lunak pendukung lainnya.

- Memerlukan pengetahuan teknis yang memadai. Pengelolaan DMZ tidak bisa dilakukan sembarangan. Tanpa pemahaman yang baik tentang keamanan jaringan, DMZ bisa dikonfigurasi dengan keliru dan malah menimbulkan celah keamanan baru.

DMZ untuk Pertahanan Digital yang Tak Boleh Diabaikan

Demilitarized Zone adalah garda terdepan dalam menjaga keamanan data dan sistem dari ancaman eksternal. DMZ memberikan solusi cerdas untuk menyeimbangkan antara aksesibilitas layanan publik dan keamanan jaringan internal.

Dengan perencanaan arsitektur yang tepat, pemilihan komponen yang sesuai, dan pemantauan berkelanjutan, DMZ dapat menjadi perisai yang kuat bagi perusahaan atau organisasi mana pun. Di era serangan siber yang semakin kompleks, memahami dan menerapkan DMZ penting dalam strategi pertahanan jaringan modern.

FAQ (Frequently Asked Question)

Bagaimana pendekatan segmentasi subnet di dalam DMZ memengaruhi efektivitas isolasi terhadap lateral movement dalam serangan siber?

Segmentasi subnet dalam DMZ memungkinkan pemisahan logis antar layanan publik seperti web server, mail server, dan DNS. Semakin granular segmentasi dilakukan, semakin kecil kemungkinan penyerang untuk berpindah antar sistem ketika salah satu dikompromikan. Tanpa segmentasi, satu titik lemah di DMZ bisa dimanfaatkan untuk menjangkau semua layanan lainnya, sehingga memperbesar permukaan serangan lateral. Isolasi yang baik mencegah hal ini, apalagi jika dikombinasikan dengan kebijakan firewall internal antar-subnet.

Dalam arsitektur cloud hybrid, bagaimana konsep DMZ berubah dan tantangan apa yang muncul dibanding implementasi tradisional on-premise?

Di lingkungan cloud hybrid, DMZ tidak lagi hanya berupa segmentasi fisik jaringan, melainkan diwujudkan melalui network security groups (NSG), route tables, dan virtual firewalls. Tantangan utama adalah konsistensi kebijakan keamanan antara cloud dan on-premise, terutama saat workload dipindah secara dinamis. Selain itu, keterbatasan visibilitas dan log monitoring di layer virtual menjadikan deteksi insiden lebih kompleks dibanding DMZ fisik.

Seberapa penting penggunaan reverse proxy dalam arsitektur DMZ modern, dan apa risiko yang muncul jika komponen ini dikompromikan?

Reverse proxy sangat penting karena menjadi perantara antara klien eksternal dan server internal, menyembunyikan struktur internal dan memungkinkan inspeksi serta caching. Jika reverse proxy dikompromikan, penyerang bisa menyalahgunakan akses ke backend system atau melakukan manipulasi trafik. Oleh karena itu, reverse proxy di DMZ harus diamankan layaknya sistem kritis, termasuk patching rutin, isolasi maksimal, dan pengawasan log real-time.

Bagaimana cara mengukur keberhasilan implementasi DMZ dalam konteks zero trust architecture (ZTA)?

Dalam ZTA, DMZ bukan lagi satu-satunya zona perlindungan, tetapi bagian dari pendekatan mikrosegmentasi dan autentikasi berlapis. Keberhasilan implementasi bisa diukur dari kemampuan sistem untuk menegakkan prinsip “least privilege”, memblokir koneksi tak sah secara default, serta mencatat semua aktivitas lintas-zona secara detail. Monitoring seharusnya menunjukkan bahwa semua akses keluar masuk DMZ harus melalui proses validasi identitas dan device posture.

Apa peran Network Intrusion Detection System (NIDS) di dalam DMZ, dan bagaimana cara mengoptimalkan penempatannya untuk mendeteksi serangan yang tidak terdeteksi oleh firewall?

NIDS sangat krusial di DMZ karena trafik yang melewatinya umumnya berasal dari sumber eksternal yang tidak sepenuhnya dapat dipercaya. Dengan menempatkan NIDS di titik strategis (seperti antara edge router dan firewall, serta antara DMZ dan LAN internal), kita dapat menganalisis payload berbahaya, anomali protokol, atau signature-based attack yang mungkin lolos dari filter firewall. Optimasi dilakukan dengan tuning rule-set agar relevan terhadap layanan DMZ, serta korelasi log dengan SIEM.

Apa tantangan keamanan yang muncul ketika aplikasi dalam DMZ menggunakan koneksi keluar ke layanan SaaS atau API eksternal?

Koneksi keluar dari DMZ sering dianggap lebih aman, namun tetap membawa risiko seperti data exfiltration, command-and-control (C2) channel, dan blind spot dalam logging. Tantangannya adalah memastikan hanya trafik yang diizinkan dapat keluar, menggunakan application-aware firewall, outbound proxy, serta SSL inspection. Di sisi lain, sistem pemantauan juga harus mencatat dan memverifikasi semua koneksi keluar terhadap threat intelligence feeds.

Bagaimana pendekatan hardening sistem operasi di DMZ berbeda dibanding sistem di jaringan internal, terutama dalam konteks surface reduction?

Sistem di DMZ harus diperlakukan dengan lebih ketat karena lebih terekspos ke dunia luar. Pendekatan hardening mencakup menonaktifkan semua service yang tidak digunakan, pembatasan akses administratif secara ekstrem, serta penerapan Mandatory Access Control (MAC) seperti SELinux atau AppArmor. Selain itu, audit terhadap konfigurasi dan compliance dilakukan lebih sering, karena satu kesalahan kecil bisa menjadi titik masuk penyerang.

Apakah pemisahan fisik masih relevan dalam penerapan DMZ modern, atau virtualisasi sudah cukup untuk keamanan tinggi?

Pemisahan fisik tetap relevan untuk sistem dengan tuntutan keamanan tinggi seperti militer, perbankan, atau infrastruktur kritikal, karena memberikan isolasi listrik dan sinyal. Namun, dalam banyak skenario modern, virtualisasi dengan kontrol ketat seperti VLAN, VXLAN, dan hypervisor-level segmentation sudah cukup aman. Kombinasi keduanya (misalnya: virtual DMZ di atas server fisik yang terisolasi) juga sering digunakan untuk mencapai keseimbangan antara fleksibilitas dan keamanan.

Bagaimana peran firewall internal (internal segmentation firewall) dalam memperkuat keamanan DMZ dari sisi dalam?

Firewall internal bertugas melindungi jaringan internal dari potensi serangan yang berasal dari DMZ. Jika sistem di DMZ dikompromikan, firewall internal dapat mencegah penyerang menjangkau sistem kritis di LAN. Firewall ini harus menerapkan kebijakan “deny all, allow by exception”, dan sebaiknya mendukung fitur deep packet inspection dan integrasi dengan authentication server untuk membuat aturan berdasarkan identitas pengguna atau perangkat.

Bagaimana metode pemantauan log dan forensik harus disesuaikan untuk sistem yang berada di DMZ, mengingat posisinya yang lebih rawan serangan?

Sistem di DMZ harus memiliki logging eksternal ke lokasi yang tidak bisa diakses dari DMZ, untuk mencegah penghapusan log oleh penyerang. Selain itu, log harus disertai timestamp yang disinkronisasi dengan NTP, serta dikirim secara terenkripsi. Forensik harus mampu memverifikasi keutuhan file log (misalnya dengan hash chaining), dan sistem SIEM harus diberi prioritas untuk mendeteksi anomali DMZ karena ancamannya lebih tinggi dibanding area lain.