Database security adalah hal yang sering dianggap sepele, padahal justru menjadi alat pertahanan dalam melindungi data penting dari ancaman digital. Di era serba online seperti sekarang, kebocoran informasi bisa terjadi hanya karena satu celah kecil pada sistem.

Artikel ini akan mengupas ancaman yang paling sering mengintai keamanan basis data dan bagaimana cara efektif untuk menjaganya. Anda akan menemukan betapa pentingnya langkah-langkah sederhana yang sering diabaikan dapat menjadi penyelamat dalam menjaga integritas dan kerahasiaan data perusahaan.

Apa Itu Database Security?

Database security adalah sistem yang dirancang untuk menjaga kelayakan dan keutuhan data agar tetap aman dari ancaman digital. Dalam praktiknya, database security mencakup berbagai tindakan perlindungan agar data tidak diakses, diubah, atau dirusak oleh pihak yang tidak berwenang.

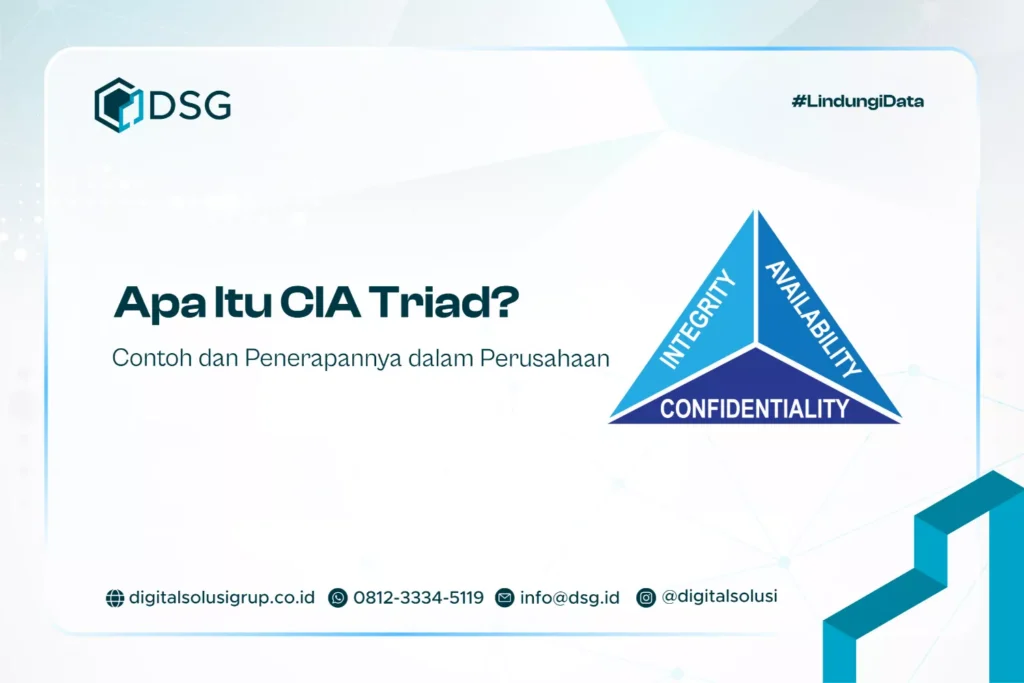

Fokus utama dari keamanan basis data adalah menjaga tiga aspek penting: integritas, kerahasiaan, dan ketersediaan data. Melalui kombinasi teknologi dan prosedur pengamanan, sistem ini berupaya melindungi data sensitif dari akses ilegal. Perlindungan tersebut mencakup perangkat keras, perangkat lunak, serta lingkungan operasional database.

Keamanan data merupakan prosedur yang didukung oleh regulasi dan teknologi untuk mencegah kerusakan, modifikasi, atau penyebaran data, baik secara sengaja maupun tidak disengaja. Karena itu, penerapan database security menjadi langkah penting bagi setiap organisasi agar terhindar dari potensi kerugian akibat aktivitas tidak sah yang merusak sistem.

Apa Saja Ancaman Keamanan Database?

Ancaman terhadap keamanan database muncul ketika stabilitas, integritas, kerahasiaan, atau ketersediaan data terganggu. Dalam praktiknya, ancaman dapat berupa serangan injeksi, akses ilegal, atau bahkan kehilangan data tanpa disengaja. Untuk memahami seberapa serius dampaknya, mari kita bahas jenis ancaman yang paling sering terjadi pada sistem database.

1. Kesalahan Manusia

Kesalahan manusia sering menjadi penyebab utama pelanggaran keamanan database. Ancaman ini muncul ketika seseorang di dalam organisasi, baik secara sengaja maupun tidak, lalai dalam menjaga keamanan data. Misalnya, karyawan dapat secara tidak sadar memberikan akses kepada pihak yang tidak berwenang atau melakukan konfigurasi sistem dengan keliru.

Dampaknya bisa sangat fatal. Kerahasiaan data dapat terbongkar dan menyebabkan kebocoran informasi penting, bahkan kerusakan atau penghapusan data secara permanen.

Dalam beberapa kasus, kesalahan ini melibatkan DBA insider atau akun administrator yang berhasil dikompromikan. Dengan kata lain, ancaman dari manusia dapat menyebabkan kehilangan data secara tidak disengaja yang sulit dipulihkan.

2. Serangan Injeksi SQL/NoSQL

Serangan injeksi SQL atau NoSQL merupakan ancaman serius yang dilakukan dengan cara memasukkan kode berbahaya ke dalam sistem. Tujuannya jelas untuk memanipulasi, mengakses, atau bahkan menghapus data di dalam database. Pelaku serangan biasanya menyisipkan perintah tambahan pada query untuk mengubah logika perintah asli sistem.

3. Serangan Buffer Overflow

Serangan buffer overflow terjadi ketika pelaku dengan sengaja membuat ruang penyimpanan data melebihi kapasitasnya. Akibatnya, sistem menjadi tidak stabil dan kinerjanya terganggu. Anda sebaiknya menghindari penggunaan library files pada bahasa pemrograman karena sistem tersebut dikenal lemah dan sering menjadi sasaran hacker. Selain itu, penyaringan kode HTML juga perlu dilakukan agar sistem database aman dari serangan serupa.

4. Denial of Service (DoS/DDoS) Attacks

Serangan Denial of Service (DoS) atau Distributed Denial of Service (DDoS) merupakan upaya untuk melumpuhkan sistem sehingga pengguna tidak dapat mengakses layanan yang seharusnya tersedia.

Serangan ini mengancam aspek availability, karena akses pengguna yang sah menjadi tertolak akibat lonjakan permintaan palsu yang membanjiri sistem. Biasanya, serangan ini bekerja dengan cara membebani traffic target melalui banyak permintaan atau kode yang mengacaukan aliran data.

5. Malware

Malware adalah perangkat lunak berbahaya yang dirancang untuk menyerang sistem dengan memanfaatkan celah keamanannya hingga menimbulkan kerusakan. Jenis serangan seperti virus dan trojan horse termasuk dalam kategori ini, dan keduanya dapat mengancam integritas data.

Fungsi Keamanan Database

Setiap organisasi perlu menerapkan sistem keamanan yang kuat agar keutuhan, kerahasiaan, dan ketersediaan data selalu terjamin. Berikut beberapa fungsi keamanan database yang saling mendukung satu sama lain dalam melindungi sistem secara menyeluruh.

1. Proteksi Data

Fungsi paling mendasar dari keamanan basis data adalah melindungi data sensitif dari akses tidak sah. Sistem ini bekerja dengan mengatur siapa saja yang berhak melihat atau mengubah data, sehingga tidak ada manipulasi oleh pihak yang tidak bertanggung jawab.

Dengan perlindungan yang kuat, organisasi dapat menjaga kepercayaan pengguna sekaligus memastikan sistem informasinya tetap solid. Dalam penerapannya, proteksi data menekankan prinsip Confidentiality atau kerahasiaan, yakni memastikan informasi hanya dapat diakses oleh pihak yang berwenang.

2. Mendeteksi Ancaman & Mitigasi Lebih Awal

Keamanan database juga berperan penting dalam mendeteksi ancaman sejak dini agar kerusakan dapat dicegah sebelum terjadi. Sistem keamanan modern memanfaatkan berbagai alat dan teknik untuk memonitor aktivitas mencurigakan secara real time.

Salah satu teknologi yang digunakan adalah Database Activity Monitoring and Prevention (DAMP). Pendekatan ini memungkinkan sistem untuk mengidentifikasi, mencegah, dan menanggapi aktivitas berisiko, seperti akses tidak sah atau percobaan manipulasi data.

Bahkan, DAMP dapat menelusuri siapa yang menjalankan query tertentu melalui fitur privilege user monitoring, sehingga tim keamanan bisa bertindak cepat ketika muncul potensi serangan.

3. Mencegah Serangan

Selain mendeteksi, keamanan basis data juga berfungsi untuk mencegah berbagai serangan siber. Dengan menerapkan sistem otomatis dan aturan keamanan yang ketat, potensi ancaman dapat diblokir sebelum menyebabkan kerugian bagi pengguna maupun perusahaan. Pencegahan ini mencakup perlindungan dari upaya perusakan, pencurian, hingga modifikasi.

4. Meningkatkan Efisiensi Operasional

Sistem keamanan yang baik tidak hanya melindungi data, tetapi juga membantu meningkatkan efisiensi operasional organisasi. Prosedur keamanan yang terstandar mampu mengurangi risiko waktu henti (downtime) akibat serangan dan menjaga kestabilan sistem. Jadi, aktivitas dapat berjalan lancar, produktivitas meningkat, dan keandalan operasional perusahaan tetap terjaga.

Bagaimana Cara Menjaga Keamanan Database?

Selain memanfaatkan security feature bawaan seperti access control dan encryption, Anda juga perlu menerapkan langkah-langkah berikut untuk memperkuat perlindungan database. Berikut penjelasan lengkapnya!

1. Terapkan Kombinasi Password yang Kuat

Langkah pertama untuk menjaga keamanan adalah memastikan setiap akses ke sistem menggunakan password yang kuat dan kompleks. Anda dapat memadukan huruf besar, angka, dan karakter unik agar tidak mudah ditebak.

Gunakan sistem autentikasi dan otorisasi yang ketat sehingga hanya pengguna sah yang bisa masuk ke sistem. Tambahkan pula autentikasi dua faktor (2FA) atau metode biometrik untuk memberikan lapisan keamanan tambahan.Metode seperti CAPTCHA dan autentikasi multifaktor dapat membantu meminimalisir serangan brute force.

Pastikan juga setiap password disimpan dalam bentuk hash yang diberi salt. Gunakan salt acak minimal delapan karakter dan pastikan setiap password memiliki salt yang berbeda. Langkah ini akan memperkuat keamanan data dari upaya peretasan.

2. Menggunakan Anti-Virus

Selain mengamankan akses, penting juga untuk memperkuat sistem dengan anti-virus yang legal dan selalu diperbarui. Perangkat ini membantu mendeteksi serta mencegah serangan dari malware, botnet, ransomware, dan perangkat lunak berbahaya lainnya.

Dengan memasang anti-virus, Anda dapat memperkuat sistem, memantau potensi ancaman, serta mengurangi risiko infeksi yang dapat merusak struktur data. Upaya ini sederhana namun sangat efektif dalam melindungi sistem dari berbagai bentuk serangan digital.

3. Backup Data

Langkah terakhir yang tidak kalah penting adalah melakukan backup data secara rutin. Proses pencadangan ini berfungsi untuk mencegah kehilangan, kerusakan, maupun pencurian data akibat insiden keamanan. Lakukan backup secara berkala dan simpan hasilnya di lokasi terpisah, seperti drive eksternal atau Cloud.

Selain itu, DBMS (Database Management Systems) umumnya menyediakan fasilitas backup otomatis dan logging-file yang membantu menjaga integritas data. Dengan menerapkan langkah ini, Anda memastikan setiap informasi penting tetap aman dan dapat diakses kapan pun dibutuhkan.

4. Menggunakan Software Legal

Menggunakan software legal menjadi langkah penting dalam menjaga keamanan sistem. Dengan memakai perangkat lunak resmi, Anda memastikan bahwa sistem terlindungi dari risiko malware atau celah keamanan yang sering muncul pada versi ilegal.

Selain itu, melakukan update secara berkala juga sangat penting karena pembaruan tersebut biasanya berisi perbaikan keamanan yang menutup celah yang bisa dimanfaatkan peretas. Dengan cara ini, Anda tidak hanya meningkatkan keamanan database, tetapi juga menjaga integritas sistem dari aktivitas ilegal yang berpotensi mencuri data.

5. Hindari Mengakses Tautan yang Mencurigakan

Langkah lain untuk melindungi database adalah menghindari tautan yang mencurigakan. Hindari mengklik tautan asing atau tidak dikenal karena bisa mengandung serangan phishing yang bertujuan mencuri data pribadi.

Jangan membuka email dari pengirim yang tidak dikenal, karena pesan tersebut mungkin mengandung kode berbahaya yang dapat membuka jalan bagi peretas untuk menyusup ke sistem tanpa terdeteksi. Dengan berhati-hati dalam setiap aktivitas digital, Anda dapat mencegah masuknya ancaman yang dapat merusak sistem keamanan data.

6. Membatasi Hak Akses

Pembatasan hak akses menjadi langkah vital dalam melindungi database. Setiap organisasi perlu menentukan siapa saja yang berhak mengakses data agar tidak disalahgunakan oleh pihak yang tidak bertanggung jawab.

Penerapan access control membantu mengatur user dan membatasi tindakan yang bisa dilakukan, seperti siapa yang boleh membaca, menambah, mengubah, atau menghapus data. Beberapa mekanisme yang dapat diterapkan antara lain:

- Menggunakan fitur bawaan database seperti access control (role, privilege).

- Membuat klasifikasi privilege-user untuk melindungi sistem dari serangan intruder.

- Tambahan otorisasi lain meliputi Index Authorization, Resource Authorization, Alteration Authorization, dan Drop Authorization.

Perlu juga menerapkan otorisasi pada berbagai level, seperti:

- Read Authorization: hanya boleh membaca data.

- Insert Authorization: boleh menambah data baru.

- Update Authorization: dapat mengubah data tanpa menghapus.

- Delete Authorization: memiliki izin menghapus data.

Dengan pengaturan hak akses yang jelas, risiko kebocoran data dapat diminimalkan dan aktivitas setiap pengguna dapat lebih mudah diawasi.

7. Memberikan Pelatihan terhadap Sumber Daya Manusia

Pelatihan terhadap Sumber Daya Manusia (SDM) berperan besar dalam menjaga keamanan database. SDM yang memahami sistem dengan baik akan lebih waspada terhadap aktivitas mencurigakan dan mampu menghindari kesalahan yang dapat membuka celah keamanan.

Melalui pelatihan, setiap karyawan dapat mengetahui langkah-langkah pencegahan dan tindakan yang tepat saat menghadapi potensi ancaman. Administrator database juga perlu memiliki kemampuan teknis dan pengetahuan mendalam untuk mengatur sistem dengan aman.

Seiring bertambahnya jumlah host dan user yang memiliki otoritas, organisasi memerlukan lebih banyak SDM yang kompeten dan tersebar di berbagai lini. Dengan tim yang terlatih dan berpengetahuan, keamanan database dapat terjaga dengan lebih baik dan berkelanjutan.

Tutup Celah, Kuatkan Pertahanan Data!

Dari berbagai pembahasan di atas, terlihat jelas bahwa menjaga keamanan database adalah tanggung jawab menyeluruh yang melibatkan sistem, teknologi, dan manusia. Ancaman digital dapat datang kapan saja, baik dari luar maupun dari dalam organisasi. Karena itu, langkah-langkah pencegahan penting dalam menjaga keutuhan dan kerahasiaan data.

Dengan penerapan strategi keamanan yang tepat, Anda turut serta dalam menjaga reputasi serta kepercayaan pengguna. Ingat, satu celah kecil bisa menjadi pintu besar bagi peretas, namun dengan sistem keamanan database yang kuat dan disiplin, ancaman tersebut bisa dicegah sebelum menimbulkan kerugian besar.

FAQ (Frequently Asked Question)

Bagaimana organisasi dapat memastikan isolasi data yang benar ketika satu database digunakan oleh banyak aplikasi dengan tingkat sensitivitas berbeda?

Isolasi data dapat dijaga melalui kombinasi arsitektur schema-based segregation, row-level security (RLS), dan kontrol akses berbasis atribut. Pendekatan ini memungkinkan setiap aplikasi hanya melihat subset data yang relevan tanpa perlu memecah database secara fisik. Selain itu, organisasi bisa menerapkan database proxy yang mengontrol perintah SQL sebelum mencapai database utama, memastikan tidak ada aplikasi yang mampu melakukan query lintas batas sensitivitas tanpa otorisasi eksplisit.

Apa tantangan terbesar dalam menerapkan enkripsi kolom pada tabel dengan traffic transaksional tinggi?

Enkripsi kolom sering menimbulkan latensi karena proses enkripsi–dekripsi berlangsung setiap kali data dibaca atau ditulis. Pada tabel dengan transaksi tinggi, hal ini dapat menurunkan throughput secara signifikan. Tantangan berikutnya adalah manajemen kunci. Jika kunci tidak dikelola dengan aman dan efisien, downtime atau risiko kebocoran meningkat, terutama ketika rotasi kunci harus dilakukan tanpa mengganggu transaksi yang sedang berjalan.

Mengapa implementasi database activity monitoring (DAM) sering kali gagal mendeteksi serangan berbasis insider yang bersifat low-and-slow?

Serangan insider biasanya menyamarkan aktivitas mereka agar terlihat seperti aktivitas operasional biasa, sehingga aturan perilaku pada DAM sering menganggapnya normal. Pola akses yang sedikit namun konsisten ini sulit dibedakan dari pekerjaan harian. Kegagalan lainnya terletak pada kurangnya korelasi antara aktivitas user dengan konteks bisnis. DAM yang tidak memanfaatkan machine learning atau analisis perilaku cenderung melewatkan aktivitas yang tampak kecil namun sebenarnya berbahaya.

Bagaimana database modern menghadapi risiko inference attack pada data sensitif seperti data kesehatan atau finansial?

Database modern menerapkan differential privacy, noise injection, serta teknik query anonymization untuk mencegah pihak yang tidak berhak menyimpulkan informasi sensitif hanya dari pola query agregat. Namun penerapannya membutuhkan perhitungan matang agar tingkat noise tetap menjaga keakuratan data, terutama pada sistem BI yang membutuhkan presisi tinggi.

Bagaimana pendekatan just-in-time access membantu meningkatkan keamanan database pada lingkungan DevOps yang sangat dinamis?

Just-in-time access memberi akses sementara kepada developer atau engineer hanya saat benar-benar dibutuhkan, biasanya dengan persetujuan otomatis berbasis konteks. Setelah tugas selesai, akses tersebut dicabut secara otomatis. Pendekatan ini menghindari masalah umum berupa akun dengan hak berlebih yang jarang digunakan namun berpotensi dieksploitasi, mengurangi permukaan serangan saat pipeline CI/CD berjalan.

Dalam arsitektur distributed database, mengapa sinkronisasi kebijakan keamanan sering menjadi titik lemah yang tidak disadari?

Setiap node dalam distributed database bisa memiliki konfigurasi keamanan sedikit berbeda jika tidak dikelola secara terpusat. Perbedaan kecil seperti izin default atau metode hashing password dapat menjadi celah bagi penyerang. Masalah makin kompleks saat cluster berada pada berbagai zona atau region, sehingga konsistensi kebijakan sering terhambat oleh latensi replikasi atau kesalahan konfigurasi manual.

Mengapa database snapshot dapat menjadi risiko keamanan jika tidak dikontrol secara ketat?

Snapshot biasanya berisi salinan penuh data pada waktu tertentu, termasuk data sensitif yang mungkin sudah dihapus atau disamarkan dalam versi database yang aktif. Jika snapshot tidak dienkripsi atau tidak terinventarisasi, risiko akses ilegal meningkat. Selain itu, banyak tim menggunakan snapshot untuk testing tanpa melakukan masking data terlebih dahulu, membuka peluang data sensitif tersebar ke lingkungan non-produksi yang kurang aman.

Bagaimana cara mengamankan stored procedure yang memiliki akses istimewa agar tidak disalahgunakan melalui SQL injection tingkat lanjut?

Stored procedure perlu dibangun dengan parameterized query secara ketat serta pembatasan hak eksekusi yang hanya diberikan kepada role tertentu. Namun itu saja tidak cukup. Validasi internal di dalam procedure harus memastikan parameter tidak bisa digunakan untuk memanggil procedure atau fungsi lain yang memiliki akses lebih tinggi, sehingga mencegah eskalasi privilege melalui jalur tidak langsung.

Mengapa shadow IT menjadi ancaman tersembunyi bagi keamanan database, terutama pada perusahaan besar?

Tim internal kadang membuat database kecil untuk kebutuhan cepat tanpa mengikuti standar keamanan perusahaan, seperti tidak mengaktifkan enkripsi atau memakai kredensial default. Database “tak terlihat” ini menjadi titik masuk ideal bagi penyerang.

Sekali penyerang masuk, mereka dapat melakukan pivot ke infrastruktur utama dengan memanfaatkan koneksi internal atau API yang terhubung secara tidak terkontrol.

Bagaimana organisasi dapat mendeteksi manipulasi data yang tidak mengubah atribut penting tetapi memodifikasi pola statistik untuk kepentingan fraud?

Manipulasi seperti ini tidak terdeteksi oleh validasi logis biasa karena nilai data masih terlihat “benar”. Solusinya adalah penerapan analisis anomali berbasis statistik yang membandingkan distribusi data saat ini dengan baseline historis. Selain itu, integrasi antara database security dan sistem anti-fraud memungkinkan penilaian perilaku pengguna secara lebih menyeluruh, mengidentifikasi anomali berdasarkan korelasi antar-event, bukan hanya nilai data yang diubah.