HSTS adalah sebuah protokol keamanan yang dirancang untuk melindungi aktivitas Anda saat mengakses sebuah website. Melalui sistem ini, browser akan dipaksa selalu menggunakan koneksi HTTPS sehingga peluang serangan pihak ketiga dapat ditekan.

Sistem ini untuk mempercepat koneksi karena browser tidak lagi mencoba membuka jalur HTTP. Artikel ini akan membahas cara kerjanya, fitur-fitur penting yang dimilikinya, serta manfaat besar yang bisa Anda rasakan dalam dunia digital.

Apa Itu HSTS?

HSTS atau HTTP Strict Transport Security adalah mekanisme keamanan web yang memberikan lapisan perlindungan tambahan pada koneksi internet. Tujuan utamanya memastikan akses ke sebuah situs hanya dapat dilakukan melalui koneksi aman, yaitu HTTPS (Hypertext Transfer Protocol Secure).

Secara sederhana, HSTS memaksa browser untuk selalu menggunakan HTTPS saat bertukar data, sehingga serangan. Dengan mekanisme ini, website menjadi lebih aman karena koneksi HTTP langsung ditolak dan hanya koneksi HTTPS yang diterima.

Teknologi ini juga mencegah praktik SSL stripping maupun pencurian cookie, sebab seluruh lalu lintas dipastikan terenkripsi sebelum data apa pun dikirimkan.

Kegunaan HSTS

Sebelum membahas lebih detail, Anda perlu tahu bahwa HSTS tidak hanya berfungsi menjaga keamanan koneksi, tetapi juga memberikan pengalaman akses yang lebih cepat dan efisien. Berikut beberapa kegunaan utamanya:

1. Memastikan Koneksi Selalu Aman

HSTS memaksa browser untuk selalu menggunakan HTTPS, meskipun Anda mengetik alamat dengan HTTP. Dengan begitu, semua data yang keluar-masuk antara browser dan server akan terenkripsi sepenuhnya.

Salah satu tujuan utama HSTS adalah mencegah serangan MITM. Karena koneksi wajib terenkripsi, penyerang tidak bisa mengubah data selama proses pengiriman.

2. Mengatasi SSL Stripping dan Downgrade Attack

HSTS berperan aktif mencegah upaya penyerang yang ingin menurunkan koneksi HTTPS kembali ke HTTP. Dengan pemaksaan koneksi aman, serangan semacam ini otomatis gagal.

Saat situs menggunakan HSTS, cookie sensitif tidak pernah dikirim lewat koneksi tidak aman. Hal ini mengurangi risiko pencurian atau eksploitasi cookie.

3. Melindungi Data Sensitif

Situs yang menangani informasi penting seperti nama pengguna, kata sandi, atau data kartu kredit sangat terbantu dengan HSTS. Sistem ini menutup celah kebocoran data yang bisa dimanfaatkan pihak tidak bertanggung jawab.

4. Otomatis Dialihkan ke HTTPS

Jika Anda mengunjungi situs berfitur HSTS dengan mengetik alamat HTTP, browser akan langsung mengalihkan koneksi ke HTTPS. Proses otomatis ini mengurangi potensi serangan manipulasi pengalihan.

5. Meningkatkan Keamanan Situs

Dengan menolak semua koneksi HTTP dan hanya menerima HTTPS, HSTS memperkuat keamanan situs. Risiko pelacakan data atau perubahan konten oleh pihak tak sah pun berkurang drastis.

6. Memberikan Peringatan Jika Ada Masalah Keamanan

Jika browser tidak bisa membuat koneksi aman ke situs berfitur HSTS (misalnya karena sertifikat SSL tidak valid) maka pengguna akan langsung mendapat peringatan. Hal ini mencegah potensi risiko keamanan.

7. Mempercepat Akses Situs

Karena tidak perlu lagi melakukan proses pengalihan dari HTTP ke HTTPS, HSTS membuat waktu muat halaman lebih singkat. Efeknya, pengguna merasakan akses yang lebih cepat.

Browser modern memiliki daftar khusus yang disebut HSTS Preload List. Situs yang masuk dalam daftar ini otomatis dibuka melalui HTTPS, bahkan saat pengguna pertama kali mengaksesnya. Fitur ini memberikan lapisan perlindungan tambahan dari serangan pengalihan.

Sistem Kerja HSTS

Agar lebih mudah dipahami, mari kita uraikan bagaimana HSTS (HTTP Strict Transport Security) bekerja dari awal hingga browser benar-benar menerapkan kebijakan keamanan ini.

1. Koneksi Awal dan Pengiriman Header

Saat Anda pertama kali mengunjungi situs yang sudah mengaktifkan HSTS, meskipun Anda mengetik alamat dengan http://, browser tetap akan mengirim permintaan HTTP.

Server kemudian merespons dengan mengarahkan koneksi ke HTTPS menggunakan kode 301 redirect. Bersamaan dengan itu, server juga mengirimkan HTTP header khusus bernama “Strict-Transport-Security” yang berisi kebijakan HSTS untuk situs tersebut.

2. Direktif HSTS Policy

Header “Strict-Transport-Security” biasanya berisi beberapa direktif penting:

- max-age: direktif wajib yang menentukan berapa lama (dalam hitungan detik) browser harus mengingat agar situs hanya bisa diakses melalui HTTPS. Umumnya berkisar antara satu hingga dua tahun.

- includeSubDomains: direktif opsional yang mewajibkan seluruh subdomain juga menggunakan HTTPS.

- preload: direktif opsional yang menandakan situs sudah memenuhi syarat untuk masuk ke HSTS Preload List.

3. Penerapan oleh Browser

Setelah menerima dan memproses header tersebut, browser akan mengingat kebijakan HSTS sesuai dengan nilai max-age. Pada kunjungan berikutnya, browser otomatis memaksa semua koneksi menggunakan HTTPS, bahkan jika Anda mencoba mengetik alamat dengan HTTP.

Mekanisme ini membuat browser langsung membuat permintaan HTTPS tanpa harus melalui jalur HTTP, sehingga dapat mencegah serangan yang biasanya terjadi saat proses pengalihan.

4. HSTS Preload List

Browser modern menyimpan daftar bernama HSTS Preload List. Jika sebuah situs sudah mendaftar dan disetujui masuk daftar ini, browser akan langsung menggunakan HTTPS bahkan pada kunjungan pertama, sebelum menerima header dari server. Hal ini menambah lapisan perlindungan terhadap risiko serangan pada tahap awal koneksi.

Kekurangan HSTS

Meskipun HSTS mampu meningkatkan keamanan sebuah website, ada beberapa kekurangan yang perlu Anda perhatikan. Kekurangan ini biasanya muncul dalam kondisi tertentu, terutama ketika terjadi masalah teknis pada sisi sertifikat atau konfigurasi server. Mari kita bahas satu per satu.

1. Masalah pada Sertifikat SSL

Kekurangan utama HSTS terjadi ketika sertifikat SSL bermasalah, seperti kedaluwarsa, tidak valid, atau tidak sesuai. Karena HSTS memaksa browser untuk selalu menggunakan HTTPS, kondisi ini membuat pengguna sama sekali tidak bisa mengakses website.

2. Website Tidak Dapat Diakses

Ketika browser gagal membangun koneksi HTTPS akibat sertifikat yang bermasalah, HSTS otomatis memblokir akses ke website. Akibatnya, pengguna hanya akan menemukan notifikasi error, misalnya: “Privacy error: your connection is not private”.

3. Dampak pada Pengembangan dan Testing

Dalam proses pengembangan website, HSTS sering menimbulkan kendala. Jika protokol HTTPS belum diatur dengan benar di server, aktivasi HSTS bisa menimbulkan error, misalnya notifikasi “404 page not found” saat pengujian di browser seperti Google Chrome.

4. Perlu Dilakukan Penghapusan

Ketika akses terblokir karena masalah sertifikat, solusi yang harus dilakukan adalah menghapus atau menonaktifkan HSTS dari browser. Langkah ini perlu dilakukan agar website kembali bisa diakses dengan normal.

Cara Menghapus HSTS pada Browser

Kadang, Anda perlu menghapus HSTS dari browser karena masalah pada sertifikat SSL, misalnya kedaluwarsa, tidak valid, atau terjadi ketidaksesuaian. Kondisi ini bisa membuat Anda tidak dapat membuka sebuah website.

Untuk mengatasinya, setiap browser memiliki cara berbeda. Berikut panduannya:

1. Google Chrome

Anda bisa menghapus HSTS di Google Chrome dengan langkah berikut:

- Buka Chrome lalu ketik chrome://net-internals/#hsts di bilah alamat, kemudian tekan Enter.

- Gulir ke bawah sampai Anda menemukan bagian delete domain security policies.

- Masukkan alamat domain tanpa protokol (contoh: digitalsolusi.com, bukan https://digitalsolusi.com), lalu klik tombol delete.

- Untuk memastikan HSTS sudah terhapus, masukkan domain yang sama (tanpa protokol) ke kolom query HSTS/PKP, lalu klik query.

- Jika hasilnya menampilkan not found, berarti HSTS berhasil dihapus dari domain tersebut.

2. Mozilla Firefox

Di Mozilla Firefox, Anda dapat menonaktifkan HSTS dengan cara:

- Tutup semua tab error yang sedang terbuka.

- Buka riwayat browsing dengan menekan Ctrl + Shift + H (Windows) atau Cmd + Shift + H (Mac).

- Cari domain yang ingin Anda hapus dari daftar riwayat.

- Klik kanan domain tersebut, lalu pilih opsi Forget About This Site.

- Terakhir, restart Mozilla Firefox. Setelah dibuka kembali, coba akses kembali website tersebut.

3. Safari

Untuk menghapus HSTS di Safari, ikuti langkah-langkah ini:

- Tutup aplikasi Safari sepenuhnya.

- Hapus file bernama ~/Library/Cookies/HSTS.plist dari direktori Home Anda.

- Buka kembali Safari. Kini HSTS sudah berhasil dinonaktifkan.

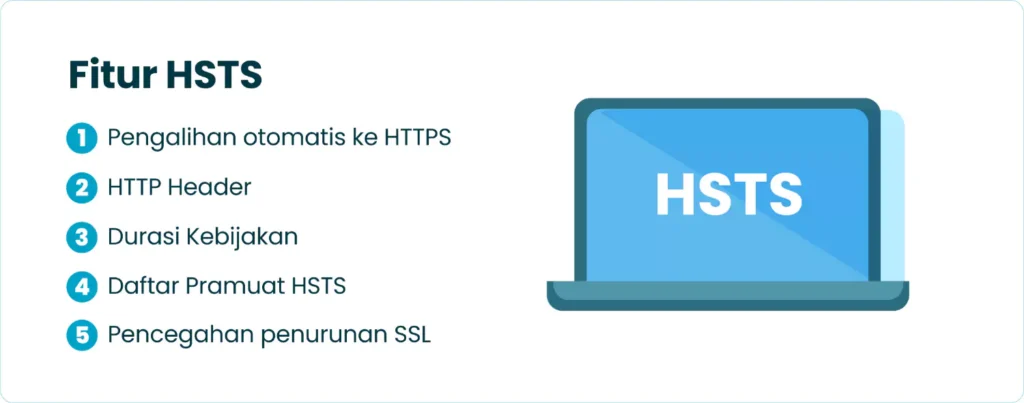

Fitur HSTS

Setiap fitur berperan untuk memastikan koneksi Anda tetap terenkripsi dan terlindungi dari berbagai serangan.

1. Pengalihan Otomatis ke HTTPS

Ketika sebuah website mengaktifkan HSTS, browser Anda akan langsung mengalihkan koneksi ke HTTPS meskipun Anda mengetikkan alamat dengan HTTP. Dengan cara ini, sistem menutup celah terjadinya serangan pengalihan dan memastikan semua komunikasi terenkripsi sejak awal.

2. HTTP Header

Server mengirimkan sebuah HTTP header khusus bernama Strict-Transport-Security kepada browser. Header ini membawa informasi kebijakan yang memaksa browser hanya menggunakan HTTPS saat berkomunikasi dengan situs tersebut.

3. Durasi Kebijakan

Website dapat menetapkan durasi kebijakan tertentu, misalnya satu tahun, agar browser terus mematuhi aturan HSTS. Selama periode ini, yang ditentukan melalui nilai max-age (dalam hitungan detik), browser akan selalu mengingat untuk membuka koneksi menggunakan HTTPS. Biasanya durasi berlaku antara satu hingga dua tahun.

4. Daftar Pramuat HSTS

Browser modern menyimpan daftar bernama HSTS Preload List. Jika sebuah website masuk daftar ini, browser otomatis membuka koneksi dengan HTTPS meskipun pengguna belum pernah mengunjungi situs tersebut.

Fitur ini memberi lapisan perlindungan tambahan terhadap serangan pengalihan. Website dapat menggunakan directive preload untuk masuk ke daftar tersebut.

5. Pencegahan Penurunan SSL

HSTS juga mencegah serangan berupa SSL stripping atau downgrade attack, di mana penyerang mencoba memaksa koneksi aman HTTPS kembali menjadi HTTP.

Dengan aturan yang memaksa browser selalu menggunakan HTTPS, sistem ini membuat upaya serangan hampir mustahil dilakukan, karena seluruh jalur komunikasi sudah terenkripsi sejak awal.

Mengapa Harus Menghapus HSTS?

Anda perlu menghapus atau menonaktifkan HSTS dalam situasi tertentu, terutama ketika masalah pada SSL certificate membuat website tidak bisa diakses. Berikut alasan lengkapnya:

- Masalah pada SSL Certificate: Ketika sertifikat kedaluwarsa, tidak valid, atau tidak sesuai domain, HSTS akan menolak koneksi sehingga website tidak bisa dibuka.

- Website Tidak Bisa Diakses: HSTS memaksa browser hanya menggunakan HTTPS. Jika koneksi aman gagal, browser menampilkan error seperti “Privacy error: your connection is not private”.

- Menghindari Error Koneksi: Dengan menghapus HSTS, Anda bisa melewati aturan ketat HTTPS dan melakukan troubleshooting untuk mengakses website.

- Dampak pada Pengembangan dan Testing: Di lingkungan pengembangan, HSTS sering memunculkan error seperti “404 page not found” jika HTTPS belum dikonfigurasi dengan benar. Menghapusnya membantu kelancaran uji coba.

Pentingnya Memahami HSTS

HSTS memberikan perlindungan ekstra pada koneksi internet dengan memaksa browser hanya menggunakan HTTPS. Sistem ini terbukti mampu mencegah berbagai serangan siber, mulai dari man-in-the-middle attack hingga pencurian data sensitif. Namun, seperti teknologi lain, HSTS juga memiliki kelemahan yang perlu Anda pahami.

Dengan mengetahui cara kerja, fitur, manfaat, hingga kondisi di mana HSTS perlu dihapus, Anda bisa lebih bijak dalam mengelola keamanan website sekaligus menjaga kenyamanan pengguna saat mengaksesnya.

FAQ (Frequently Asked Question)

Bagaimana penerapan HSTS dapat mengurangi risiko serangan SSL stripping dalam jaringan publik?

HSTS memaksa browser hanya menggunakan koneksi HTTPS ketika berkomunikasi dengan server, meskipun pengguna mengetikkan URL tanpa awalan https://. Dengan demikian, upaya penyerang untuk menurunkan koneksi menjadi HTTP biasa melalui SSL stripping akan otomatis ditolak oleh browser. Efektivitasnya sangat terlihat pada jaringan publik seperti Wi-Fi umum, di mana downgrade attack sering terjadi.

Mengapa preload HSTS dianggap sebagai lapisan tambahan yang penting dibandingkan sekadar mengaktifkan header HSTS?

Header HSTS baru akan berlaku setelah browser menerima respons pertama dari server. Jika pengguna pertama kali mengunjungi situs melalui HTTP, koneksi tetap bisa dieksploitasi. Dengan preload HSTS, domain sudah tercatat di daftar internal browser sehingga hanya bisa diakses dengan HTTPS sejak awal. Ini menutup celah pada kunjungan pertama yang rentan.

Apa tantangan terbesar dalam mengimplementasikan HSTS pada domain dengan banyak subdomain?

Jika includeSubDomains diaktifkan, semua subdomain harus mendukung HTTPS penuh. Pada perusahaan besar dengan ratusan subdomain, tidak semuanya mungkin sudah siap menggunakan TLS. Konfigurasi yang tergesa-gesa bisa memutus akses ke layanan penting, sehingga organisasi harus melakukan audit menyeluruh sebelum mengaktifkan kebijakan ini.

Bagaimana HSTS dapat berdampak negatif jika domain kehilangan sertifikat TLS atau salah konfigurasi?

Jika sertifikat TLS kadaluarsa atau salah diatur, pengguna tetap dipaksa untuk mengakses melalui HTTPS oleh HSTS. Hasilnya, situs menjadi sepenuhnya tidak dapat diakses, bahkan untuk sementara. Risiko ini membuat pemilik domain harus disiplin menjaga sertifikat dengan sistem monitoring dan auto-renewal agar tidak menimbulkan downtime.

Mengapa masa berlaku (max-age) HSTS menjadi faktor strategis dalam keamanan maupun fleksibilitas?

Jika max-age terlalu pendek, perlindungan HSTS cepat hilang dan situs rentan pada kunjungan berikutnya. Jika terlalu panjang, organisasi kesulitan jika ingin menonaktifkan HSTS untuk kebutuhan migrasi atau debugging. Oleh karena itu, max-age harus dipilih dengan keseimbangan antara perlindungan jangka panjang dan fleksibilitas operasional.

Bagaimana HSTS berinteraksi dengan Content Security Policy (CSP) dalam praktik keamanan web modern?

HSTS memastikan semua komunikasi berjalan di HTTPS, sedangkan CSP mengontrol sumber daya eksternal yang boleh dimuat. Keduanya saling melengkapi: HSTS mencegah downgrade attack, sementara CSP mencegah serangan XSS atau injection melalui konten eksternal. Kombinasi ini memperkuat defense in depth dalam arsitektur keamanan web.

Apa implikasi HSTS terhadap aplikasi internal yang menggunakan domain non-publik atau sertifikat self-signed?

Jika HSTS diaktifkan dengan includeSubDomains pada domain utama, aplikasi internal dengan TLS self-signed bisa terblokir sepenuhnya. Browser tidak mengizinkan bypass peringatan keamanan karena kebijakan HSTS bersifat keras. Hal ini sering membuat tim IT harus berhati-hati dalam membedakan domain publik dan internal sebelum mengaktifkan HSTS.

Mengapa beberapa organisasi enggan langsung mengirim domain mereka ke daftar HSTS preload?

Begitu domain masuk daftar preload, tidak ada jalan mudah untuk membatalkannya, karena daftar ini ditanamkan di browser besar. Jika ada kesalahan konfigurasi atau subdomain yang tidak mendukung HTTPS, akses bisa terganggu dalam skala global. Itulah sebabnya organisasi biasanya melakukan uji coba bertahap sebelum mengajukan preload ke Chrome, Firefox, atau Safari.

Bagaimana HSTS memengaruhi serangan man-in-the-middle yang memanfaatkan sertifikat palsu atau CA tidak sah?

HSTS sendiri tidak bisa mencegah pemalsuan sertifikat jika CA yang tidak sah dipercaya oleh browser. Namun, dengan memaksa HTTPS dan melarang downgrade ke HTTP, HSTS setidaknya menutup jalur serangan yang lebih sederhana. Untuk mitigasi penuh, HSTS sering dikombinasikan dengan mekanisme tambahan seperti Certificate Transparency atau pinning.

Apa pelajaran operasional dari insiden besar yang melibatkan kesalahan konfigurasi HSTS pada layanan skala global?

Beberapa perusahaan besar pernah mengalami downtime karena mengaktifkan HSTS global sebelum semua subdomain siap. Insiden ini menunjukkan bahwa HSTS, meskipun sederhana, membawa konsekuensi luas. Pelajaran utamanya adalah perlunya audit menyeluruh, deployment bertahap, dan strategi rollback sebelum mengunci domain sepenuhnya dengan HSTS.