Banyak organisasi kini menyadari bahwa Zero Trust adalah pendekatan penting untuk menjaga keamanan network di era serangan digital yang semakin canggih. Anda mungkin mengira sistem tradisional masih cukup kuat, tetapi model ini justru menantang asumsi tersebut.

Konsep ini menuntut setiap akses, identitas, dan perangkat melewati proses verifikasi ketat, meskipun berada dalam firewall internal. Namun, sebelum menerapkannya, perlu memahaminya terlebih dahulu. Artikel ini akan membantu Anda membahas prinsip dan langkah penerapannya secara jelas dan praktis.

Apa itu Zero Trust?

Pendekatan keamanan siber modern mengenal Zero Trust sebagai model yang menolak asumsi kepercayaan bawaan dalam sebuah network. Konsep ini menegaskan bahwa organisasi tidak boleh mempercayai entitas apa pun secara otomatis, baik pengguna, aplikasi, layanan, maupun perangkat, meskipun berada dalam perimeter internal.

Prinsip utama Zero Trust merangkum filosofi “never trust, always verify”. Setiap permintaan akses harus melewati proses autentikasi ketat dan otorisasi eksplisit. Sistem kemudian memandang seluruh akses sebagai potensi ancaman.

Dengan demikian, organisasi menerapkan verifikasi berkelanjutan, micro-segmentation, prinsip hak akses minimum, serta pemantauan aktivitas yang ketat. Jadi, hanya entitas sah yang dapat mengakses data dan aset penting.

Mengapa Zero Trust Penting?

Model tradisional yang hanya mengandalkan perimeter tidak lagi cukup, sehingga Anda perlu memahami alasan mengapa pendekatan Zero Trust menjadi semakin relevan dan strategis. Alasan mengapa penerapannya penting:

1. Serangan Siber Semakin Kompleks

Ancaman digital berkembang cepat dan semakin terstruktur. Peretas kini menggunakan teknik canggih seperti multi-stage attack untuk menembus sistem secara bertahap. Ketika mereka berhasil melewati perimeter, mereka dapat melakukan lateral movement dan mengakses data sensitif tanpa hambatan.

Pendekatan Zero Trust menerapkan prinsip never trust, always verify dengan autentikasi berlapis, otorisasi ketat, serta pemantauan berkelanjutan. Dengan cara ini, organisasi dapat membatasi dampak serangan, termasuk potensi ransomware, karena setiap akses harus melalui verifikasi terus-menerus.

2. Peningkatan Akses Jarak Jauh

Transformasi digital dan tren kerja jarak jauh atau remote work memperluas permukaan serangan organisasi. Akses ke aplikasi dan data kini berasal dari berbagai lokasi dan perangkat, termasuk lingkungan yang tidak terjamin. Integrasi layanan cloud membuat batas keamanan tradisional semakin kabur.

Dengan menerapkan Zero Trust, organisasi dapat memverifikasi setiap pengguna dan perangkat tanpa memandang lokasi fisiknya. Mekanisme seperti multi-factor authentication menjaga akses tetap aman sambil mempertahankan produktivitas kerja.

3. Regulasi dan Kepatuhan

Berbagai regulasi seperti GDPR dan HIPAA menuntut perusahaan melindungi data pribadi dan data sensitif dengan ketat. Pendekatan Zero Trust membantu memenuhi persyaratan tersebut melalui kebijakan kontrol akses yang kuat, pemantauan aktif, dan pencegahan kebocoran data.

Sistem pencatatan aktivitas atau logging juga akan memudahkan proses audit, sehingga organisasi dapat membuktikan kepatuhan terhadap standar keamanan dan hukum yang berlaku.

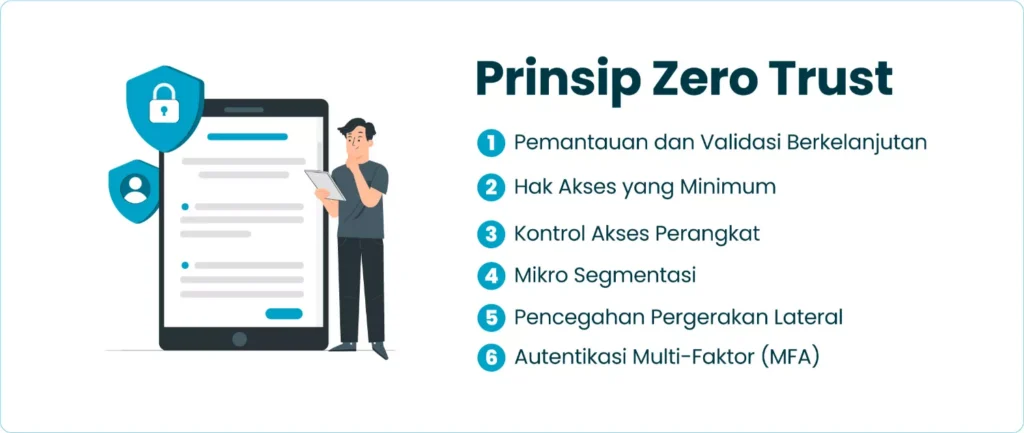

Prinsip Zero Trust

Sebelum menerapkannya, perlu memahami dasar yang membentuk pendekatan keamanan ini. Setiap prinsip saling mendukung untuk memastikan jaringan tetap terlindungi secara menyeluruh.

1. Pemantauan dan Validasi Berkelanjutan

Pendekatan ini menegaskan bahwa setiap pengguna dan perangkat berpotensi membawa ancaman, sehingga sistem harus terus memantau dan memvalidasi aktivitasnya. Proses verifikasi tidak berhenti saat login, tetapi berlangsung sepanjang sesi agar aktivitas mencurigakan dapat terdeteksi dengan cepat.

Jika sistem menemukan anomali, akses dapat dicabut segera. Melalui pemantauan berkelanjutan dengan visibility & analytics, organisasi dapat menganalisis pola aktivitas dan merespons ancaman siber lebih efektif.

2. Hak Akses yang Minimum

Prinsip least privilege access memastikan pengguna hanya menerima izin sesuai kebutuhan tugasnya. Organisasi mengatur perizinan dengan ketat agar akses tidak berlebihan. Misalnya, staf keuangan tidak perlu melihat data pengembangan perangkat lunak, sehingga risiko penyalahgunaan atau kebocoran informasi dapat menurun.

3. Kontrol Akses Perangkat

Sistem tidak hanya memeriksa identitas pengguna, tetapi juga perangkat yang terhubung ke jaringan. Setiap perangkat harus terotorisasi, tervalidasi, dan memenuhi standar keamanan. Pendekatan ini membantu mencegah ancaman dari perangkat yang tidak aman, termasuk risiko infeksi malware. Organisasi dapat mengendalikan jumlah perangkat yang terhubung.

4. Mikro Segmentasi

Melalui micro-segmentation, organisasi membagi jaringan menjadi zona kecil agar akses tetap terkontrol. Setiap zona berdiri secara terisolasi untuk mencegah pelaku ancaman bergerak bebas. Jika satu area mengalami pelanggaran, area lain tetap aman karena tidak saling terhubung langsung.

5. Pencegahan Pergerakan Lateral

Pendekatan ini berfokus pada upaya menghentikan penyerang yang sudah berhasil masuk agar tidak berpindah ke bagian jaringan lain. Akses yang tersegmentasi dan selalu diperbarui membuat pelaku ancaman kesulitan menjelajah ke microsegment berbeda. Jika sistem mendeteksi ancaman, perangkat atau akun dapat dikarantina dan diputus dari jaringan.

6. Autentikasi Multi-Faktor (MFA)

Multi-factor authentication (MFA) mengharuskan pengguna membuktikan identitasnya melalui dua atau lebih metode verifikasi. Proses ini dapat melibatkan kata sandi, perangkat fisik, atau biometrik.

Organisasi biasanya menerapkan MFA pada aplikasi berbasis cloud maupun sistem internal untuk memastikan hanya individu sah yang dapat mengakses aset penting. Pendekatan ini memperkuat perlindungan identitas sekaligus mengurangi risiko penyusupan.

Langkah-Langkah Menerapkan Zero Trust

Pendekatan keamanan ini membutuhkan proses bertahap agar organisasi dapat memperkuat perlindungan digitalnya secara konsisten dan terukur. Anda perlu memahami setiap langkah agar implementasinya berjalan efektif.

1. Identifikasi dan Klasifikasikan Aset Digital

Organisasi harus mulai dengan mengidentifikasi seluruh aset yang memerlukan perlindungan. Langkah ini membantu Anda memahami apa saja yang harus diamankan dan bagaimana aset tersebut digunakan dalam operasional sehari-hari. Setelah itu, klasifikasikan aset berdasarkan tingkat sensitivitas dan kepentingannya.

Proses identifikasi mencakup:

- Data Sensitif: Anda perlu menemukan data pelanggan, catatan keuangan, rahasia dagang, atau informasi kesehatan karena pelaku serangan siber sering menargetkannya. Data ini harus mendapat prioritas tertinggi dalam perlindungan.

- Sistem Penting: Kenali sistem operasional bisnis, seperti aplikasi inti, database, dan server. Gangguan pada sistem ini dapat menghentikan proses bisnis dan menimbulkan kerugian besar.

- Perangkat dan Pengguna: Catat semua pihak yang berinteraksi dengan aset digital, termasuk karyawan, perangkat IoT, dan mitra. Informasi ini membantu memahami pola akses dan potensi risikonya.

2. Lakukan Evaluasi Risiko

Setelah aset terpetakan, lakukan evaluasi risiko untuk memahami ancaman yang mungkin muncul. Langkah ini membantu organisasi menentukan prioritas keamanan dan strategi mitigasi yang diperlukan.

Evaluasi risiko mencakup:

- Kerentanan Sistem: Identifikasi konfigurasi yang salah, perangkat lunak tidak diperbarui, atau perangkat tanpa perlindungan. Kerentanan tersebut dapat menjadi celah masuk bagi pihak berbahaya.

- Peluang Eksploitasi: Analisis bagaimana pelaku ancaman dapat memanfaatkan kelemahan tersebut, misalnya melalui serangan phishing atau akses ilegal.

- Dampak Potensial: Tinjau konsekuensi yang mungkin terjadi, seperti kebocoran data pelanggan, serangan ransomware, atau gangguan operasional yang memengaruhi layanan.

Hasil evaluasi ini memungkinkan organisasi mengambil tindakan pencegahan secara tepat, terutama pada area yang memiliki risiko tertinggi.

3. Bangun Kebijakan Akses Berbasis Identitas

Penerapan Zero Trust menekankan bahwa setiap akses harus diverifikasi, terlepas dari lokasi pengguna atau perangkatnya. Karena itu, organisasi perlu membangun kebijakan akses yang jelas dan terukur.

Beberapa langkah penting meliputi:

- Kebijakan Akses Minimum (Least Privilege): Berikan akses hanya sesuai kebutuhan tugas. Misalnya, staf keuangan tidak perlu melihat data pengembangan aplikasi. Kebijakan ini mengurangi risiko penyalahgunaan akses.

- Implementasi Multi-Factor Authentication(MFA): Terapkan autentikasi berlapis, seperti biometrik, kata sandi, atau perangkat fisik. MFA memastikan setiap akses ke aplikasi, termasuk di cloud, melalui verifikasi yang lebih kuat.

- Manajemen Identitas dan Akses (IAM): Gunakan sistem IAM untuk mengelola, memverifikasi, dan memantau identitas pengguna secara terpusat. Pendekatan ini membantu organisasi mengontrol akses ke sumber daya sensitif dengan lebih efektif.

4. Segmentasi Jaringan Secara Mikro

Organisasi dapat meningkatkan keamanan dengan menerapkan mikro-segmentasi untuk membatasi akses ke sumber daya jaringan. Langkah ini membagi perimeter keamanan menjadi zona-zona kecil (micro-segmentation) sehingga setiap bagian jaringan memiliki akses yang terpisah.

Jika pelanggaran terjadi pada satu zona, zona lain tetap aman karena terisolasi. Pemisahan ini juga membuat malware sulit bergerak secara lateral. Teknologi SDN (Software-Defined Networking) membantu mengelola segmentasi secara dinamis tanpa perubahan fisik pada infrastruktur.

Organisasi perlu menetapkan aturan berbasis kebijakan agar komunikasi antar segmen tetap terkendali dan memantau aktivitas di dalamnya untuk mendeteksi perilaku mencurigakan.

5. Perkuat Keamanan Endpoint

Organisasi harus memperkuat keamanan perangkat endpoint, terutama pada lingkungan kerja jarak jauh atau hybrid. Solusi EDR (Endpoint Detection and Response) memantau perangkat secara real-time, mendeteksi ancaman, dan merespons sebelum menyebar ke jaringan.

Pembaruan otomatis memastikan perangkat selalu menjalankan perangkat lunak terbaru, termasuk patch keamanan penting. Untuk perangkat BYOD (Bring Your Own Device), solusi MDM (Mobile Device Management) membantu memisahkan data pribadi dan organisasi serta menjaga standar keamanan konsisten di semua perangkat.

6. Implementasi Pemantauan Berbasis AI

Organisasi dapat meningkatkan visibilitas keamanan dengan menerapkan pemantauan berbasis AI. Teknologi ini menganalisis pola aktivitas normal, seperti login atau akses data, lalu menandai penyimpangan sebagai anomali.

Sistem AI juga mampu merespons ancaman secara otomatis, misalnya memblokir koneksi mencurigakan atau mengirim peringatan kepada tim keamanan. Dengan dashboard terpadu, tim dapat melihat kondisi jaringan secara menyeluruh, memonitor ancaman, dan mengevaluasi tren keamanan dengan lebih efisien.

7. Uji dan Perbarui Secara Berkala

Organisasi perlu menguji dan memperbarui sistem keamanan secara rutin agar tetap relevan menghadapi ancaman baru. Uji penetrasi membantu mensimulasikan serangan siber dan mengungkap celah yang harus segera diperbaiki. Audit kebijakan memastikan aturan keamanan tetap sesuai kebutuhan operasional dan perkembangan teknologi.

Pelatihan karyawan juga berperan penting, terutama terkait ancaman seperti phishing dan rekayasa sosial. Dengan pembaruan berkelanjutan, penerapan Zero Trust dapat terus beradaptasi terhadap dinamika ancaman digital.

Tantangan dalam Implementasi Zero Trust

Organisasi perlu memahami bahwa setiap langkah menuju pendekatan keamanan ini membawa konsekuensi yang perlu dikelola dengan tepat.

1. Biaya Implementasi

Organisasi harus menyiapkan investasi besar ketika mulai membangun kerangka Zero Trust. Mereka perlu mengalokasikan anggaran untuk perangkat keras dan perangkat lunak, seperti sistem manajemen identitas, solusi Multi-Factor Authentication (MFA), hingga alat pemantauan berbasis AI.

Selain itu, tim keamanan membutuhkan pelatihan tambahan, bahkan perekrutan tenaga ahli baru untuk merancang dan mengelolanya. Meski biaya awal cukup tinggi, investasi ini biasanya memberikan penghematan jangka panjang karena mampu menekan risiko serangan siber yang berpotensi lebih mahal.

2. Kompleksitas Infrastruktur

Banyak organisasi menghadapi tantangan teknis ketika harus menyatukan kontrol akses berbasis Zero Trust, terutama jika mereka masih menggunakan sistem legacy atau infrastruktur yang beragam. Tim TI perlu bekerja keras untuk memastikan semua perangkat, aplikasi, dan platform berjalan konsisten dalam satu kerangka keamanan.

Pendekatan bertahap menjadi strategi yang lebih realistis, dimulai dari area kecil sebelum diperluas. Selain itu, penggunaan perangkat lunak yang mampu mendukung interoperabilitas turut membantu proses integrasi menjadi lebih mulus.

3. Perubahan Budaya

Penerapan Zero Trust juga menuntut perubahan perilaku dan pola kerja di dalam organisasi. Karyawan dan mitra bisnis harus terbiasa dengan proses autentikasi yang lebih ketat serta akses yang lebih terkontrol. Dalam beberapa kasus, prosedur seperti MFA dapat terasa menghambat produktivitas.

Karena itu, organisasi perlu memberikan edukasi dan pelatihan yang jelas mengenai manfaat keamanan yang diperoleh. Menggunakan teknologi biometrik atau aplikasi autentikasi ponsel dapat membantu menciptakan pengalaman yang lebih praktis, sehingga pengguna lebih mudah menerima perubahan tersebut.

Saatnya Beralih ke Keamanan yang Lebih Proaktif

Anda kini memahami bahwa pendekatan ini dapat mendorong pengelolaan akses, perangkat, dan data secara lebih terukur. Prinsip-prinsip yang dimiliki membantu organisasi menghadapi ancaman digital yang terus berkembang.

Meskipun implementasinya menuntut biaya, penyesuaian infrastruktur, dan perubahan budaya kerja, hasilnya mampu memperkuat ketahanan sistem jangka panjang. Dengan perencanaan bertahap, edukasi internal, dan dukungan teknologi yang tepat, Anda dapat membangun lingkungan digital yang lebih aman, adaptif, dan siap menghadapi tantangan masa depan.

FAQ (Frequently Asked Question)

Mengapa Zero Trust sering gagal diterapkan secara efektif meskipun organisasi sudah mengadopsi teknologi pendukungnya?

Zero Trust sering gagal bukan karena teknologinya, tetapi karena organisasi masih membawa pola pikir perimeter-based security ke dalam implementasinya. Banyak perusahaan hanya menambahkan MFA atau ZTNA tanpa mengubah desain akses, segmentasi, dan proses verifikasi berkelanjutan. Akibatnya, Zero Trust hanya menjadi lapisan tambahan, bukan paradigma keamanan yang benar-benar mengubah cara sistem mempercayai user, device, dan workload.

Bagaimana Zero Trust mengubah cara organisasi memandang identitas sebagai perimeter keamanan utama?

Dalam Zero Trust, identitas menggantikan jaringan sebagai perimeter utama, sehingga setiap akses divalidasi berdasarkan siapa pengguna, perangkat apa yang digunakan, dan dalam konteks apa akses dilakukan. Identitas tidak lagi dianggap statis, tetapi dievaluasi secara dinamis menggunakan sinyal seperti lokasi, posture perangkat, dan perilaku akses. Pendekatan ini membuat akses lebih granular dan adaptif terhadap risiko nyata.

Mengapa Zero Trust menuntut perubahan besar pada desain arsitektur aplikasi, bukan hanya kebijakan keamanan?

Zero Trust mendorong aplikasi untuk dirancang dengan asumsi bahwa jaringan selalu tidak tepercaya. Ini memaksa pemisahan layanan, autentikasi antar service, dan pengurangan implicit trust antar komponen. Tanpa perubahan arsitektur, Zero Trust hanya menjadi kebijakan di atas sistem lama yang tetap memiliki jalur akses luas dan sulit dikontrol.

Bagaimana Zero Trust menangani ancaman insider yang memiliki kredensial sah dan akses rutin ke sistem?

Zero Trust tidak mengasumsikan bahwa kredensial sah berarti aman, sehingga setiap permintaan tetap diverifikasi dan dibatasi berdasarkan konteks. Aktivitas insider dipantau menggunakan analisis perilaku untuk mendeteksi pola akses yang menyimpang dari kebiasaan normal. Dengan kontrol akses minimum dan validasi berkelanjutan, dampak penyalahgunaan akses dapat dibatasi meskipun pelaku adalah user internal.

Mengapa segmentasi mikro (microsegmentation) menjadi fondasi teknis paling penting dalam Zero Trust?

Microsegmentation membatasi komunikasi antar workload secara ketat sehingga kompromi satu komponen tidak otomatis membuka akses ke sistem lain. Tanpa segmentasi ini, Zero Trust hanya berlaku di gerbang masuk tetapi gagal mencegah pergerakan lateral di dalam sistem. Dengan microsegmentation, setiap koneksi harus dibuktikan aman, bukan diasumsikan sah.

Bagaimana Zero Trust beradaptasi di lingkungan cloud dan SaaS yang tidak memiliki kontrol jaringan tradisional?

Di cloud dan SaaS, Zero Trust diterapkan melalui kontrol identitas, API security, dan kebijakan akses berbasis konteks, bukan firewall tradisional. Token, role, dan permission menjadi titik kontrol utama. Pendekatan ini lebih relevan karena ancaman di cloud sering berasal dari penyalahgunaan identitas dan konfigurasi, bukan serangan jaringan langsung.

Mengapa penerapan Zero Trust tanpa visibilitas aset dan alur data justru meningkatkan risiko operasional?

Tanpa visibilitas yang baik, organisasi berisiko menerapkan kebijakan Zero Trust yang terlalu ketat atau salah sasaran, sehingga mengganggu operasional. Zero Trust membutuhkan pemahaman jelas tentang siapa mengakses apa, dari mana, dan untuk tujuan apa. Tanpa peta aset dan alur data yang akurat, kebijakan yang dibuat cenderung spekulatif dan tidak efektif.

Bagaimana Zero Trust mengubah pendekatan keamanan pada endpoint yang bersifat mobile dan remote?

Zero Trust menghilangkan asumsi bahwa endpoint aman hanya karena berada di jaringan internal. Setiap endpoint dievaluasi berdasarkan posture keamanan seperti patch level, status EDR, dan konfigurasi sistem. Dengan pendekatan ini, perangkat remote diperlakukan setara dengan perangkat internal, mengurangi risiko kompromi akibat kerja jarak jauh.

Mengapa Zero Trust menuntut integrasi erat antara keamanan, IT operation, dan bisnis?

Zero Trust memengaruhi cara user bekerja, mengakses aplikasi, dan menjalankan proses bisnis. Tanpa kolaborasi lintas tim, kebijakan keamanan dapat menghambat produktivitas atau menciptakan workaround berbahaya. Integrasi ini memastikan bahwa keamanan mendukung alur bisnis, bukan menjadi penghalang yang akhirnya diabaikan pengguna.

Mengapa Zero Trust harus dipahami sebagai perjalanan berkelanjutan, bukan target implementasi sekali selesai?

Ancaman, teknologi, dan pola kerja terus berubah, sehingga asumsi risiko juga ikut berubah. Zero Trust harus dievaluasi dan disesuaikan secara berkala berdasarkan data akses, insiden, dan perubahan sistem. Organisasi yang menganggap Zero Trust sebagai proyek satu kali biasanya berhenti di tahap awal dan kehilangan manfaat utamanya sebagai strategi keamanan adaptif jangka panjang.