Replay attack adalah salah satu ancaman siber yang sering luput dari perhatian, namun dampaknya bisa sangat merugikan. Anda mungkin tidak sadar, tapi data yang pernah Anda kirim bisa digunakan kembali oleh pihak tak bertanggung jawab. Teknik ini bukan sekadar mencuri informasi, tapi bisa membuka celah untuk akses ilegal ke sistem.

Dalam artikel ini, Anda akan menemukan bagaimana serangan ini bekerja, mengapa bisa sangat berbahaya, dan strategi apa saja yang bisa dilakukan untuk mencegahnya. Waspadai jebakan yang tampak seperti komunikasi biasa! Baca selengkapnya agar terhindar dari serangan tersembunyi yang bernama replay attack.

Apa itu Replay Attack?

Replay attack, atau serangan pengulangan, adalah jenis serangan siber di mana penyerang merekam dan memutar ulang transmisi data yang sebelumnya sah. Dalam serangan ini, pelaku kejahatan siber menyadap komunikasi jaringan yang seharusnya aman, lalu mencegat dan mengirim ulang data tersebut secara curang untuk mengelabui sistem.

Penyerang biasanya menyamar sebagai pengirim sah dengan mengirim ulang data yang pernah dikirim sebelumnya. Sistem korban pun tertipu dan mengira transaksi tersebut valid. Dengan begitu, penyerang dapat memperoleh akses tidak sah atau menggandakan transaksi tertentu.

Berbeda dengan serangan phishing yang menipu pengguna, atau session hijacking yang merebut sesi aktif, replay attack hanya mengulang pesan tanpa perlu memecahkan enkripsi. Inilah yang membuatnya berbahaya, karena terlihat sederhana, namun dampaknya bisa sangat merugikan.

Cara Kerja Replay Attack

Sebelum menyerang, pelaku biasanya tidak langsung bertindak sembarangan. Mereka mengikuti langkah-langkah sistematis untuk menyusup ke dalam sistem target. Berikut adalah cara kerja replay attack secara lengkap:

1. Perekaman Data

Langkah pertama yang dilakukan pelaku adalah mencegat dan merekam data yang sedang dikirim melalui jaringan. Data ini bisa berupa permintaan transaksi, kredensial login, hingga authentication token.

Mereka biasanya menggunakan teknik network sniffing atau menyusupkan malware ke dalam sistem korban. Malware ini bekerja secara diam-diam, tanpa disadari oleh pengguna, dan merekam semua lalu lintas data yang dianggap penting.

2. Identifikasi Data yang Tepat

Setelah berhasil menangkap data, pelaku akan memilah dan mengidentifikasi informasi yang bernilai tinggi atau bersifat sensitif. Misalnya seperti kredensial pengguna, authentication token, atau data transaksi keuangan.

Data ini disimpan dalam bentuk aslinya, tanpa perlu dipahami secara mendalam. Tujuannya adalah untuk digunakan kembali tanpa harus memecahkan atau membongkar isi pesan.

3. Pemutaran Ulang Data

Setelah menemukan data yang tepat, pelaku mulai mengirim ulang data tersebut ke sistem target. Mereka mengirimkan data yang sama persis, sehingga sistem bisa terkecoh dan menganggap permintaan itu sebagai sesuatu yang sah.

Yang membuat serangan ini berbahaya adalah pelaku tidak perlu memahami isi pesan, cukup dengan memutar ulang data. Aksi ini bisa dilakukan secara pasif, hanya untuk melihat dampaknya, atau aktif, jika pelaku ingin memanipulasi atau memicu respons tertentu dari sistem.

4. Tujuan Kejahatan

Ketika sistem menerima dan memproses data seolah-olah itu permintaan baru yang valid, pelaku bisa mendapatkan akses ilegal atau mencapai tujuan spesifik. Dalam dunia keuangan, ini bisa berarti sistem mentransfer sejumlah uang ke rekening pelaku.

Tujuan dari serangan ini beragam, mulai dari mencuri informasi pribadi, mengambil alih akun pengguna, hingga menggandakan transaksi penting. Dengan memanfaatkan data yang direkam, pelaku bisa mendapatkan keuntungan tanpa harus membobol sistem secara langsung.

Dampak Replay Attack

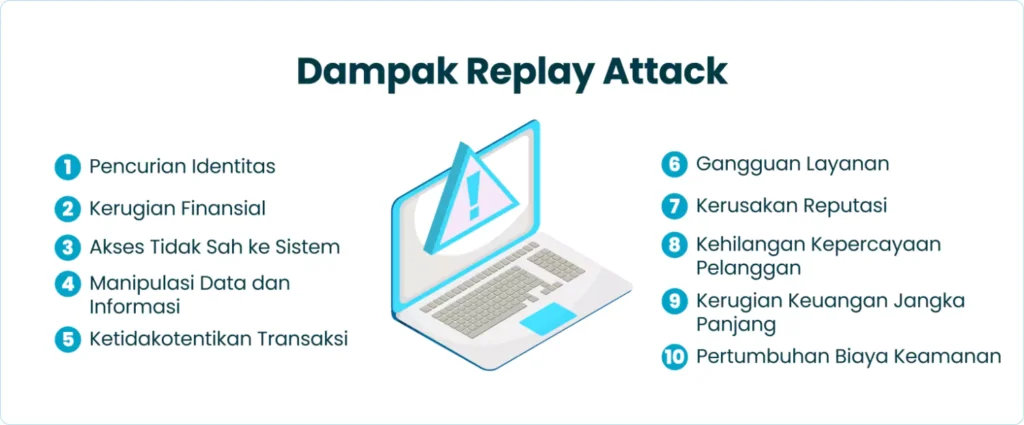

Serangan replay attack tidak hanya mengganggu sistem, tetapi juga dapat menghancurkan kepercayaan dan kestabilan sebuah organisasi. Berikut ini adalah sejumlah dampak serius yang dapat ditimbulkan oleh replay attack:

1. Pencurian Identitas

Penyerang dapat mencuri identitas pengguna dengan memanfaatkan data autentikasi seperti username dan password yang telah direkam. Setelah berhasil mengakses akun korban, pelaku bisa menyalahgunakan informasi pribadi dan merusak reputasi korban.

2. Kerugian Finansial

Jika serangan ini terjadi dalam konteks transaksi keuangan, seperti pembayaran atau transfer dana, pelaku bisa menggandakan transaksi dan mencuri dana secara diam-diam. Dalam dunia kripto, serangan ini memungkinkan satu transaksi terjadi dua kali tanpa disadari oleh pengguna.

3. Akses Tidak Sah ke Sistem

Dengan merekam dan mengulang data autentikasi atau otorisasi, penyerang bisa masuk ke sistem atau layanan yang seharusnya dilindungi. Hal ini membuka peluang bagi mereka untuk mencuri data, merusak sistem, atau memanipulasi informasi penting.

4. Manipulasi Data dan Informasi

Serangan ini memungkinkan pelaku menyisipkan kembali data palsu atau lama ke dalam sistem. Akibatnya, integritas data rusak dan informasi dalam sistem menjadi tidak konsisten atau tidak akurat.

5. Ketidakotentikan Transaksi

Dalam transaksi bisnis seperti pemesanan atau perjanjian, replay attack dapat membuat transaksi terlihat sah padahal bukan berasal dari pihak yang berwenang. Hal ini menimbulkan kebingungan dan potensi sengketa.

6. Gangguan Layanan

Serangan ini juga bisa memicu sistem melakukan aksi yang tidak diinginkan, sehingga layanan menjadi terganggu atau lumpuh. Ketika sistem menerima data palsu, operasional bisa terhenti.

7. Kerusakan Reputasi

Jika serangan berhasil dan data sensitif bocor, reputasi organisasi bisa rusak. Pelanggan, mitra bisnis, dan publik akan meragukan kemampuan perusahaan dalam menjaga keamanan.

8. Kehilangan Kepercayaan Pelanggan

Pelanggan bisa kehilangan kepercayaan jika data mereka disalahgunakan akibat serangan ini. Mereka mungkin memilih berhenti menggunakan layanan dan berpindah ke kompetitor yang lebih dipercaya.

9. Kerugian Keuangan Jangka Panjang

Dampak finansial tidak hanya terasa saat itu juga, tetapi juga dalam jangka panjang. Perusahaan bisa menghadapi biaya pemulihan, tuntutan hukum, dan penurunan nilai bisnis akibat reputasi yang buruk.

10. Pertumbuhan Biaya Keamanan

Serangan yang berhasil biasanya memaksa perusahaan meningkatkan investasi dalam keamanan siber. Mulai dari pembaruan sistem, pelatihan karyawan, hingga penerapan teknologi keamanan yang lebih canggih, semuanya membutuhkan biaya tambahan yang tidak sedikit.

Cara Mendeteksi Replay Attack

Untuk mendeteksi replay attack, Anda perlu melakukan pendekatan yang sistematis dan menyeluruh. Serangan ini sering menyamar sebagai aktivitas biasa. Berikut adalah beberapa metode efektif yang bisa digunakan:

1. Analisis Pola Trafik

Anda bisa mengidentifikasi replay attack dengan mengamati pola trafik jaringan. Jika terjadi lonjakan volume data atau aktivitas mencurigakan yang tidak sesuai dengan kebiasaan, itu bisa menjadi tanda adanya serangan.

2. Penggunaan Timestamps

Menambahkan timestamp pada setiap transmisi data membantu memverifikasi apakah waktu pengiriman sesuai dengan waktu yang seharusnya. Perbedaan waktu yang mencolok bisa menjadi indikasi adanya penyalahgunaan data yang telah dikirim sebelumnya.

3. Penggunaan Nonce (Number Used Once)

Gunakan nonce, yaitu angka unik yang hanya boleh dipakai satu kali, pada setiap transaksi. Sistem akan memeriksa apakah nonce tersebut sudah pernah digunakan. Jika ditemukan nonce yang sama, besar kemungkinan itu bagian dari serangan ulang.

4. Analisis Perilaku Pengguna

Dengan memantau perilaku pengguna, terutama saat proses autentikasi, Anda bisa mendeteksi pola aktivitas yang tidak biasa. Tindakan mencurigakan yang menyimpang dari kebiasaan pengguna bisa mengarah pada upaya replay attack.

5. Pemantauan Log

Pantau log sistem secara aktif. Perhatikan entri log yang menunjukkan penggunaan ulang data atau aktivitas tidak konsisten. Alat seperti ELK Stack atau Splunk dapat membantu memvisualisasikan pola mencurigakan.

6. Analisis Fingerprint

Lakukan analisis fingerprint atau sidik jari digital dari setiap transmisi data. Setiap data memiliki ciri khas unik, dan perubahan kecil pada sidik jari ini bisa mengindikasikan manipulasi atau pengulangan data yang tidak sah.

7. Analisis Kecepatan dan Frekuensi

Perhatikan kecepatan dan frekuensi pengiriman data. Jika terjadi pengiriman yang terlalu cepat, terlalu sering, atau tidak sesuai dengan pola normal, bisa jadi itu merupakan indikasi serangan ulang.

8. Identifikasi Pola Data yang Diketahui

Sistem keamanan bisa dilatih untuk mengenali pola data tertentu yang sering digunakan dalam serangan. Jika pola data ini muncul kembali, sistem bisa mendeteksinya lebih awal dan mengambil tindakan.

9. Penerapan Machine Learning

Gunakan machine learning untuk mengenali perilaku yang tidak biasa berdasarkan data historis. Model ini dapat mendeteksi ketidaksesuaian pola dan memberi sinyal awal sebelum serangan terjadi.

10. Pemantauan Tanda-tanda Anomali

Aktifkan sistem untuk mendeteksi anomali dalam jaringan atau data. Perubahan tiba-tiba atau aktivitas tak biasa bisa segera dilaporkan untuk mencegah potensi ancaman.

11. Analisis Keaslian dan Integritas Data

Pastikan data yang diterima belum mengalami perubahan dan benar-benar berasal dari sumber yang sah. Sistem harus bisa mengenali perubahan data sekecil apa pun sebagai sinyal potensi serangan.

12. Pemantauan Aktivitas Jaringan secara Real-Time

Lakukan pemantauan jaringan secara real-time agar sistem bisa segera mendeteksi dan merespons aktivitas mencurigakan. Dengan sistem deteksi intrusi yang canggih, serangan dapat dicegah sebelum berkembang lebih jauh.

Cara Mencegah Replay Attack

Mencegah replay attack membutuhkan langkah-langkah perlindungan yang cermat agar sistem dan data tetap aman dari potensi serangan. Anda bisa mengurangi risiko serangan ini dengan menerapkan sejumlah teknik keamanan yang terbukti efektif.

1. Penggunaan Timestamps dan Nonce

Anda bisa mencegah serangan dengan menambahkan timestamp pada setiap transmisi data. Timestamp memastikan bahwa data hanya berlaku dalam rentang waktu tertentu. Jika waktu pada data sudah kedaluwarsa, maka sistem akan menolaknya.

Dalam sistem seperti Web3 login atau smart contract, validasi waktu bisa dilakukan dengan mencocokkan nilai block.timestamp agar tidak melebihi batas waktu yang ditentukan.

Selain itu, gunakan juga nonce (angka unik yang hanya digunakan sekali). Server akan memverifikasi apakah nonce tersebut sudah pernah dipakai. Jika pernah, maka data akan ditolak karena dianggap sebagai upaya pengulangan. Kombinasi timestamp dan nonce membantu memastikan setiap transaksi bersifat unik dan valid.

2. Enkripsi Data

Menerapkan enkripsi pada transmisi data penting untuk menjaga kerahasiaan informasi. Meskipun pelaku replay attack tidak perlu memahami isi pesan, enkripsi tetap memberikan perlindungan tambahan agar data tidak mudah dimanipulasi atau dimanfaatkan kembali.

3. Penggunaan Token Otentikasi Dinamis

Gunakan token otentikasi yang berubah setiap sesi atau permintaan. Sistem ini membuat data yang pernah direkam tidak bisa digunakan ulang karena nilai token akan selalu berbeda.

4. Analisis Pola Trafik

Amati pola lalu lintas jaringan. Jika muncul aktivitas tidak biasa, seperti lonjakan trafik atau pola pengiriman data yang aneh, itu bisa menjadi tanda adanya serangan. Dengan menganalisis pola ini, Anda bisa mendeteksi dan menghentikan serangan sejak dini.

5. Pemantauan Log Sistem

Lakukan pemantauan aktif terhadap log sistem untuk melacak aktivitas mencurigakan. Jejak digital dari upaya serangan bisa terlihat dari pola dalam log yang tidak sesuai dengan aktivitas normal.

6. Verifikasi Keaslian dan Integritas Data

Pastikan data yang diterima tidak mengalami perubahan tanpa izin. Verifikasi ini membantu menghindari penyisipan data palsu yang digunakan dalam serangan replay.

7. Penggunaan Protokol Keamanan yang Kuat

Gunakan protokol seperti HTTPS atau TLS untuk melindungi transmisi data. Protokol ini memberikan lapisan enkripsi tambahan agar komunikasi antara klien dan server tetap aman.

8. Analisis Fingerprint

Terapkan analisis fingerprint untuk memastikan keaslian data. Setiap transmisi dapat diberi tanda unik sehingga perubahan atau pengulangan bisa terdeteksi dengan mudah.

9. Pembaruan Sistem dan Aplikasi

Selalu perbarui sistem dan aplikasi Anda dengan patch keamanan terbaru. Versi perangkat lunak yang usang sering menjadi sasaran utama serangan karena memiliki celah yang belum ditambal.

10. Pemantauan Aktivitas Jaringan secara Real-Time

Lakukan pemantauan jaringan secara langsung untuk mendeteksi aktivitas mencurigakan. Dengan bantuan sistem deteksi intrusi canggih, Anda bisa mendapatkan peringatan dini saat ancaman terdeteksi.

11. Pelatihan Kesadaran Keamanan

Libatkan seluruh tim dalam pelatihan keamanan siber. Karyawan yang waspada dan memahami ancaman akan lebih sigap dalam mengenali dan melaporkan tanda-tanda serangan.

12. Penerapan Firewall dan Filter

Gunakan firewall dan network filter untuk membatasi akses tidak sah. Alat ini bisa memblokir data yang berpotensi telah direkam sebelumnya dan mencegahnya digunakan kembali oleh penyerang.

Pentingnya Kewaspadaan terhadap Replay Attack

Replay attack adalah ancaman nyata yang sering kali diremehkan karena terlihat sederhana, padahal dapat menimbulkan kerugian besar, baik secara finansial, reputasi, maupun keamanan sistem. Oleh karena itu, pemahaman tentang cara kerja, dampak, dan metode pencegahannya sangat penting.

Dengan menerapkan langkah-langkah pencegahan seperti yang dijelaskan di atas, Anda bisa memperkecil risiko serangan ini. Pada akhirnya, membangun sistem yang tangguh dan responsif terhadap ancaman siber seperti replay attack adalah dasar untuk menjaga kepercayaan, keamanan, dan kelangsungan layanan digital Anda.

FAQ (Frequently Asked Question)

Apa perbedaan utama antara Replay Attack dan Man-in-the-Middle Attack?

Meskipun keduanya melibatkan intersepsi data, Replay Attack tidak mengubah isi pesan atau memposisikan diri secara aktif dalam komunikasi dua arah seperti Man-in-the-Middle (MitM). Dalam Replay Attack, penyerang hanya menangkap data valid dan mengirimkannya kembali untuk mencoba mendapatkan akses atau hak istimewa.

Bagaimana Replay Attack bisa berhasil dalam sistem yang terenkripsi?

Enkripsi tidak selalu melindungi dari Replay Attack jika tidak ada mekanisme validasi keunikan sesi seperti nonce, timestamp, atau session token. Penyerang bisa menangkap data terenkripsi dan mengirim ulang, karena sistem tidak tahu apakah pesan itu sudah pernah dikirim.

Apa contoh nyata dari Replay Attack dalam kehidupan sehari-hari?

Contoh klasiknya adalah pembukaan pintu mobil tanpa kunci (keyless entry). Jika sistem mobil tidak menggunakan mekanisme rolling code atau validasi waktu, sinyal dari remote bisa direkam dan diputar ulang untuk membuka mobil tanpa otorisasi.

Apakah Replay Attack bisa terjadi pada sistem login atau otentikasi?

Ya. Jika sistem otentikasi mengandalkan token atau kredensial yang tidak memiliki waktu kedaluwarsa atau tidak bersifat satu kali pakai (one-time), token tersebut bisa direkam dan digunakan ulang oleh pihak ketiga untuk login tanpa izin.

Mengapa penggunaan timestamp saja tidak cukup untuk mencegah Replay Attack?

Timestamp bisa membantu, tetapi rentan terhadap masalah sinkronisasi waktu. Jika server dan klien memiliki perbedaan waktu signifikan, sistem bisa menolak permintaan yang valid atau menerima permintaan replay yang masih dianggap “dalam jendela waktu yang valid.”

Bagaimana metode nonce mencegah Replay Attack?

Nonce (number used once) adalah angka acak yang dikirim bersama permintaan dan hanya berlaku sekali. Server mencatat nonce yang sudah dipakai. Jika penyerang mencoba mengirim ulang permintaan dengan nonce yang sama, server akan mengenalinya sebagai replay dan menolaknya.

Bisakah Replay Attack dimanfaatkan dalam komunikasi IoT?

Sangat bisa. Banyak perangkat IoT yang memiliki protokol komunikasi ringan tanpa enkripsi kuat atau validasi keunikan data. Ini membuat mereka target empuk untuk replay attack jika tidak ada countermeasure seperti rolling codes atau token dinamis.

Apakah protokol TLS atau HTTPS melindungi dari Replay Attack?

Secara umum ya, karena TLS menggunakan session keys dan memiliki mekanisme untuk menjamin integritas dan keunikan sesi. Namun, implementasi yang buruk atau reuse token di atas protokol TLS bisa tetap membuat replay attack mungkin terjadi di lapisan aplikasi.

Bagaimana sistem pembayaran digital mencegah Replay Attack?

Sistem seperti NFC payment atau QR-code payment menggunakan tokenisasi satu kali pakai (single-use token) dan validasi waktu. Token akan langsung kadaluarsa setelah digunakan, dan setiap transaksi memiliki ID unik yang tidak bisa diulang.

Apa indikator bahwa sebuah sistem rentan terhadap Replay Attack?

Tanda-tanda sistem rentan antara lain: tidak menggunakan session ID unik, tidak ada validasi timestamp atau nonce, tidak memanfaatkan TLS/SSL, dan memiliki proses otentikasi statis yang bisa dipakai ulang tanpa batas waktu.