Konsep least privilege sering disebut sebagai salah satu cara terbaik untuk menjaga data dan akses tetap aman. Namun, penerapannya tidak sesederhana kedengarannya. Di balik manfaat besar yang ditawarkan, ada tantangan yang kerap muncul dan perlu diantisipasi.

Artikel ini akan membahas secara umum tentang apa itu least privilege, mengapa konsep ini penting, serta bagaimana penerapannya bisa membuat sistem lebih terlindungi. Baca selengkapnya dan mengetahui bagaimana strategi ini berkaitan dengan kebiasaan kerja sehari-hari.

Apa Itu Least Privilege?

Least Privilege Principle (PoLP), atau prinsip hak terkecil, merupakan konsep penting dalam keamanan siber. Prinsip ini menekankan bahwa setiap pengguna atau entitas dalam sistem komputer hanya menerima hak akses minimum yang benar-benar dibutuhkan untuk menyelesaikan tugas tertentu.

Dengan cara ini, pengguna tetap bisa bekerja sesuai perannya tanpa memperoleh akses berlebihan yang tidak relevan. Tujuan utama penerapan prinsip ini adalah memperkuat keamanan sistem informasi. Jadi, organisasi dapat mengurangi risiko kesalahan manusia, penyalahgunaan izin, hingga ancaman serangan siber yang bisa merugikan.

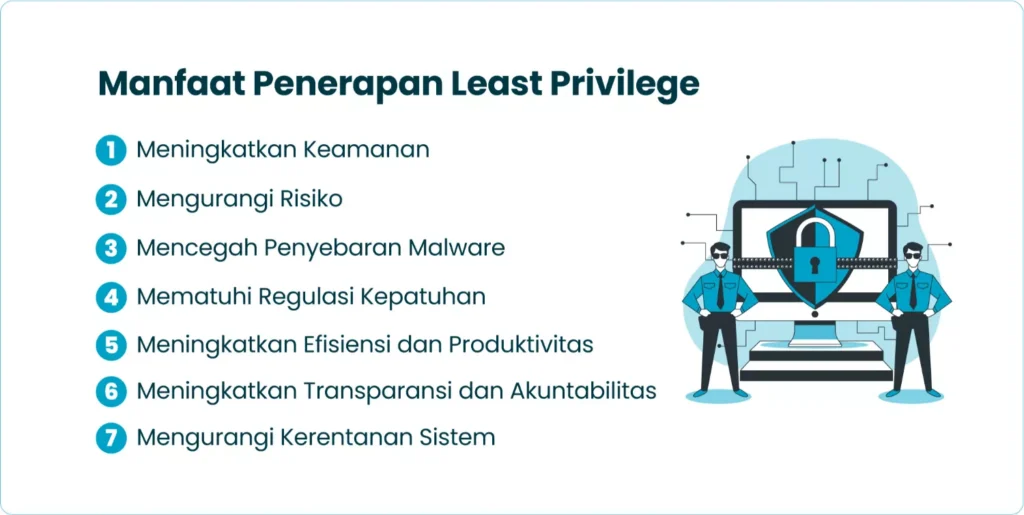

Manfaat Penerapan Least Privilege

Penting untuk dipahami bahwa prinsip least privilege bukan sekadar aturan teknis. Konsep ini menjadi strategi penting yang mampu memperkuat keamanan sistem sekaligus membantu organisasi bekerja lebih efisien. Berikut manfaatnya:

1. Meningkatkan Keamanan

Organisasi meningkatkan keamanan sistem dan data ketika mereka membatasi hak akses hanya pada level yang diperlukan. Cara ini efektif mencegah penyalahgunaan akses oleh pihak tidak sah sekaligus melindungi data dari ancaman pencurian identitas atau peretasan.

2. Mengurangi Risiko

Dengan membatasi hak akses, organisasi menurunkan risiko yang muncul akibat kesalahan manusia, penyalahgunaan akun, atau serangan siber. Semakin sedikit akses yang diberikan, semakin kecil pula peluang terjadinya kebocoran atau kerusakan data.

3. Mencegah Penyebaran Malware

Ketika hak akses terbatas, malware akan kesulitan menyebar ke sistem lain dalam jaringan. Misalnya, jika malware berjalan di akun pengguna biasa, serangannya tidak akan mudah menembus seluruh infrastruktur TI. Strategi ini sangat berguna untuk menahan ancaman seperti ransomware atau trojan.

4. Mematuhi Regulasi Kepatuhan

Banyak regulasi internasional, seperti GDPR dan HIPAA, mewajibkan penerapan akses terbatas untuk melindungi data sensitif. Dengan prinsip ini, organisasi dapat lebih mudah mematuhi aturan hukum sekaligus menjaga privasi informasi pelanggan maupun karyawan.

5. Meningkatkan Efisiensi dan Produktivitas

Pengguna yang hanya memiliki hak akses sesuai kebutuhan tidak akan terganggu oleh menu atau fitur yang berlebihan. Hal ini membuat mereka lebih fokus dan produktif dalam menyelesaikan tugas, tanpa terbebani akses yang tidak relevan.

6. Meningkatkan Transparansi dan Akuntabilitas

Prinsip ini memungkinkan organisasi melacak setiap tindakan pengguna dengan jelas. Karena akses sudah dibatasi, audit dan pemantauan aktivitas jadi lebih sederhana. Jika terjadi insiden keamanan, penyebabnya bisa segera diidentifikasi.

7. Mengurangi Kerentanan Sistem

Dengan membatasi jumlah akun yang memiliki akses tinggi, organisasi secara langsung menekan peluang penyerang memanfaatkan celah keamanan. Pendekatan ini tidak hanya mengurangi kerentanan teknis, tetapi juga mengurangi risiko akibat kesalahan manusia.

Tantangan dalam Menerapkan Least Privilege

Meskipun konsep least privilege menawarkan perlindungan yang kuat bagi keamanan data dan sistem, praktik penerapannya tidak selalu mudah. Organisasi perlu menghadapi berbagai hambatan teknis maupun non-teknis agar prinsip ini benar-benar berjalan efektif.

1. Identifikasi Kebutuhan Akses yang Tepat

Organisasi harus mampu mengidentifikasi kebutuhan akses setiap pengguna dengan akurat. Proses ini menuntut pemahaman mendalam tentang peran, tugas, dan sumber daya yang dibutuhkan masing-masing individu. Jika pemetaan akses tidak tepat, pengguna bisa kekurangan hak penting atau justru berlebihan dalam wewenangnya.

2. Penyesuaian dengan Lingkungan Kompleks

Lingkungan TI modern yang penuh dengan aplikasi, sistem, dan ribuan pengguna membuat penerapan prinsip ini semakin sulit. Administrator harus menyesuaikan hak akses sesuai dengan arsitektur sistem dan kebutuhan bisnis yang terus berubah.

3. Resistensi dari Pengguna

Tidak semua pengguna menerima pembatasan akses dengan mudah. Sebagian merasa dibatasi kenyamanannya karena kehilangan fleksibilitas yang sebelumnya mereka nikmati. Resistensi ini bisa menjadi penghalang jika tidak disertai komunikasi yang jelas tentang manfaat keamanan.

4. Pengelolaan dan Administrasi yang Rumit

Penerapan least privilege membutuhkan pengelolaan hak akses secara konsisten. Administrator harus terus memperbarui kebijakan, memantau aktivitas, serta memastikan setiap perubahan sesuai standar keamanan. Proses ini bisa memakan banyak waktu, terutama di organisasi besar.

5. Kompatibilitas dengan Aplikasi dan Sistem Legacy

Sistem legacy sering tidak dirancang dengan mempertimbangkan prinsip keamanan modern. Menyesuaikan hak akses pada sistem lama bisa menimbulkan kendala teknis, bahkan membutuhkan modifikasi besar agar sesuai dengan kebijakan yang baru.

6. Pemahaman yang Mendalam tentang Hak Akses

Keberhasilan penerapan sangat bergantung pada pemahaman yang mendalam tentang hak akses. Administrator harus menguasai detail kebijakan keamanan dan cara menerapkannya secara tepat di lingkungan kerja mereka.

7. Pemantauan dan Audit yang Efektif

Organisasi harus menyiapkan sistem pemantauan dan audit yang kuat untuk mencegah penyalahgunaan hak akses. Audit rutin membantu mendeteksi aktivitas mencurigakan sekaligus memastikan setiap akses sesuai dengan kebijakan yang berlaku.

8. Kesesuaian dengan Kebijakan dan Regulasi

Selain tantangan teknis, organisasi juga wajib menyesuaikan praktiknya dengan regulasi seperti GDPR atau HIPAA. Proses ini bisa menambah kompleksitas karena melibatkan penyesuaian sistem dan prosedur agar tetap patuh pada standar hukum yang berlaku.

Langkah-langkah Penerapan Least Privilege

Menerapkan least privilege membutuhkan strategi yang jelas agar setiap akses benar-benar sesuai dengan kebutuhan. Dengan mengikuti langkah-langkah yang tepat, organisasi dapat menjaga keamanan data sekaligus mengurangi risiko penyalahgunaan.

1. Identifikasi Kebutuhan Akses

Langkah pertama adalah mengidentifikasi kebutuhan akses setiap pengguna. Anda perlu memahami tugas, tanggung jawab, serta sumber daya yang mereka perlukan. Dengan begitu, hak akses bisa ditetapkan sesuai kebutuhan nyata, bukan berdasarkan asumsi.

2. Kelompokkan Pengguna dan Sumber Daya

Setelah kebutuhan dipahami, kelompokkan pengguna dan sumber daya ke dalam kategori sesuai peran dan fungsi. Cara ini memudahkan pengelolaan sekaligus memastikan setiap akses diberikan secara tepat.

3. Tetapkan Hak Akses Minimal

Berdasarkan hasil pengelompokan, tetapkan hak akses paling minimal yang diperlukan untuk menyelesaikan tugas. Hapus akses yang tidak relevan dan pisahkan akun administrator dari akun biasa agar tidak terjadi penyalahgunaan.

4. Gunakan Prinsip “Need-to-Know”

Berikan akses hanya pada informasi atau sumber daya yang benar-benar dibutuhkan untuk bekerja. Prinsip need-to-know ini membantu melindungi data sensitif dari pihak yang tidak berwenang.

5. Gunakan Role-Based Access Control (RBAC)

Implementasikan Role-Based Access Control (RBAC) agar hak akses ditetapkan berdasarkan peran, bukan individu. Cara ini membuat pengelolaan lebih efisien, terutama ketika ada perubahan posisi atau struktur organisasi.

6. Evaluasi dan Revisi secara Berkala

Hak akses harus selalu diperbarui sesuai kebutuhan. Lakukan evaluasi dan revisi secara rutin agar akses tetap relevan dengan tugas, tanggung jawab, serta berbagai kebijakan keamanan terbaru.

7. Terapkan Prinsip “Default-Deny”

Gunakan prinsip default-deny, yaitu menolak semua akses secara bawaan. Izin hanya diberikan jika benar-benar diperlukan. Untuk akses istimewa, terapkan juga konsep Just-in-Time agar hak istimewa hanya aktif saat dibutuhkan.

8. Lakukan Pendidikan dan Pelatihan

Berikan pelatihan kepada pengguna tentang pentingnya least privilege. Dengan pemahaman yang baik, mereka dapat ikut menjaga keamanan informasi dan menerapkan praktik ini dalam aktivitas sehari-hari.

9. Gunakan Alat Bantu Administrasi

Manfaatkan alat bantu seperti Privileged Access Management (PAM). Solusi ini membantu mengelola akun dengan hak tinggi, mengatur rotasi kata sandi, serta memantau aktivitas pengguna secara otomatis.

10. Pemantauan dan Audit

Lakukan pemantauan dan audit secara berkala. Proses ini memastikan kepatuhan terhadap prinsip least privilege, mendeteksi aktivitas mencurigakan, serta mempermudah analisis jika terjadi pelanggaran.

Mengamankan Sistem dengan Prinsip Least Privilege

Prinsip least privilege terbukti menjadi strategi efektif untuk menjaga keamanan sistem sekaligus meningkatkan efisiensi kerja. Dengan membatasi hak akses hanya sesuai kebutuhan, organisasi dapat mengurangi risiko penyalahgunaan, mencegah penyebaran ancaman siber, dan tetap patuh pada regulasi yang berlaku.

Meski penerapannya penuh tantangan, namun jika diterapkan dengan benar dan terstruktur, maka dapat membantu memastikan implementasi berjalan optimal. Jadi, keberhasilan penerapan sangat bergantung bergantung pada teknologi, juga pada kesadaran dan komitmen seluruh pengguna dalam menjaga keamanan bersama.

FAQ (Frequently Asked Question)

Bagaimana prinsip least privilege berperan dalam mencegah lateral movement dalam insiden keamanan jaringan korporat?

Prinsip least privilege membatasi kemampuan akun atau proses untuk mengakses sistem lain di jaringan, sehingga jika satu akun berhasil dikompromikan, dampak peretasan tidak menyebar secara horizontal. Dalam serangan seperti ransomware atau credential harvesting, penyerang sering mengeksploitasi hak akses administratif yang berlebihan untuk memperluas kontrolnya. Dengan menerapkan least privilege melalui segregated roles, micro-segmentation, dan just-in-time access, organisasi dapat menghentikan eskalasi hak istimewa sebelum kerusakan sistemik terjadi.

Bagaimana implementasi least privilege berbeda antara sistem operasi tradisional seperti Windows dan lingkungan container modern seperti Kubernetes?

Di Windows, least privilege diterapkan melalui manajemen grup pengguna, kebijakan lokal, dan kontrol administratif berbasis Active Directory. Sementara dalam Kubernetes, prinsip ini diwujudkan melalui Role-Based Access Control (RBAC) dan namespace isolation untuk membatasi hak setiap pod atau service account. Tantangan di lingkungan container adalah memastikan hak akses antar service tetap minimal tanpa mengganggu interoperabilitas. Kesalahan konfigurasi kecil seperti pemberian akses root ke container bisa membatalkan seluruh strategi keamanan least privilege di infrastruktur cloud-native.

Mengapa penerapan least privilege sering gagal dalam organisasi besar meskipun secara teori sederhana?

Kegagalan biasanya terjadi karena trade-off antara keamanan dan efisiensi operasional. Dalam organisasi besar, akses sering diberikan berdasarkan kebiasaan atau “convenience” — bukan kebutuhan fungsional. Tanpa audit berkala dan access recertification, hak akses yang pernah diberikan untuk proyek tertentu sering tidak dicabut setelah tugas selesai. Akibatnya, akumulasi hak ini menciptakan privilege creep, yaitu peningkatan akses bertahap yang tidak disadari tetapi sangat berisiko bagi keamanan organisasi.

Bagaimana konsep dynamic privilege escalation digunakan secara sah dalam arsitektur zero trust tanpa melanggar prinsip least privilege?

Dynamic privilege escalation memungkinkan peningkatan hak akses sementara berdasarkan konteks yang dapat diverifikasi — seperti lokasi, identitas, atau tingkat risiko aktivitas. Dalam model zero trust, peningkatan ini tidak bertentangan dengan least privilege karena bersifat time-bound dan task-specific. Misalnya, teknisi keamanan bisa diberikan akses root selama lima menit untuk keperluan debugging, lalu hak tersebut otomatis dicabut. Pendekatan ini menggabungkan fleksibilitas operasional dengan kontrol akses yang presisi, menjaga keseimbangan antara produktivitas dan keamanan.

Bagaimana prinsip least privilege diterapkan dalam konteks API security, terutama untuk integrasi antar sistem perusahaan?

Dalam integrasi API, least privilege berarti membatasi token, kunci API, atau client ID hanya untuk operasi tertentu dan dalam rentang waktu tertentu. Banyak pelanggaran keamanan terjadi karena API memiliki hak akses berlebihan terhadap data sensitif yang tidak dibutuhkan oleh aplikasi pemanggil. Dengan menerapkan scoped authorization dan fine-grained permissions (misalnya menggunakan OAuth 2.0 scopes), API dapat diakses secara selektif tanpa membuka celah bagi kebocoran data atau serangan injeksi antar layanan.

Bagaimana least privilege dapat diterapkan pada akun layanan (service accounts) yang sering diabaikan dalam sistem enterprise?

Service accounts sering kali memiliki hak administratif penuh karena digunakan oleh sistem otomatis, namun jarang diaudit. Prinsip least privilege mengharuskan setiap akun layanan hanya memiliki hak minimum yang relevan dengan tugasnya, seperti membaca log atau menjalankan proses tertentu. Selain itu, autentikasi berbasis sertifikat atau token sementara dapat menggantikan kredensial statis. Pendekatan ini mencegah penyalahgunaan akun sistem oleh malware atau insider threat yang menargetkan kredensial diam-diam.

Bagaimana pengaruh least privilege terhadap efektivitas kebijakan incident response dalam keamanan siber modern?

Ketika insiden terjadi, tim keamanan perlu menahan penyebaran ancaman secepat mungkin. Least privilege membantu mempersempit ruang serangan, karena akses terbatas memperlambat kemampuan penyerang untuk mengeksekusi kode di seluruh sistem. Selain itu, log dari sistem dengan hak akses terpisah lebih mudah ditelusuri dan diisolasi. Dalam banyak kasus, organisasi yang sudah menerapkan least privilege secara konsisten mampu mengurangi mean time to contain (MTTC) hingga lebih dari 40%, karena jangkauan eksploitasi penyerang sudah terkendali sejak awal.

Bagaimana teknologi modern seperti PAM (Privileged Access Management) mengotomatisasi penerapan prinsip least privilege di lingkungan hybrid cloud?

Privileged Access Management menyediakan sistem otomatis yang mengatur, memantau, dan mencatat setiap aktivitas yang melibatkan hak istimewa tinggi. Dalam lingkungan hybrid cloud, PAM menggunakan ephemeral credentials dan session recording untuk memastikan setiap tindakan administratif dapat diaudit secara penuh. Dengan integrasi ke identity provider seperti Azure AD atau Okta, PAM memungkinkan kontrol granular lintas platform, sehingga pengguna cloud maupun on-prem hanya mendapatkan akses sesuai konteks dan durasi yang telah ditentukan.

Bagaimana prinsip least privilege berinteraksi dengan konsep data governance dalam mencegah insider threat?

Data governance memastikan siapa yang dapat mengakses jenis data tertentu, sementara least privilege memastikan bahwa akses tersebut hanya diberikan sejauh yang diperlukan. Kombinasi keduanya menciptakan lapisan perlindungan ganda terhadap ancaman internal. Misalnya, seorang analis keuangan mungkin perlu membaca data transaksi tetapi tidak boleh mengekspornya. Dengan menerapkan attribute-based access control (ABAC) dan monitoring berbasis perilaku, sistem dapat secara dinamis membatasi akses tanpa menghambat pekerjaan yang sah.

Bagaimana pendekatan least privilege di masa depan akan berevolusi dengan integrasi kecerdasan buatan dalam sistem manajemen identitas dan akses?

AI akan memungkinkan penerapan least privilege yang lebih adaptif dan kontekstual melalui analisis pola perilaku pengguna. Sistem berbasis machine learning dapat mendeteksi anomali seperti permintaan akses yang tidak biasa dibandingkan aktivitas historis, lalu menolak atau meminta verifikasi tambahan. Selain itu, AI dapat secara otomatis menyesuaikan hak akses berdasarkan rotasi jabatan, lokasi, dan jam kerja tanpa intervensi manual. Dengan demikian, least privilege tidak lagi bersifat statis, tetapi menjadi self-optimizing security policy yang berevolusi seiring dengan dinamika operasional organisasi.