Keamanan siber menjadi garda terdepan dalam melindungi data dan privasi. Dalam ranah teknologi yang semakin berkembang ini, ethical hacking hadir sebagai pahlawan yang melawan berbagai serangan siber.

Berbeda dengan Black Hat Hacker yang berniat jahat, ethical hacker justru memanfaatkan keahlian yang dimilikinya untuk mengidentifikasi kelemahan sistem dan membantu organisasi memperkuat keamanannya.

Artikel ini akan mengupas tuntas tentang ethical hacking, mulai dari definisi, peran pentingnya, hingga skill yang dibutuhkan untuk menjadi seorang ethical hacker yang hebat.

Apa itu Ethical Hacking?

Ethical hacking adalah praktik sah dan terkontrol untuk menguji keamanan sistem komputer, jaringan, atau aplikasi. Ethical hacker bertujuan untuk menemukan dan memperbaiki kelemahan keamanan sebelum dieksploitasi oleh hacker jahat (black-hat hacker).

Ethical hacker dipekerjakan organisasi untuk melakukan penetration testing. Mereka mencari celah di sistem dan jaringan, kemudian melaporkannya kepada pihak terkait untuk diperbaiki. Tujuannya untuk mencegah pencurian data, kerusakan jaringan, dan berbagai ancaman siber lainnya.

Perbedaan antara Ethical Hacking dan Hacking

Ethical hacking dan hacking konvensional, dua istilah yang sering tertukar, memiliki perbedaan fundamental. Mari kita telusuri lebih dalam!

Hal pertama yang membedakan keduanya adalah tujuan dan Izin:

- Ethical Hacking: Dilakukan dengan izin resmi dan bertujuan mulia untuk meningkatkan keamanan sistem.

- Hacking Konvensional: Ilegal dan bertujuan merusak atau mencuri informasi.

Yang kedua legalitas, meski sama-sama hacker tapi mereka jelas mengantongi perbedaan significant di poin ini.

- Ethical Hacking: Tindakan legal dan diatur oleh hukum.

- Hacking Konvensional: Aktivitas ilegal dan dapat mengakibatkan hukuman.

Kemudian ada etika yang dimiliki oleh masing-masing hacker.

- Ethical Hacker: Beroperasi dalam kerangka etika yang ketat, menghormati privasi dan integritas sistem.

- Hacker Konvensional: Sering melanggar etika dengan meretas tanpa izin.

Pihak yang diajak kerja sama juga menjadi pembeda yang jelas di antara keduanya.

- Ethical Hacker: Bekerja sama dengan pemilik sistem untuk memperbaiki kerentanan.

- Hacker Konvensional: Bertindak individu atau kelompok untuk keuntungan pribadi.

Terakhir, hasil atau dampak yang dihasilkan dari kerja mereka.

- Ethical Hacking: Hacker ini bertujuan untuk membuat rekomendasi perbaikan dan peringatan awal.

- Hacking Konvensional: Cenderung merusak sistem dan mencuri data.

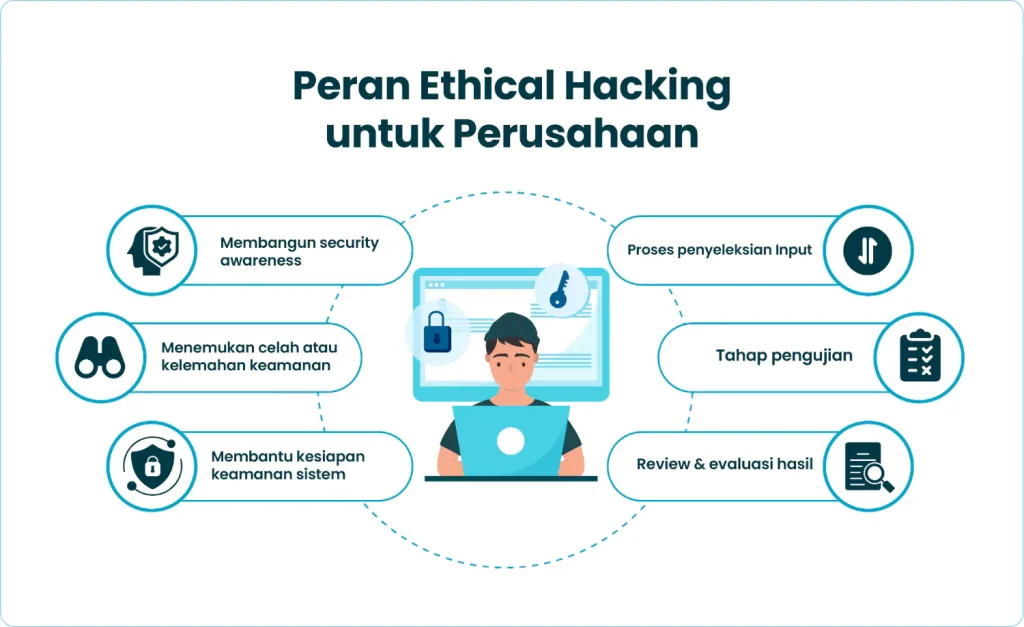

Peran Ethical Hacking untuk Perusahaan

Setelah mengetahui apa itu ethical hacking, saatnya untuk memahami perannya agar lebih paham tentang hacker satu ini. Simak selengkapnya!

1. Membangun security awareness

Kurangnya kesadaran keamanan pengguna menjadi salah satu celah utama bagi terjadinya serangan siber. Di sinilah peran penting ethical hacker hadir sebagai pakar keamanan IT yang memahami metode peretasan, ethical hacker yang handal mampu mengidentifikasi kelemahan sistem dan merancang strategi untuk mengatasi kejahatan siber.

2. Menemukan celah atau kelemahan keamanan

Ethical hacker tidak hanya memahami metode peretasan, tetapi juga aktif melakukan berbagai pengujian pada komputer, aplikasi, atau website untuk menemukan celah atau kelemahan keamanan. Mereka mengidentifikasi titik-titik rawan dan menilai potensinya untuk dieksploitasi oleh para penjahat siber.

Laporan rinci dari ethical hacker ini menjadi bekal berharga bagi pihak terkait, seperti manajemen perusahaan, untuk menentukan langkah terbaik dalam membangun sistem keamanan yang kuat dan menutup celah yang ada.

3. Membantu kesiapan keamanan sistem

Ethical hacker akan berperan aktif dalam membantu kesiapan keamanan sistem dari berbagai serangan siber. Mereka melakukan pengujian menyeluruh untuk mengidentifikasi celah pada sistem, kemudian melakukan perbaikan agar aplikasi atau website tidak mudah diretas.

Keamanan sistem yang kuat dari hasil kerja ethical hacker memberikan rasa aman bagi pengguna atau pelanggan. Mereka dapat beraktivitas di dunia digital dengan tenang, tanpa rasa khawatir data dan privasi mereka terancam.

4. Proses penyeleksian Input

Pada tahap ini, mereka akan mengumpulkan berbagai informasi yang aktif tentang target yang akan diuji. Segala detail, mulai dari nama perusahaan, alamat website, hingga infrastruktur jaringan akan menjadi bahan penyelidikan mereka.

Informasi inilah yang kemudian akan membantu ethical hacker memetakan target dengan cermat dan merancang strategi yang tepat untuk menemukan celah keamanan.

5. Tahap pengujian

Pada tahap review, mereka menggunakan berbagai metode untuk menguji ketahanan target:

- Pemindaian Jaringan: Jaringan dipetakan dan dianalisis untuk mencari celah keamanan yang memungkinkan akses tidak sah.

- Analisis Kode Sumber: Kode aplikasi dan sistem dipelajari untuk menemukan kelemahan yang dapat dieksploitasi oleh penjahat siber.

- Uji Penetrasi: Simulasi serangan siber dilakukan untuk menguji kemampuan sistem dalam menahan serangan nyata.

6. Review dan evaluasi hasil

Review dan evaluasi dilakukan untuk memastikan bahwa temuan ethical hacker benar dan valid. Hal ini penting untuk menghindari laporan palsu yang dapat menyebabkan kebingungan dan pemborosan sumber daya.

Review dan evaluasi juga membantu ethical hacker memperkuat rekomendasi mereka untuk perbaikan sistem. Dengan memahami konteks dan dampak temuan, mereka dapat memberikan solusi yang lebih efektif dan tepat sasaran.

Aturan dalam Ethical Hacking

Ethical hacker tidak hanya ahli dalam menerobos sistem, tetapi juga menjunjung tinggi etika dan profesionalisme dalam menjalankan tugasnya. Berikut beberapa aturan yang wajib mereka patuhi:

- Keutuhan Sistem Terjaga: Ethical hacker tidak boleh merusak sistem yang mereka uji, apalagi mencuri data sensitif. Integritas dan kerahasiaan data selalu diutamakan.

- Rahasia Terjaga: Temuan tentang kerentanan dan sistem keamanan harus dirahasiakan. Hanya pihak berkepentingan yang berhak mengetahuinya.

- Legalitas di Atas Segalanya: Ethical hacker hanya menggunakan metode legal untuk menilai keamanan informasi. Kolaborasi dengan Black Hat Hacker atau terlibat dalam peretasan berbahaya dilarang keras.

- Izin Resmi adalah Kunci Utama: Ethical hacker harus dipekerjakan atau bermitra dengan organisasi yang diuji. Ruang lingkup aktivitas, sistem yang diuji, dan metode yang digunakan harus disepakati bersama.

- Transparansi dan Solusi: Ethical hacker bertanggung jawab untuk melaporkan kerentanan yang ditemukan kepada organisasi dan memberikan saran perbaikan.

- Pengujian Ulang untuk Memastikan Keamanan: Dalam banyak kasus, Ethical hacker melakukan pengujian ulang dengan persetujuan organisasi untuk memastikan kerentanan telah diatasi sepenuhnya.

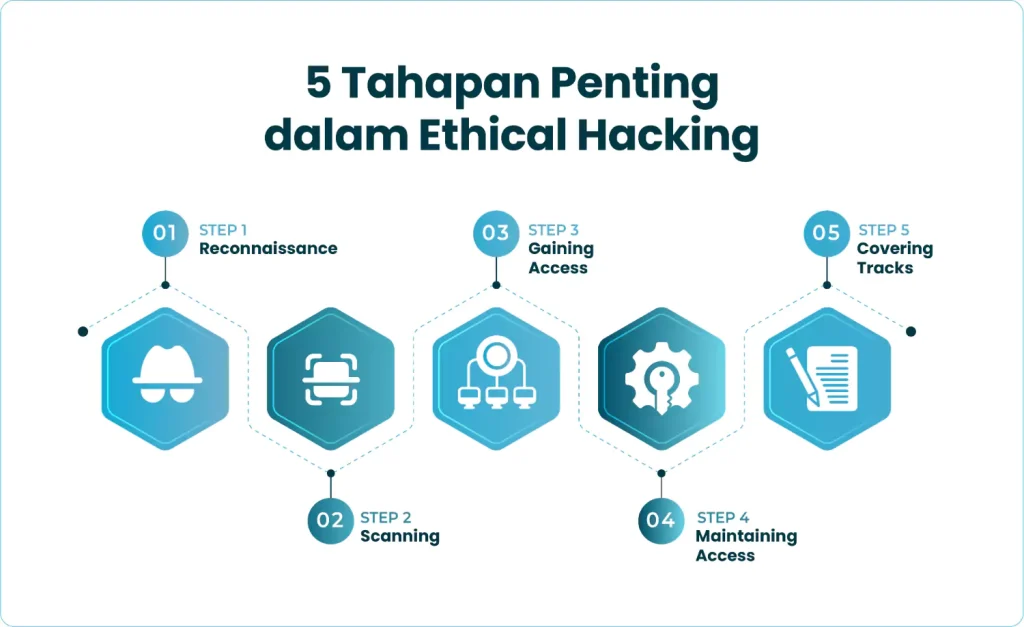

5 Tahapan Penting dalam Ethical Hacking

Terdapat 5 tahapan dalam ethical hacking, berikut langkah- langkahnya!

1. Reconnaissance

Ethical hacker memulai misinya dengan melakukan pengintaian atau reconnaissance. Pada tahap ini, mereka mengumpulkan informasi aktif tentang target yang akan diuji. Informasi yang dikumpulkan penting untuk memahami target secara menyeluruh.

Identitas sistem dan jaringan, informasi publik perusahaan, aplikasi dan layanan yang digunakan akan menjadi objek penyelidikan mereka. Adapun cara yang dilakukan pengintaian seperti:

- Menjelajahi mesin pencari: Mencari informasi tentang perusahaan di internet.

- Menganalisis domain dan subdomain: Menggali informasi lebih dalam tentang struktur website target.

- Memanfaatkan tools khusus: Menggunakan tools canggih untuk memindai jaringan dan mengidentifikasi perangkat yang terhubung.

2. Scanning

Setelah memahami target, ethical hacker melangkah ke tahap scanning atau memindai. Di sini, mereka akan mencari jejak kelemahan dalam sistem dan jaringan menggunakan tools dan teknik untuk mencari celah keamanan.

- Memindai port terbuka: Mencari layanan yang berjalan dan potensi titik masuk bagi penyerang.

- Menganalisis rentang IP: Memburu sistem yang berpotensi menjadi target serangan.

- Memanfaatkan pemindai kerentanan (Vulnerability Scanner): Scanning ini untuk menemukan celah yang mungkin terjadi pada perangkat lunak dan layanan.

3. Gaining Access

Gaining access atau mendapatkan akses adalah tahap paling menegangkan dalam ethical hacking. Di sini, ethical hacker akan mencoba menjebol pertahanan sistem target. Berbagai metode mereka coba untuk mendapatkan akses yang diantaranya:

- Menebak atau memecahkan password: Membuka akses ke akun atau sistem dengan cara klasik.

- Memanfaatkan kerentanan teridentifikasi: Menjelajahi celah yang telah ditemukan sebelumnya.

- Mencoba masuk secara ilegal: Mencari cara lain untuk masuk ke jaringan atau sistem.

Tahap ini mereka melakukan aksinya hampir mirip dengan hacker jahat, namun ethical hacker melakukannya dengan izin dan tujuan yang sah dengan tujuan mengidentifikasi potensi kerentanan.

4. Maintaining Access

Ethical hacker yang telah berhasil menyusup ke target akan melakukan maintaining access atau mempertahankan akses, tujuannya agar mereka menjaga akses yang telah dibuat untuk terus menjelajahi dan mencari celah keamanan yang berpotensi.

Berbagai cara mereka lakukan untuk mengamankan akses:

- Membuat akun backdoor: Pintu belakang untuk masuk kembali di masa depan.

- Menyembunyikan jejak: Menghindari deteksi oleh sistem keamanan.

- Memastikan akses berkelanjutan: Jembatan yang kokoh untuk analisis dan pengujian lebih lanjut.

Tahap ini krusial bagi ethical hacker untuk mengumpulkan bukti dan melakukan analisis mendalam. Semakin lama mereka terhubung, semakin banyak celah keamanan yang dapat mereka temukan.

5. Covering Tracks

Setelah menyelesaikan misi, tugas terakhir yang dilakukan oleh ethical hacker adalah menghilangkan jejak. Tujuannya untuk menjaga kerahasiaan dan memastikan bahwa tindakan ethical hacking tidak terdeteksi oleh sistem keamanan.

Cara yang mereka lakukan untuk membersihkan jejak adalah sebagai berikut:

- Menghapus log aktivitas: Memusnahkan bukti aktivitas mereka di sistem.

- Menyingkirkan file: Menghilangkan jejak digital yang mereka tinggalkan.

- Menutup akses backdoor: Memastikan celah yang mereka buat tidak dapat digunakan lagi.

Keberhasilan mereka dalam covering tracks menunjukkan profesionalisme dan komitmen mereka untuk meningkatkan keamanan sistem tanpa membahayakan target.

Skill yang Dibutuhkan Ethical Hacking

Terdapat beberapa skill yang wajib dikuasai oleh seorang ethical hacker. Ketahui selengkapnya di bawah ini!

1. Programming

Bagi calon ethical hacker, kemampuan programming adalah kunci utama untuk untuk dapat terjun ke profesi ini. Menguasai bahasa pemrograman dan mampu mengotak-atiknya adalah skill dasar dalam memerangi celah keamanan.

Ethical hacker berpengalaman biasanya menguasai berbagai bahasa pemrograman. Tujuannya untuk membuat alat dan skrip, mengembangkan teknik, dan menyesuaikan diri terhadap perkembangan yang berubah-ubah.

2. Pengetahuan tentang jaringan

Pemahaman mendalam tentang permasalahan jaringan juga menjadi bekal penting. Kamu harus mampu mengidentifikasi loading, kelemahan, dan celah keamanan yang mengintai.

Pengetahuan jaringan yang luas juga memungkinkan ethical hacker untuk membangun strategi yang tepat, memahami dampak dari celah keamanan yang mereka temukan, dan menyampaikan hasil penemuan dengan cara yang jelas dan mudah dipahami.

3. Paham database

Ketika ancaman peretasan database mengintai, maka ethical hacker adalah yang bertugas untuk melindunginya. Pemahaman tentang sistem manajemen database menjadi senjata ampuhnya.

Kemampuan ini menjadikan ethical hacker sebagai pakar keamanan yang memerangi cybercrime. Mereka sebagai pertahanan terakhir yang melindungi informasi dan data sensitif dari tangan-tangan jahat.

4. Hacking tools

Menjadi ethical hacker berarti memahami dunia hacker dari dalam dan luar, termasuk alat-alat yang mereka gunakan. Pengetahuan ini tidak hanya berguna untuk ethical hacker, tetapi juga bagi individu dan organisasi yang ingin meningkatkan kesadaran keamanan mereka.

Dengan memahami alat-alat hacking, mereka dapat mengidentifikasi potensi risiko dan mengambil langkah-langkah pencegahan yang tepat, hingga mengembangkan alat-alat hacking mereka sendiri untuk menguji keamanan sistem dan menemukan celah yang tersembunyi.

5. Pengetahuan tentang script

Salah satu yang umum adalah serangan berbasis script, di mana script digunakan untuk menyerang jaringan atau host. Di sinilah kemampuan script menjadi krusial bagi ethical hacker. Mereka harus memahami:

- Jenis-jenis script: Berbagai script yang digunakan dalam serangan siber, seperti script Python dan JavaScript.

- Cara kerja script: Bagaimana script dijalankan dan dieksekusi dalam sistem.

- Dampak script: Kerusakan yang dapat ditimbulkan oleh script berbahaya seperti pencurian data, kerusakan sistem, dan lainnya.

Sertifikasi Ethical Hacking

Certified ethical hacker cyber security adalah bukti bahwa mereka kredibilitas dan memiliki kemampuan dalam memerangi cybercrime. Sertifikasi EC-Council sendiri adalah yang paling umum di Indonesia, dan menawarkan berbagai tingkatan untuk mengukur kemampuan ethical hacker di bidang security systems:

- Certified Network Defender (CND): Sertifikasi ini membekali Anda dengan pengetahuan mendalam tentang semua aspek jaringan, termasuk utilisasi, komponen, performa, dan trafik. Ethical hacker yang mengantongi sertifikasi CND akan terlatih dalam merespon serangan, mendeteksi kerentanan, dan menjaga jaringan.

- Certified Ethical Hacking (CEH): Sertifikasi seh adalah langkah selanjutnya bagi ethical hacker yang telah menguasai pertahanan jaringan. Sertifikasi ini membekali Anda dengan kemampuan menyerang untuk menguji keamanan sistem. Ethical hacker dengan sertifikasi ini akan belajar teknik hacking, cara menemukan solusi, dan menganalisis hasil pengujian.

- EC-Council Certified Security Analyst (ECSA): Sertifikasi ini memfokuskan pada pemahaman mendalam tentang security penetration ke berbagai perangkat dan sistem. Ethical hacker dengan sertifikasi ECSA sudah mampu melakukan analisis penetrasi keamanan, mengidentifikasi dan mengeksploitasi kerentanan sistem secara detail, dan engembangkan solusi untuk memperkuat keamanan sistem.

Kesimpulan

Ethical hacker memiliki fungsi penting dalam membantu organisasi meningkatkan keamanan sistem. Mereka melakukan penetration testing untuk mencari celah keamanan dan melaporkannya kepada pihak terkait untuk diperbaiki. Tujuannya untuk mencegah pencurian data, kerusakan jaringan, dan berbagai ancaman siber lainnya.

Mencari bug hunter untuk Perusahaan Anda? Hubungi kami sekarang! Kami menyediakan jasa Penetration Testing yang kredibel untuk membantu perusahaan Anda menemukan celah keamanan dan memperkuat sistem.