Anda mungkin pernah mendengar istilah Cyber Kill Chain, tetapi tahukah bagaimana ancaman siber berkembang dari tahap awal hingga menyerang sistem? Ancaman ini menggambarkan rangkaian langkah yang biasanya dilakukan peretas untuk menembus pertahanan digital.

Memahami setiap tahapnya membantu Anda mengenali tanda-tanda serangan dan mengambil tindakan pencegahan sebelum kerusakan terjadi. Dalam artikel ini, Anda akan menemukan penjelasan tentang tahapannya, sekaligus strategi yang bisa diterapkan untuk menangkalnya.

Apa itu Cyber Kill Chain?

Cyber Kill Chain (CKC) adalah framework yang dikembangkan oleh Lockheed Martin untuk memetakan tahapan-tahapan yang dilakukan penyerang dalam serangan siber dari awal hingga mencapai tujuan akhir.

Model ini menjelaskan langkah-langkah penyerang, mulai dari pengintaian hingga pencurian atau penyalahgunaan data, sehingga setiap tahap serangan dapat dianalisis dan ditangani. Dalam praktiknya, Cyber Kill Chain membantu tim keamanan menelusuri proses lengkap yang dijalankan peretas untuk menembus sistem.

Dengan memahami urutan serangan, tim dapat mengidentifikasi titik lemah, merancang countermeasure, dan menghentikan aktivitas penyerang sebelum mereka berhasil mengambil alih data atau sistem. Kerangka CKC menjadi bagian penting dari model Intelligence Driven Defense®, yang fokus pada deteksi dan pencegahan intrusi siber secara proaktif.

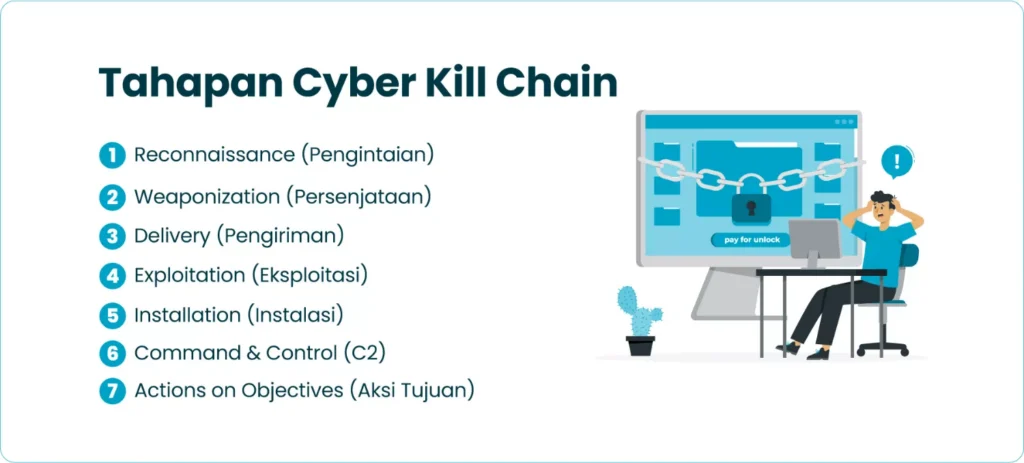

Tahapan Cyber Kill Chain

Sebagai rangkaian aksi terstruktur, Cyber Kill Chain membantu memahami bagaimana penyerang memulai, menyiapkan, dan mengirimkan serangan. Dengan mengenali alurnya, Anda dapat mendeteksi ancaman lebih cepat dan memperkuat pertahanan.

1. Reconnaissance (Pengintaian)

Pada tahap reconnaissance, penyerang mengumpulkan sebanyak mungkin informasi tentang target. Penyerang melakukan pengintaian secara pasif maupun aktif untuk memahami sistem, menemukan celah, dan mengidentifikasi titik masuk potensial. Aktivitas ini memanfaatkan OSINT untuk memetakan kondisi target secara menyeluruh.

Informasi yang biasanya penyerang kumpulkan meliputi:

- Profil personel di perusahaan

- Alamat email

- Alamat website

- Hasil crawling website

- Alamat IP

- Struktur jaringan

- Perangkat yang digunakan

- Potensi celah keamanan

- Pemindaian port

- Penelusuran karyawan

Tahap ini menentukan seberapa efektif serangan selanjutnya karena kualitas informasi akan memengaruhi strategi penyerang.

2. Weaponization (Persenjataan)

Pada tahap weaponization, penyerang mulai mempersiapkan alat serangan berdasarkan data yang sudah dikumpulkan sebelumnya. Penyerang menyusun exploit yang relevan dan memasangkannya dengan payload berbahaya agar siap dikirimkan ke target.

Proses ini biasanya meliputi:

- Menggabungkan exploit dengan payload seperti malware atau dokumen berisi macro

- Mengembangkan malware, exploit kit, atau alat serangan lain

- Mengombinasikan alat serangan dengan dokumen atau tautan phishing

- Menyiapkan teknik akses jarak jauh dengan memanfaatkan vulnerability pada sistem target

- Menyusun malware atau backdoor yang sesuai dengan karakteristik website atau perangkat target

Tahap ini menjadi fondasi keberhasilan serangan karena penyerang menyiapkan “senjata” yang paling cocok dengan kondisi target.

3. Delivery (Pengiriman)

Tahap delivery merupakan momen ketika alat serangan dikirimkan kepada target melalui jalur yang paling efektif. Penyerang memilih vektor yang paling mudah menembus pertahanan dan memanfaatkan kerentanan yang telah diidentifikasi pada tahap sebelumnya.

Vektor pengiriman yang umum digunakan antara lain:

- Email phishing

- Lampiran berbahaya

- Drive-by download

- Akses RDP/VPN

- Website

- Media sosial

- USB

- Media lain yang mengandung code berbahaya seperti malicious code

Deteksi yang cepat pada tahap ini dapat memutus rantai serangan sebelum penyerang memperoleh akses lebih dalam ke sistem target.

4. Exploitation (Eksploitasi)

Pada tahap Exploitation (Eksploitasi), penyerang mulai menjalankan payload yang sebelumnya sudah berhasil dikirimkan ke sistem target. Tahap ini memanfaatkan celah keamanan yang terbuka dan menjadi titik awal eksekusi kode berbahaya.

Penyerang memicu exploit untuk mengambil keuntungan dari kerentanan yang ada, sehingga kode jahat dapat berjalan tanpa disadari. Ketika eksploitasi berhasil, payload mulai bekerja dan membuka peluang untuk melanjutkan serangan.

Inilah momen penting di mana sistem pertahanan seharusnya mampu menghentikan proses jahat sebelum meluas, karena setiap eksekusi di titik ini dapat menjadi pintu masuk menuju tahapan berikutnya.

5. Installation (Instalasi)

Tahap Installation (Instalasi) terjadi setelah eksploitasi berhasil dimanfaatkan. Pada fase ini, penyerang memasang malware atau backdoor ke dalam sistem target. Tujuannya adalah menciptakan akses ke aset penting dan memastikan penyerang dapat kembali masuk kapan pun melalui mekanisme persistence.

Dengan instalasi tersebut, penyerang dapat mempertahankan jejaknya, mendapat akses lebih dalam, serta mengontrol perangkat korban secara remote tanpa menimbulkan kecurigaan. Proses ini menjadi fondasi bagi tindakan lanjutan, karena penyerang kini memiliki pintu rahasia untuk melanjutkan serangan secara berkesinambungan.

6. Command & Control (C2)

Command & Control (C2) atau Komunikasi dan Kontrol adalah tahap keenam dalam Cyber Kill Chain. Pada tahap ini, penyerang mulai mengendalikan sistem yang telah berhasil mereka kompromikan melalui jalur komunikasi jarak jauh.

Aktivitas utama pada tahap C2 meliputi:

- Penyerang membangun saluran komunikasi dengan sistem yang sudah disusupi agar dapat mengirim instruksi secara rahasia.

- Malware yang telah terpasang di perangkat target memfasilitasi komunikasi ini, memungkinkan peretas memanipulasi sistem tanpa diketahui korban.

- Penyerang mengirim instruksi untuk menjalankan berbagai aktivitas, mulai dari pengumpulan data hingga persiapan serangan lebih lanjut ke jaringan internal atau server perusahaan.

- Dengan adanya backdoor, perangkat korban bisa dijadikan pintu masuk untuk menjangkau sistem lain di dalam jaringan target.

- Tim keamanan bisa mendeteksi aktivitas C2 lebih cepat dengan menggunakan EDR/XDR atau network anomaly detection.

Tahap ini menentukan seberapa besar kontrol yang dimiliki penyerang atas sistem target sebelum mencapai tujuan akhirnya.

7. Actions on Objectives (Aksi Tujuan)

Actions on Objectives adalah tahap terakhir dalam Cyber Kill Chain. Setelah peretas menguasai sistem target, mereka mulai melaksanakan tujuan akhir sesuai motivasi mereka. Beberapa tindakan yang dilakukan pada tahap ini antara lain:

- Melakukan aksi yang sesuai dengan tujuan peretas, misalnya pencurian data atau penyalahgunaan informasi sensitif.

- Mengimplementasikan ransomware untuk mengenkripsi data korban dan menuntut tebusan.

- Merusak sistem atau melakukan sabotase untuk mengganggu operasional target.

- Melanjutkan pengintaian agar peretas mendapatkan lebih banyak informasi untuk serangan berikutnya.

- Kasus nyata, seperti eksploitasi MOVEit oleh Grup Clop, menunjukkan eksfiltrasi data sebagai contoh nyata dari tahap ini.

Secara keseluruhan, jika tahap Installation adalah saat peretas memasang “telepon rahasia” (backdoor), maka tahap Command & Control (C2) adalah saat peretas menggunakan “telepon” tersebut untuk mengirim perintah jarak jauh.

Jadi,dapat dikatakan bahwa Actions on Objectives adalah saat peretas menekan tombol “eksekusi” untuk mencapai maksud jahatnya, mulai dari mencuri data hingga mengunci sistem dengan ransomware.

Bagaimana Menangkal Serangan Menggunakan Cyber Kill Chain

Dengan mengetahui setiap langkah yang mungkin dilakukan peretas, Anda bisa melakukan deteksi lebih cepat dan mengambil tindakan pencegahan agar serangan gagal sebelum merusak sistem. Berikut strategi praktis yang dapat diterapkan untuk menangkal serangan siber:

1. Audit Keamanan

Audit keamanan secara rutin merupakan langkah utama untuk menemukan kerentanan dalam sistem.

- Lakukan audit dan penetration testing secara berkala untuk meningkatkan pertahanan siber.

- Gunakan hasil audit untuk melakukan patch management dan hardening sistem agar mengurangi peluang exploitation.

- Gabungkan strategi ini dengan threat intelligence dan attack surface management untuk mengurangi jejak publik dan mengganggu tahap reconnaissance.

2. Pendidikan dan Pelatihan

Pelatihan karyawan sangat penting karena banyak serangan siber memanfaatkan faktor manusia melalui social engineering.

- Latih karyawan mengenali serangan phishing dan praktik keamanan terbaik.

- Ajarkan teknik untuk mengidentifikasi rekayasa sosial agar tidak menjadi korban serangan.

- Lakukan simulasi serangan secara berkala untuk meningkatkan kewaspadaan dan kesiapan pengguna.

3. Implementasi Teknologi Keamanan

Menggunakan teknologi keamanan yang tepat memungkinkan organisasi mendeteksi aktivitas mencurigakan dan menghentikan penyerang pada berbagai tahap Cyber Kill Chain.

- Pasang firewall, antivirus, dan alat monitoring untuk proteksi awal.

- Gunakan sistem deteksi ancaman seperti IDS dan firewall untuk menangkal serangan lebih efektif.

- Terapkan keamanan berlapis dengan antivirus, multi-factor authentication, dan pembaruan sistem rutin.

- Manfaatkan E-mail security, URL filtering, dan sandboxing untuk menghentikan tahap delivery dan weaponization.

- Gunakan EDR/XDR dan network anomaly detection untuk mendeteksi tahap installation dan command & control lebih cepat.

4. Menerapkan Penetration Testing

Penetration testing adalah langkah proaktif untuk menguji ketahanan sistem terhadap serangan nyata. Simulasikan serangan siber agar organisasi dapat mengetahui celah pertahanan. Lakukan pengujian ini secara rutin untuk memperkuat pertahanan dan kesiapan sistem.

Menjadi Proaktif dalam Menghadapi Ancaman Siber

Memahami Cyber Kill Chain memungkinkan Anda dan organisasi untuk menjadi lebih proaktif dalam menghadapi ancaman siber. Setiap tahapan, memberikan peluang untuk mendeteksi dan menghentikan serangan sebelum merusak sistem.

Strategi untuk menangkalnya pun dapat membantu Anda mencegah serangan, juga meminimalkan risiko kerugian akibat pencurian data, ransomware, atau sabotase. Kunci suksesnya adalah kesadaran, kesiapan, dan tindakan cepat pada setiap tahap Cyber Kill Chain.

FAQ (Frequently Asked Question)

Mengapa memahami Cyber Kill Chain secara menyeluruh lebih efektif untuk pertahanan dibandingkan hanya fokus pada tahap eksploitasi?

Fokus hanya pada eksploitasi membuat organisasi bereaksi terlambat, karena serangan sudah berada di tahap berbahaya. Dengan memahami seluruh Cyber Kill Chain, organisasi dapat memutus serangan sejak tahap awal seperti reconnaissance atau weaponization, di mana biaya mitigasi jauh lebih rendah dan dampak bisnis masih minimal. Pendekatan ini mengubah keamanan dari reaktif menjadi proaktif dengan memperluas titik intervensi sebelum kerusakan terjadi.

Bagaimana attacker menyesuaikan Cyber Kill Chain untuk menghindari deteksi pada organisasi dengan sistem keamanan matang?

Pada target yang matang, attacker sering memperlambat setiap tahap kill chain dan menyebarkannya dalam rentang waktu panjang agar terlihat seperti aktivitas normal. Reconnaissance dilakukan pasif, delivery disamarkan sebagai trafik sah, dan command-and-control menggunakan layanan cloud populer. Adaptasi ini membuat setiap tahap tampak tidak berbahaya secara individual, meskipun berbahaya jika dilihat sebagai satu rangkaian utuh.

Mengapa tahap reconnaissance sering kali menjadi titik kegagalan organisasi dalam mendeteksi serangan berbasis Cyber Kill Chain?

Tahap reconnaissance sering diabaikan karena tidak menghasilkan dampak langsung dan jarang memicu alarm. Aktivitas seperti DNS query, pencarian subdomain, atau pengumpulan metadata sering dianggap normal. Padahal, kegagalan mendeteksi tahap ini memberi attacker keunggulan strategis karena mereka dapat memetakan sistem secara lengkap tanpa perlawanan.

Bagaimana weaponization dalam Cyber Kill Chain berevolusi seiring meningkatnya penggunaan software sah dan open source?

Weaponization modern sering memanfaatkan tool sah seperti PowerShell, Python, atau library open source yang dimodifikasi secara minimal. Karena komponen ini umum digunakan oleh developer dan administrator, payload berbahaya sulit dibedakan dari software normal. Evolusi ini membuat deteksi berbasis signature semakin tidak efektif dan mendorong perlunya analisis perilaku.

Mengapa tahap delivery tidak selalu melibatkan malware attachment atau link phishing seperti yang sering diasumsikan?

Delivery kini sering terjadi melalui update software, dependency manager, atau integrasi API pihak ketiga yang dipercaya. Dalam skenario ini, payload dikirim melalui jalur sah tanpa interaksi langsung dari pengguna. Asumsi bahwa delivery selalu berupa phishing membuat banyak organisasi gagal mendeteksi serangan supply chain atau abuse trusted channel.

Bagaimana organisasi dapat memutus Cyber Kill Chain pada tahap installation tanpa mengganggu operasional normal?

Pemutusan dilakukan dengan menerapkan kontrol eksekusi ketat seperti application whitelisting, privilege restriction, dan monitoring perubahan sistem. Dengan membatasi kemampuan attacker untuk menanam persistence, organisasi dapat menghentikan serangan meskipun tahap delivery berhasil. Pendekatan ini efektif karena installation adalah titik di mana attacker mulai membutuhkan akses sistem yang lebih dalam.

Mengapa command-and-control (C2) modern sering lolos dari deteksi jaringan tradisional?

C2 modern menggunakan protokol umum seperti HTTPS, DNS, atau platform cloud populer sehingga trafiknya terlihat sah. Selain itu, komunikasi sering dienkripsi dan disamarkan sebagai aktivitas aplikasi normal. Tanpa analisis pola komunikasi dan korelasi lintas waktu, sistem keamanan jaringan tradisional sulit membedakan C2 dari trafik legitimate.

Bagaimana tahap actions on objectives sering kali tidak terdeteksi meskipun seluruh tahap sebelumnya telah terlewati dengan aman?

Pada tahap ini, attacker biasanya sudah menggunakan kredensial sah dan hak akses yang terlihat normal. Aktivitas seperti pengambilan data atau perubahan konfigurasi dilakukan perlahan agar tidak mencolok. Karena sistem keamanan sering fokus pada eksploitasi, tindakan akhir yang terlihat seperti aktivitas user sah sering luput dari pengawasan.

Mengapa Cyber Kill Chain klasik perlu dimodifikasi untuk menghadapi serangan berbasis cloud dan SaaS?

Model klasik dirancang untuk jaringan on-premise dan malware tradisional, sementara serangan cloud sering melibatkan penyalahgunaan identitas, token API, dan misconfiguration. Tahapan seperti installation atau C2 bisa tidak relevan dalam konteks SaaS, sehingga organisasi perlu mengadaptasi kill chain dengan fokus pada identity abuse dan data exfiltration berbasis API.

Bagaimana Cyber Kill Chain membantu organisasi memprioritaskan investasi keamanan secara strategis?

Dengan memetakan kontrol keamanan ke setiap tahap kill chain, organisasi dapat mengidentifikasi celah paling kritis dan menentukan investasi yang paling berdampak. Misalnya, jika reconnaissance dan delivery sering lolos, maka peningkatan monitoring perimeter dan email security lebih penting daripada menambah tool exploit detection. Pendekatan ini memastikan anggaran keamanan digunakan secara efektif dan berbasis risiko nyata.