Memahami apa itu supply chain attack menjadi hal yang semakin penting di era digital saat ini. Serangan ini tidak lagi hanya menyasar perusahaan besar secara langsung, tetapi mengeksploitasi titik lemah dari pihak ketiga seperti vendor, penyedia software, atau mitra bisnis lain dalam rantai pasokan.

Dalam artikel ini, kita akan membahas secara lengkap tentang apa itu supply chain attack, bagaimana dampaknya terhadap bisnis, serta beberapa contoh kasus yang pernah terjadi dan menjadi peringatan bagi banyak perusahaan di dunia.

Apa Itu Supply Chain Attack?

Supply chain attack adalah jenis serangan siber yang menargetkan third-party vendor, software provider, atau pihak lain dalam rantai pasokan digital. Serangan ini memanfaatkan celah yang mungkin tidak dimiliki perusahaan utama, sehingga penyerang dapat masuk secara tidak langsung.

Dalam banyak kasus, serangan ini melibatkan manipulasi firmware, software update, library pihak ketiga, atau hardware yang digunakan oleh organisasi. Teknik ini membuat serangan lebih sulit dilacak karena sumber awalnya berasal dari pihak yang dipercaya.

Cara Kerja Supply Chain Attack

Pada dasarnya, supply chain attack bekerja dengan mengeksploitasi titik lemah dalam setiap tahapan rantai pasokan digital. Pelaku memanfaatkan hubungan antar perusahaan dan kepercayaan terhadap pemasok. Berikut penjelasan lengkap tiap tahapannya:

1. Identifikasi Rantai Pasokan yang Rentan

Penyerang memulai dengan memetakan seluruh elemen dalam rantai pasokan perusahaan target. Mereka mencari pemasok yang memiliki sistem keamanan lemah atau menggunakan software yang tidak diperbarui.

Serangan biasanya mengincar pemasok SaaS, cloud service, atau security vendor yang memiliki akses tinggi ke sistem perusahaan. Jika ditemukan titik lemah, pelaku akan menjadikannya pintu masuk serangan. Identifikasi ini dilakukan secara detail karena keberhasilan serangan bergantung pada pemilihan target yang paling mudah ditembus.

2. Penetrasi pada Rantai Pasokan

Setelah menemukan celah, penyerang mulai melakukan infiltrasi ke sistem pemasok. Teknik yang digunakan dapat berupa phishing, eksploitasi zero-day, atau penyusupan melalui malware.

Penetrasi dilakukan secara diam-diam untuk menghindari deteksi sistem keamanan. Pada tahap ini, pelaku sering memanfaatkan kredensial akses yang berhasil dicuri sebelumnya. Selain itu, mereka juga bisa memasukkan backdoor untuk persiapan serangan lanjutan.

3. Infiltrasi Melalui Produk atau Perangkat Lunak

Pelaku biasanya menanamkan malicious code pada software update, paket instalasi, atau firmware milik pemasok. Target sering kali tidak menyadari bahwa produk tersebut sudah dimodifikasi.

Serangan ini sangat efektif karena perusahaan akan memasang pembaruan dari vendor terpercaya. Ketika update dilakukan, malware langsung aktif dalam sistem. Teknik infiltrasi ini menjadi penyebab utama berbagai kasus besar seperti SolarWinds attack dan serangan melalui pustaka NPM.

4. Penggunaan Produk atau Layanan yang Terinfeksi

Organisasi target kemudian menggunakan produk atau layanan yang telah disusupi. Biasanya prosesnya berjalan normal sehingga tidak menimbulkan kecurigaan.

Pada tahap ini, malware atau backdoor mulai mengumpulkan informasi dan mengirimkannya ke server penyerang. Aktivitasnya dibuat sangat halus agar tidak memicu alarm keamanan. Serangan ini dapat bertahan lama karena perusahaan menganggap produk pemasok aman.

5. Penyebaran Melalui Rantai Pasokan

Setelah berhasil menginfeksi satu titik, penyerang memperluas penyebaran melalui koneksi antar sistem. Penyebaran ini sering memanfaatkan integrasi API, sinkronisasi data, atau jaringan internal.

Teknik seperti worm-based malware atau remote execution digunakan untuk memperluas cakupan serangan. Hal ini membuat serangan sulit dihentikan karena menyebar melalui jalur yang sah. Penyebaran yang cepat membuat dampaknya semakin besar dan sulit dikendalikan.

6. Pemanfaatan Kredibilitas Pemasok atau Mitra

Penyerang memanfaatkan reputasi pemasok untuk mendapatkan akses lebih dalam. Karena pemasok dipercaya, permintaan akses atau update jarang dicurigai.

Kepercayaan ini membuat serangan supply chain jauh lebih berbahaya dibanding serangan langsung. Bahkan perusahaan dengan sistem keamanan kuat pun bisa kecolongan. Pelaku sengaja menggunakan identitas layanan tepercaya agar aktivitas mereka terlihat normal.

7. Aktivasi atau Eskalasi Serangan

Pada tahap ini, penyerang mulai mengaktifkan fitur berbahaya dari malware atau backdoor yang sudah ditanamkan. Aktivasi dilakukan setelah memastikan akses mereka stabil.

Eskalasi hak akses dilakukan untuk memperoleh kendali penuh atas sistem. Teknik seperti privilege escalation atau eksploitasi kernel vulnerabilities sering digunakan. Setelahnya, pelaku dapat mengontrol berbagai fungsi sistem sesuai tujuan mereka.

8. Eksploitasi Kerentanan Internal

Jika sistem internal memiliki celah tambahan, penyerang akan memanfaatkannya untuk memperluas kendali. Kerentanan seperti unpatched software atau konfigurasi yang buruk menjadi sasaran utama.

Eksploitasi ini mempercepat proses penguasaan sistem dan memungkinkan pelaku mengakses data penting. Selain itu, mereka dapat menanamkan persistent threat untuk memastikan akses tetap terjaga. Celah internal sering memperburuk dampak serangan karena membuka akses ke area kritis perusahaan.

9. Potensi Pemindahan Lateral

Penyerang kemudian bergerak secara lateral ke sistem atau server lain dalam jaringan. Gerakan ini dilakukan melalui remote desktop, shared credentials, atau layanan sinkronisasi.

Tujuan dari pemindahan lateral adalah memperluas area serangan dan mengakses data bernilai tinggi. Teknik ini membuat serangan semakin kompleks dan sulit diblokir. Jika berhasil, pelaku dapat menguasai sebagian besar infrastruktur IT perusahaan.

10. Pencurian atau Manipulasi Data

Pada tahap ini, data mulai dicuri, dimodifikasi, atau diekstraksi dalam jumlah besar. Data sensitif seperti customer record, API key, intellectual property, hingga financial data menjadi sasaran utama.

Pelaku menggunakan data exfiltration tools untuk mengirimkan data ke server mereka tanpa memicu alarm keamanan. Manipulasi data juga kerap digunakan untuk mengacaukan proses bisnis. Kerugian finansial dan reputasi perusahaan bisa sangat besar pada tahap ini.

11. Pencurian Identitas atau Informasi Kredensial

Selain data, pelaku sering mencuri username, password, SSH key, atau API token. Informasi ini kemudian digunakan untuk memperluas akses ke sistem lain.

Pencurian identitas memungkinkan pelaku menyamar sebagai pengguna sah. Hal ini memperumit deteksi karena aktivitas mereka terlihat seperti penggunaan normal. Kredensial yang dicuri dapat dijual atau digunakan untuk serangan lanjutan di masa depan.

12. Penghapusan Bukti dan Pelarian (Evasion)

Tahap terakhir adalah menghapus jejak serangan untuk menghindari deteksi. Teknik seperti log wiping, anti-forensic tools, dan penyamaran lalu lintas jaringan sering digunakan.

Pelaku memastikan tidak ada indikator yang dapat mengarah pada aktivitas mereka. Setelah semua bukti dihapus, mereka meninggalkan sistem sambil tetap mempertahankan backdoor tersembunyi. Evasion ini membuat banyak perusahaan baru sadar mengalami serangan setelah kerusakan terjadi.

Dampak Supply Chain Attack

Dampak supply chain attack bisa sangat luas karena menyasar proses bisnis dari hulu ke hilir. Serangan ini tidak hanya mempengaruhi satu perusahaan, tetapi juga seluruh ekosistem pemasok dan mitra. Berikut penjelasan lengkap dari berbagai dampaknya:

1. Kehilangan Data Sensitif

Kehilangan data sensitif adalah salah satu konsekuensi paling serius dari supply chain attack. Penyerang dapat mengakses customer data, financial information, atau proprietary documents tanpa terdeteksi.

Kebocoran ini dapat digunakan untuk aksi kriminal seperti identity theft atau corporate espionage. Selain itu, perusahaan harus menanggung biaya pemulihan dan notifikasi data breach yang tidak kecil. Kerugian data sensitif juga berdampak jangka panjang terhadap keamanan internal perusahaan.

2. Kerusakan Reputasi

Serangan yang melibatkan pemasok dapat meruntuhkan kepercayaan publik terhadap perusahaan. Reputasi yang rusak membuat pelanggan meragukan kemampuan perusahaan dalam menjaga keamanan digital assets.

Dalam banyak kasus, efek reputasi lebih merugikan daripada kerusakan teknis. Perusahaan membutuhkan waktu lama untuk kembali memperoleh kepercayaan pasar. Kerusakan reputasi juga dapat menghambat peluang bisnis baru dan kerja sama strategis.

3. Gangguan Operasional

Supply chain attack sering menyebabkan gangguan pada sistem operasional sehari-hari. Penyerang dapat melumpuhkan jaringan, memblokir akses ke aplikasi penting, atau mengacaukan proses internal.

Gangguan operasional dapat mengakibatkan downtime yang berkepanjangan. Akibatnya, produktivitas menurun dan pelayanan terhadap pelanggan ikut terdampak. Beberapa perusahaan bahkan harus menghentikan operasional untuk memulihkan sistem secara menyeluruh.

4. Kerugian Finansial

Kerugian finansial muncul dari berbagai sumber, mulai dari biaya pemulihan, penalti hukum, hingga kehilangan penjualan. Serangan seperti ini sering menimbulkan operational cost tambahan yang signifikan.

Selain itu, perusahaan bisa terkena denda akibat melanggar regulasi perlindungan data. Kerusakan aset digital juga membutuhkan investasi ekstra untuk penggantian atau perbaikan. Kerugian finansial dapat menekan arus kas dan mengganggu pertumbuhan perusahaan dalam jangka panjang.

5. Penyimpangan Produk atau Layanan

Serangan pada rantai pasokan dapat menyebabkan perubahan pada software, firmware, atau perangkat yang diproduksi. Penyimpangan ini berisiko membuat produk berfungsi tidak semestinya.

Pelaku dapat menanamkan malicious code ke dalam produk yang kemudian digunakan pelanggan. Hal ini tidak hanya merusak pengalaman pengguna, tetapi juga membahayakan keamanan mereka. Produk yang menyimpang membuat perusahaan harus melakukan product recall yang mahal dan kompleks.

6. Ancaman Hukum dan Kepatuhan

Serangan siber dapat membuat perusahaan melanggar regulasi seperti GDPR, HIPAA, atau aturan perlindungan data lokal. Pelanggaran ini dapat menyebabkan sanksi berat dari regulator.

Selain itu, korban juga dapat digugat oleh pelanggan atau mitra bisnis. Tanggung jawab hukum meliputi pembuktian insiden, kompensasi, serta proses litigasi panjang. Kepatuhan menjadi semakin rumit jika insiden melibatkan beberapa negara atau pihak internasional.

7. Kehilangan Kepercayaan Pelanggan dan Mitra Bisnis

Kepercayaan adalah aset penting dalam hubungan bisnis. Setelah mengalami serangan, pelanggan mungkin merasa ragu menyerahkan data atau menggunakan layanan perusahaan.

Mitra bisnis juga mempertimbangkan ulang integrasi sistem atau kerja sama baru. Hal ini menimbulkan hambatan dalam kolaborasi dan pengembangan ekosistem. Kehilangan kepercayaan membutuhkan strategi komunikasi dan pemulihan reputasi yang konsisten.

8. Penghancuran Fisik atau Kerusakan Infrastruktur

Beberapa supply chain attack dapat memicu kerusakan fisik melalui manipulasi industrial control system atau perangkat IoT. Serangan ini berbahaya karena berdampak langsung pada lingkungan operasional.

Penyerang bisa mengacaukan SCADA system, menyebabkan malfungsi mesin, atau menonaktifkan perangkat keamanan. Kerusakan fisik memiliki risiko keselamatan yang signifikan. Dalam sektor industri, dampak seperti ini bisa mengakibatkan kerugian besar dan menghentikan produksi sepenuhnya.

9. Kerugian Intelektual

Perusahaan dapat kehilangan intellectual property seperti desain produk, algoritma, atau rencana strategis. Kerugian ini memberi keuntungan besar bagi pesaing atau pihak kriminal.

Pencurian IP membuat perusahaan kehilangan keunggulan kompetitif. Proses penelitian dan pengembangan yang memakan waktu bertahun-tahun bisa sia-sia. Selain itu, barang tiruan atau teknologi duplikasi dapat muncul di pasar dan menurunkan nilai bisnis.

10. Risiko Kepatuhan dan Kontraktual

Banyak perusahaan memiliki kontrak yang mensyaratkan standar keamanan tertentu. Terjadinya supply chain attack dapat membuat perusahaan dianggap melanggar kontrak tersebut.

Konsekuensinya termasuk penalti, penghentian kemitraan, hingga kewajiban hukum. Selain itu, perusahaan harus melakukan audit keamanan tambahan. Risiko kontraktual ini meningkatkan beban manajemen dan memperumit alur kerja bisnis.

11. Penyebaran Serangan ke Pihak Ketiga

Serangan pada satu organisasi dapat menyebar ke partner melalui integrasi API atau jaringan internal. Hal ini membuat insiden semakin sulit dikendalikan.

Efek domino ini memperbesar skala kerusakan dan mempercepat penyusupan ke banyak sistem. Pelaku memanfaatkan koneksi terpercaya untuk menjangkau target berikutnya. Penyebaran ini bisa menciptakan krisis keamanan besar dalam ekosistem bisnis yang saling terhubung.

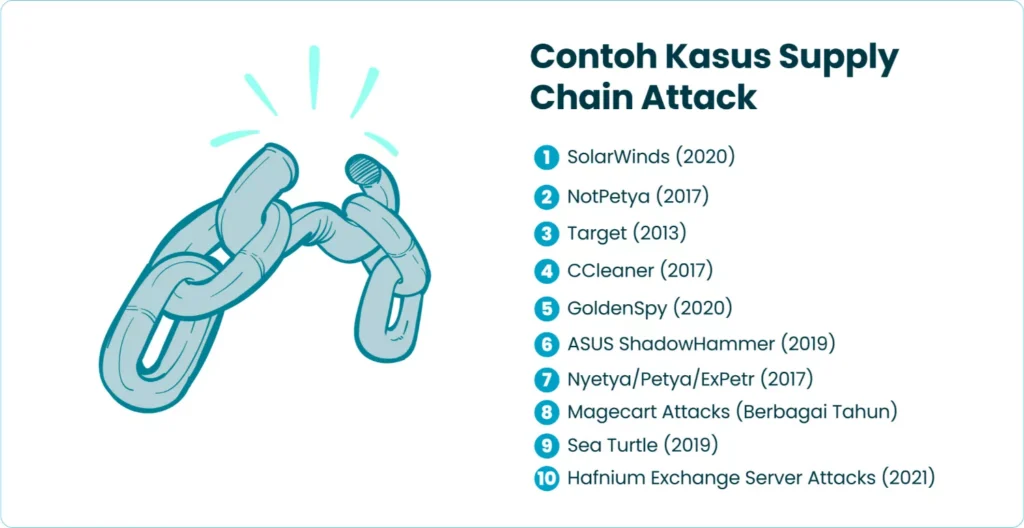

Contoh Kasus Supply Chain Attack

Berbagai insiden terkenal menjadi bukti bagaimana supply chain attack dapat menimbulkan dampak global. Berikut contoh serangan yang pernah mengguncang dunia siber:

1. SolarWinds (2020)

Insiden SolarWinds terjadi ketika penyerang menanamkan malicious code pada update Orion, perangkat lunak manajemen jaringan. Lebih dari 18.000 organisasi mengunduh update terinfeksi tersebut.

Serangan ini memengaruhi instansi pemerintah Amerika Serikat dan perusahaan besar dunia. Teknik yang digunakan sangat canggih sehingga membutuhkan waktu lama untuk terdeteksi.

SolarWinds menjadi contoh paling terkenal dari bagaimana serangan supply chain dapat mempengaruhi keamanan global.

2. NotPetya (2017)

NotPetya menyebar melalui update terinfeksi dari perangkat lunak akuntansi bernama MeDoc. Malware ini dirancang untuk menghancurkan sistem, bukan sekadar mencuri data.

Serangan tersebut melumpuhkan banyak perusahaan besar, termasuk Maersk dan Merck. Kerugian global mencapai miliaran dolar.

NotPetya menunjukkan bagaimana serangan pada satu pemasok bisa merusak infrastruktur internasional.

3. Target (2013)

Kasus Target bermula dari pencurian kredensial pemasok HVAC yang memiliki akses ke jaringan. Penyerang kemudian mencuri data kartu kredit lebih dari 40 juta pelanggan.

Serangan ini menimbulkan kerugian finansial besar dan merusak reputasi Target. Perusahaan harus memperketat keamanan pemasok sebagai langkah perbaikan.

Insiden ini menjadi peringatan betapa berbahayanya akses pihak ketiga.

4. CCleaner (2017)

Aplikasi CCleaner sempat didistribusikan dalam kondisi terinfeksi oleh malware. Penyerang berhasil memodifikasi versi resmi dan mendistribusikannya ke jutaan pengguna.

Malware tersebut menargetkan perusahaan besar untuk akses lebih dalam. Banyak pengguna tidak menyadari karena paket instalasi berasal dari sumber resmi.

Insiden ini menunjukkan risiko pada proses distribusi software populer.

5. GoldenSpy (2020)

GoldenSpy adalah malware yang ditemukan dalam perangkat lunak pajak wajib yang digunakan perusahaan asing di Tiongkok. Program tersebut secara otomatis menginstal backdoor.

Serangan ini memberikan pelaku akses administratif ke sistem perusahaan. Modusnya memanfaatkan keharusan instalasi software resmi.

Kasus GoldenSpy menegaskan bahwa kewajiban perangkat lunak pemerintah pun dapat dimanipulasi.

6. ASUS ShadowHammer (2019)

Penyerang menyusupi tool update resmi milik ASUS dan menanamkan malicious payload. Jutaan pengguna berpotensi terdampak sebelum insiden ditemukan.

Namun malware hanya menargetkan perangkat dengan MAC address tertentu. Teknik selektif ini menunjukkan tingkat kecanggihan serangan.

ShadowHammer menjadi salah satu supply chain attack terbesar yang melibatkan produsen hardware.

7. Nyetya/Petya/ExPetr (2017)

Varian Petya ini juga menyebar melalui rantai pasokan dan memiliki sifat destruktif. Serangan tersebut merusak sektor perbankan, energi, hingga pemerintahan.

Efeknya begitu luas karena menyerang layanan penting dalam skala nasional. Banyak organisasi harus membangun ulang sistem akibat kerusakan permanen. Serangan ini memperkuat urgensi perlindungan rantai pasokan di berbagai negara.

8. Magecart Attacks (Berbagai Tahun)

Magecart groups* menyerang platform e-commerce dengan menyusupi JavaScript library pihak ketiga. Mereka mencuri data kartu kredit saat pelanggan berbelanja.

Serangan ini sulit terdeteksi karena skrip disisipkan pada komponen yang digunakan banyak situs. Insiden terjadi pada perusahaan besar seperti British Airways dan Ticketmaster. Magecart terus berkembang dengan teknik yang semakin canggih dari tahun ke tahun.

9. Sea Turtle (2019)

Sea Turtle adalah kampanye serangan yang menargetkan DNS infrastructure. Penyerang mengincar registrar dan penyedia DNS untuk mengalihkan lalu lintas ke server berbahaya.

Serangan ini memungkinkan pencurian kredensial dari berbagai organisasi pemerintah dan militer. Tekniknya sangat rumit karena menyerang fondasi internet. Sea Turtle menjadi salah satu contoh serangan rantai pasokan tingkat infrastruktur.

10. Hafnium Exchange Server Attacks (2021)

Hafnium mengeksploitasi kerentanan Microsoft Exchange Server yang digunakan banyak organisasi. Serangan ini terjadi secara masif sebelum patch resmi dirilis.

Melalui pemasok perangkat lunak besar seperti Microsoft, ribuan server di seluruh dunia terdampak. Penyerang mencuri email, data sensitif, dan memasang web shell. Kasus ini membuktikan bahwa celah pada software populer dapat menjadi bencana global.

Cara Mendeteksi Supply Chain Attack

Mendeteksi supply chain attack membutuhkan kombinasi pemantauan teknis, analisis data, dan evaluasi risiko pemasok. Serangan jenis ini sering disamarkan melalui jalur terpercaya sehingga sulit dikenali. Berikut berbagai metode deteksi yang dapat digunakan perusahaan:

1. Pemantauan Aktivitas Jaringan

Pemantauan aktivitas jaringan membantu mengidentifikasi pola abnormal yang dapat mengindikasikan adanya serangan. Sistem seperti Intrusion Detection System (IDS) dan Intrusion Prevention System (IPS) mampu mendeteksi anomali trafik.

Perusahaan perlu memastikan bahwa seluruh jalur komunikasi, termasuk koneksi ke pemasok, diawasi secara menyeluruh. Pemantauan berkelanjutan memungkinkan deteksi lebih cepat sebelum dampaknya meluas. Selain itu, analisis network baseline dapat digunakan untuk menentukan apakah terjadi aktivitas yang tidak biasa.

2. Analisis Log

Log analysis berperan penting dalam menemukan tanda-tanda penyusupan pada rantai pasokan. Log dari server, application, dan firewall dapat memberikan gambaran aktivitas mencurigakan.

Melakukan korelasi antar log membantu mengungkap pola serangan yang terorganisir. Deteksi dini biasanya terlihat dari perubahan akses, penggunaan kredensial aneh, atau koneksi tidak sah. Perusahaan juga dapat mengandalkan Security Information and Event Management (SIEM) untuk mempercepat proses analisis.

3. Deteksi Perilaku Anomali

Deteksi berbasis perilaku menggunakan machine learning atau analisis heuristik untuk menemukan perilaku yang tidak sesuai kebiasaan. Metode ini efektif terhadap serangan yang berhasil menyamar sebagai aktivitas normal.

Sistem akan menandai aktivitas seperti data exfiltration, akses tak biasa, atau penggunaan API yang tidak wajar. Deteksi berbasis perilaku sangat penting karena banyak supply chain attack memanfaatkan kredensial sah.

Pendekatan ini meningkatkan peluang mengidentifikasi serangan yang tidak terdeteksi oleh metode tradisional.

4. Penilaian Keamanan Rantai Pasokan

Penilaian keamanan pada pemasok dan mitra membantu mendeteksi potensi celah yang dapat dimanfaatkan penyerang. Evaluasi ini mencakup third-party risk assessment, pemeriksaan kontrol keamanan, dan peninjauan kebijakan internal.

Proses ini memastikan bahwa pemasok memiliki standar keamanan yang sejalan dengan perusahaan. Selain itu, identifikasi risiko dilakukan secara berkala, bukan hanya ketika kontrak dibuat. Dengan begitu, perusahaan dapat melihat perubahan kondisi keamanan pemasok dari waktu ke waktu.

5. Pendeteksian Tanda-Tanda Awal

Tanda-tanda awal seperti pembaruan software yang mencurigakan atau modul firmware yang tidak dikenal bisa menjadi indikator serangan. Perusahaan harus memiliki sistem validasi integritas sebelum instalasi.

Checksum verification dan code signing membantu memastikan paket software belum dimodifikasi. Jika ada ketidaksesuaian, proses instalasi harus dihentikan sementara. Pendekatan ini mengurangi risiko infiltrasi melalui update resmi pemasok.

6. Analisis Trafik SSL/TLS

Analisis trafik SSL/TLS diperlukan karena banyak serangan modern menggunakan enkripsi untuk menyembunyikan aktivitas. Teknologi seperti SSL inspection membantu memeriksa isi trafik terenkripsi secara aman.

Dengan analisis ini, perusahaan dapat mendeteksi command-and-control traffic atau upaya data exfiltration. Meski prosesnya kompleks, hasilnya dapat meningkatkan visibilitas keamanan. Analisis trafik yang baik menjaga keseimbangan antara keamanan dan privasi.

Cara Mencegah Supply Chain Attack

Pencegahan supply chain attack membutuhkan strategi keamanan menyeluruh, mulai dari evaluasi pemasok hingga edukasi internal. Berikut langkah-langkah yang dapat diambil:

1. Evaluasi dan Pemilihan Pemasok yang Cermat

Memilih pemasok yang memiliki standar keamanan tinggi adalah langkah pertama untuk mencegah serangan. Evaluasi mencakup pemeriksaan arsitektur keamanan, kebijakan privasi, dan rekam jejak insiden.

Perusahaan harus memastikan pemasok menjalankan security compliance. Hal ini dapat dilihat melalui sertifikasi seperti ISO 27001 atau SOC 2. Evaluasi menyeluruh menghindarkan perusahaan dari risiko bekerja dengan vendor yang memiliki celah besar.

2. Transparansi Rantai Pasokan

Transparansi membantu perusahaan mengetahui bagaimana produk dan layanan dikelola di setiap tahap rantai pasokan. Pemasok harus bersedia memberikan detail mengenai proses software development, audit, dan kontrol keamanan.

Transparansi juga mencakup keterbukaan terhadap perubahan sistem atau pembaruan penting. Jika pemasok enggan memberi informasi, risiko keamanan semakin tinggi. Hubungan yang transparan menciptakan ekosistem rantai pasokan yang aman dan terpercaya.

3. Pemantauan Keamanan Terus-Menerus

Pemantauan keamanan terus-menerus membantu mendeteksi aktivitas mencurigakan secara real-time. Sistem seperti SIEM, EDR, dan NDR mempercepat proses identifikasi insiden.

Pemantauan harus diterapkan pada seluruh titik integrasi antara organisasi dan pemasok. Dengan begitu, celah serangan dapat ditemukan sebelum berkembang. Praktik ini meningkatkan kesiapan perusahaan menghadapi serangan kompleks.

4. Verifikasi Kredensial dan Akses Pengguna

Kontrol akses yang ketat diperlukan untuk mencegah penyalahgunaan kredensial. Setiap pemasok harus diberikan least privilege access sesuai kebutuhan operasional.

Penggunaan autentikasi multifaktor (MFA) dapat mengurangi risiko pencurian akun. Selain itu, akses harus dibatasi berdasarkan waktu dan fungsi tertentu. Verifikasi rutin memastikan bahwa tidak ada akun yang dibiarkan aktif tanpa alasan bisnis.

5. Verifikasi Pemasok dan Mitra

Perusahaan perlu memeriksa identitas pemasok melalui vendor validation process. Langkah ini memastikan bahwa pemasok tidak menyembunyikan risiko atau menggunakan sistem yang tidak aman.

Verifikasi juga diterapkan pada mitra baru sebelum mereka diberikan akses sistem. Hal ini membantu mencegah infiltrasi melalui fake vendor atau pihak yang tidak terotorisasi. Proses verifikasi harus diperbarui secara berkala untuk memastikan data tetap akurat.

6. Audit Keamanan Rutin pada Pemasok

Audit rutin memastikan bahwa pemasok mematuhi standar keamanan terbaru. Audit dapat berupa pemeriksaan dokumentasi, pengujian kerentanan, atau penetration testing pihak ketiga.

Perusahaan dapat menetapkan standar audit minimum untuk seluruh mitra. Jika pemasok tidak memenuhi syarat, mereka harus memperbaiki kontrol keamanan terlebih dahulu. Audit membantu mengungkap celah yang sering tidak disadari oleh pemasok itu sendiri.

7. Sandi yang Kuat dan Pengelolaan Sandi yang Baik

Penggunaan sandi kuat adalah fondasi dasar keamanan digital. Penerapan password manager dapat membantu karyawan mengelola sandi secara aman.

Selain itu, perusahaan perlu menerapkan kebijakan rotasi sandi untuk mencegah penyalahgunaan kredensial lama. Sandi juga harus dilindungi oleh multi-factor authentication. Pengelolaan sandi yang baik mengurangi risiko kompromi akibat kebiasaan pengguna yang lemah.

8. Pendidikan dan Pelatihan Keamanan Karyawan

Karyawan adalah garis pertahanan pertama terhadap serangan siber. Pelatihan berkala membantu mereka mengenali phishing, update mencurigakan, atau permintaan akses tidak wajar.

Perusahaan harus menyediakan materi edukasi yang sesuai dengan kebutuhan tiap divisi. Pelatihan dapat mencakup simulasi serangan untuk meningkatkan kewaspadaan. Budaya keamanan yang kuat memperkecil peluang keberhasilan serangan berbasis manusia.

9. Implementasi Zero Trust Security Model

Model Zero Trust memastikan bahwa setiap akses harus diverifikasi tanpa terkecuali. Tidak ada pengguna atau perangkat yang otomatis dipercaya, termasuk pemasok.

Implementasi Zero Trust meliputi segmentasi jaringan, verifikasi berulang, dan pemantauan akses secara real-time. Pendekatan ini mengurangi ruang gerak penyerang. Strategi ini sangat efektif dalam menghentikan penyebaran lateral setelah terjadi infiltrasi.

10. Pengelolaan Pembaruan dan Patch Secara Rutin

Pengelolaan pembaruan penting untuk menutup celah keamanan yang bisa dimanfaatkan penyerang. Banyak serangan terjadi akibat perangkat lunak yang tidak diperbarui.

Perusahaan harus memiliki sistem otomatis untuk patch management. Pembaruan dari pemasok juga harus diverifikasi sebelum diinstal. Rutinitas ini memastikan seluruh sistem memiliki perlindungan optimal.

11. Pengujian Keamanan Produk dan Perangkat Lunak

Setiap produk atau software harus diuji sebelum digunakan dalam operasional. Pengujian meliputi code review, pengecekan integritas, dan analisis kerentanan.

Pengujian ini membantu mencegah infiltrasi melalui modul atau library yang terinfeksi. Perusahaan juga dapat bekerja sama dengan pihak ketiga untuk evaluasi independen. Semakin ketat pengujian, semakin kecil peluang serangan menyusup ke dalam sistem.

12. Monitoring Tanda-Tanda Awal Serangan

Monitoring tanda-tanda awal membantu perusahaan mendeteksi serangan sebelum menjadi kritis. Indikator seperti unusual outbound traffic, perubahan konfigurasi, atau file mencurigakan harus segera dianalisis.

Sistem threat intelligence dapat digunakan untuk mendeteksi tanda serangan global. Informasi ini mempermudah perusahaan mengambil tindakan lebih cepat. Pendekatan proaktif ini mengurangi dampak serangan secara signifikan.

13. Kerjasama dengan Komunitas Keamanan

Bergabung dengan komunitas keamanan seperti CERT, ISAC, atau forum profesional membantu perusahaan memperoleh informasi ancaman terkini. Kolaborasi ini mempercepat deteksi dan respon terhadap serangan rantai pasokan.

Komunitas sering membagikan indikator kompromi (IOC) dan laporan insiden penting. Informasi tersebut dapat menjadi dasar penguatan sistem keamanan. Dengan bekerja sama, organisasi dapat membangun ekosistem yang lebih aman dan tangguh.

Waspadai Bahaya Supply Chain Attack di Era Digital

Supply chain attack bukan sekadar ancaman teknis, tetapi sebuah risiko besar yang mampu mengguncang fondasi keamanan bisnis dari dalam. Serangan ini memanfaatkan celah kecil pada pemasok, software pihak ketiga, hingga jaringan mitra, lalu menyusup tanpa terdeteksi.

Jika tidak diantisipasi sejak awal, dampaknya bisa sangat luas mulai dari kebocoran data hingga lumpuhnya operasional perusahaan secara menyeluruh. Di era digital yang semakin terhubung, perusahaan wajib meningkatkan kewaspadaan dan menerapkan strategi keamanan berlapis.

Bahaya supply chain attack terletak pada kemampuannya mengecoh bahkan sistem yang sudah dianggap aman sekalipun. Dengan memperkuat kemitraan, memvalidasi setiap akses, serta melakukan pemantauan keamanan secara konsisten, bisnis dapat meminimalkan risiko dan menjaga kepercayaan pelanggan maupun mitra di dunia yang penuh ancaman siber ini.

FAQ (Frequently Asked Question)

Bagaimana organisasi dapat mendeteksi tanda-tanda awal supply chain attack ketika aktor ancaman menyusup melalui komponen yang tampak sah dan telah lama digunakan?

Deteksi dilakukan dengan memonitor perubahan perilaku aplikasi yang sebelumnya stabil, seperti munculnya koneksi outbound baru, modifikasi library yang tidak tercatat, atau perbedaan hash file setelah update. Karena komponen tersebut dianggap sah, organisasi perlu menggabungkan behavior-based detection, integritas file berbasis hashing, dan pemantauan anomali pada pipeline build untuk menemukan penyisipan kode berbahaya yang tidak terdeteksi oleh verifikasi tradisional.

Mengapa verifikasi digital signature pada software tidak cukup untuk mencegah supply chain attack modern?

Digital signature memastikan software berasal dari vendor yang benar, tetapi tidak menjamin vendor tersebut tidak telah disusupi. Jika aktor ancaman menginfeksi proses build internal atau mencuri kunci signing vendor, maka paket berbahaya tetap akan muncul sebagai “legitimate”. Oleh karena itu, organisasi juga harus mengevaluasi build provenance, memeriksa reproducible build, dan memonitor pola perilaku runtime untuk mendeteksi penyalahgunaan yang tidak terlihat dari signature semata.

Bagaimana organisasi menilai risiko keamanan dari third-party vendor yang tidak memiliki standar keamanan tinggi namun menjadi komponen kritis dalam pipeline?

Penilaian dilakukan melalui third-party risk assessment yang mencakup audit kebijakan keamanan vendor, bukti sertifikasi, serta kemampuan mereka dalam mendeteksi dan melaporkan insiden. Risiko dapat diklasifikasikan dengan menilai tingkat akses vendor ke data atau pipeline internal, sehingga perusahaan dapat menerapkan kompensasi seperti pembatasan API, sandboxing komponen, atau isolasi lingkungan untuk vendor berisiko tinggi.

Bagaimana supply chain attack dapat menyebar melalui ekosistem CI/CD tanpa terdeteksi oleh developer maupun sistem keamanan otomatis?

Serangan dapat menyusup ke pipeline melalui manipulasi dependency, malicious script di proses build, atau penyusupan pada runner yang digunakan untuk kompilasi kode. Karena CI/CD otomatis menjalankan script tanpa verifikasi manual, malicious payload dapat masuk ke artifact final tanpa memicu alarm. Oleh sebab itu, organisasi perlu menerapkan pipeline integrity validation, scanning dependency, dan pembatasan izin build agent agar tidak memiliki akses berlebih.

Mengapa dependency open source menjadi salah satu titik paling rentan dalam supply chain attack dan bagaimana cara memitigasinya?

Dependency open source rentan karena sering diperbarui cepat, dikelola oleh komunitas kecil, dan jarang diaudit secara menyeluruh sebelum diadopsi oleh perusahaan. Mitigasi dilakukan melalui software composition analysis (SCA), penggunaan lockfile yang ketat, serta mirror repository internal agar organisasi tidak langsung mengunduh paket dari sumber publik yang tidak diverifikasi. Dengan pendekatan ini, risiko penyisipan kode berbahaya dapat ditekan secara signifikan.

Bagaimana aktor ancaman memanfaatkan akses tidak langsung ke vendor kecil untuk menembus organisasi besar dalam supply chain attack?

Aktor ancaman sering memilih vendor kecil karena mereka memiliki kontrol keamanan yang lebih lemah tetapi tetap memiliki akses signifikan ke sistem pelanggan besar. Setelah kompromi terjadi, penyerang memanfaatkan koneksi API, update software, atau kredensial yang dibocorkan vendor untuk masuk ke target utama tanpa melalui pertahanan langsung. Teknik ini membuat serangan sulit terdeteksi karena aksesnya muncul dari sumber yang dipercaya organisasi.

Bagaimana perusahaan dapat memastikan bahwa pembaruan software otomatis tidak menjadi jalur masuk serangan supply chain yang tersembunyi?

Pembaruan otomatis harus melalui proses validasi tambahan seperti update provenance verification, signature checking ganda, dan analisis hash untuk memastikan tidak ada perubahan yang tidak sah. Perusahaan juga dapat menerapkan staged rollout, di mana update diuji pada subset kecil sistem terlebih dahulu, sehingga anomali dapat dideteksi tanpa membahayakan seluruh infrastruktur secara langsung.

Bagaimana supply chain attack dapat bertahan lama dalam sistem tanpa menimbulkan alarm, meski telah melewati berbagai solusi keamanan endpoint dan jaringan?

Serangan bertahan lama karena payload biasanya disamarkan sebagai fungsi normal dari komponen yang diinfeksi, sehingga mekanisme keamanan tidak menganggap aktivitasnya sebagai ancaman. Selain itu, aktor ancaman sering menggunakan teknik low-and-slow serta memanfaatkan kredensial sah untuk menghindari deteksi berbasis signature. Untuk mematahkan stealth ini, diperlukan pendekatan behavioral monitoring dan korelasi log lintas sistem.

Bagaimana organisasi memverifikasi keamanan komponen build ketika menggunakan lingkungan cloud yang bersifat ephemeral dan sering berganti instance?

Lingkungan ephemeral membutuhkan infrastructure as code validation, runtime scanning otomatis, dan verifikasi deterministik terhadap artifact yang dihasilkan. Karena instance tidak permanen, organisasi harus memastikan setiap lingkungan build diinisialisasi dari template yang bersih, bebas dari modifikasi manual, serta diaudit melalui kontrol integritas yang berjalan sebelum dan sesudah proses build.

Mengapa supply chain attack dianggap lebih berbahaya daripada serangan langsung terhadap aplikasi atau server?

Supply chain attack berbahaya karena aktor ancaman dapat menyusup jauh sebelum software mencapai pengguna, memungkinkan mereka menyebarkan kode berbahaya ke ribuan sistem melalui update yang tampak sah. Selain itu, serangan ini merusak kepercayaan terhadap vendor dan ekosistem teknologi secara menyeluruh, serta sangat sulit dideteksi karena titik serangannya berada pada proses upstream yang jarang diawasi dengan ketat.