RCE adalah salah satu ancaman serius dalam dunia keamanan siber yang bisa mengakibatkan sistem Anda diambil alih dari jarak jauh. Jika tidak ditangani dengan tepat, Remote Code Execution ini mampu membuka celah bagi peretas untuk menjalankan perintah berbahaya tanpa izin.

Artikel ini akan membahas bagaimana metode RCE bekerja, dampak fatal yang ditimbulkannya, dan langkah-langkah pencegahan yang bisa Anda lakukan agar sistem tetap aman. Mengenali potensi ancaman seperti ini adalah langkah awal yang penting untuk melindungi data dan infrastruktur.

Apa itu Remote Code Execution (RCE)?

Remote Code Execution (RCE) merupakan celah keamanan yang sangat berbahaya dalam dunia siber. Celah ini memungkinkan penyerang menjalankan kode berbahaya dari jarak jauh di sistem target tanpa sepengetahuan atau izin pemiliknya.

Ketika RCE terjadi, penyerang bisa mendapatkan akses penuh dan mengendalikan perangkat yang terdampak. Mereka juga dapat mencuri data sensitif, memasang malware, bahkan merusak sistem secara keseluruhan. Dalam kasus yang lebih parah, mereka bisa mengambil alih seluruh jaringan.

RCE biasanya muncul saat program dalam komputer korban menjalankan kode yang dikendalikan penyerang, bukan instruksi asli dari sistem. Kondisi ini sering kali disebabkan oleh celah keamanan atau bug dalam perangkat lunak, yang memberi jalan bagi penyerang untuk menyisipkan perintah berbahaya dan memaksa program untuk mengeksekusinya.

Cara Kerja RCE

RCE terjadi saat sebuah program menjalankan kode yang dikendalikan oleh penyerang, bukan kode asli yang seharusnya dijalankan. Ini seperti hijacking program control. Umumnya, serangan semacam ini muncul karena adanya celah keamanan atau bug dalam perangkat lunak yang sudah usang atau tidak memiliki sistem keamanan yang memadai.

Ketika perangkat lunak tidak memvalidasi data dengan benar atau menyisakan celah, penyerang bisa masuk dan menjalankan perintah berbahaya. Penyerang memanfaatkan berbagai celah keamanan, terutama yang berkaitan dengan kesalahan dalam memproses data masukan pengguna.

Metode Serangan Remote Code Execution

Serangan ini muncul ketika aplikasi menjalankan kode yang dikendalikan penyerang, bukan kode yang seharusnya. Untuk itu, penting bagi Anda memahami berbagai metode yang biasa digunakan agar dapat mendeteksi dan mencegahnya lebih dini.

1. Injeksi Kode

Injeksi kode terjadi saat penyerang memasukkan malicious code ke dalam input yang diterima sistem atau aplikasi. Teknik ini memiliki berbagai bentuk:

- Command Injection: Penyerang menyisipkan perintah berbahaya ke dalam input aplikasi agar sistem mengeksekusinya.

- Cross-Site Scripting (XSS): Penyerang menyisipkan kode JavaScript berbahaya ke dalam situs, yang akan dijalankan ketika dikunjungi korban.

- SQL Injection: Penyerang menyisipkan kode SQL berbahaya ke dalam formulir login atau kolom pencarian. Teknik ini bahkan bisa berubah menjadi serangan RCE ketika penyerang mengaktifkan prosedur bawaan seperti xp_cmdshell di SQL Server, yang memungkinkan eksekusi perintah sistem operasi.

2. Remote File Inclusion (RFI)

Remote File Inclusion atau RFI memungkinkan penyerang menyisipkan file dari luar sistem ke dalam aplikasi. Saat sistem rentan memuat file tersebut tanpa validasi yang tepat, kode berbahaya di dalamnya langsung dijalankan.

Teknik ini sering terjadi pada aplikasi web yang tidak memeriksa nama file atau jalur (path) dengan benar, sehingga penyerang bisa mengeksekusi kode eksternal dengan mudah.

3. Insecure Deserialization

Serangan ini memanfaatkan proses deserialization, yakni saat sistem membaca kembali data dalam format terserial. Jika proses ini tidak dilindungi dengan benar, penyerang bisa mengubah data tersebut sehingga sistem menjalankan kode yang mereka sisipkan. Format data seperti JSON dan XML rentan terhadap metode ini.

4. Remote Command Execution

Pada metode ini, penyerang menjalankan perintah atau skrip secara jarak jauh pada sistem yang memiliki celah keamanan. Mereka mengeksploitasi kelemahan dalam aplikasi atau protokol jaringan untuk menjalankan perintah tertentu.

Teknik ini memungkinkan penyerang mengubah konfigurasi, menginstal perangkat lunak tambahan, menghapus data, bahkan mengambil alih sistem sepenuhnya. Beberapa cara yang digunakan antara lain:

- Mengeksploitasi Buffer Overflow: Penyerang mengisi buffer data secara berlebihan hingga sistem menjalankan kode berbahaya. Teknik ini umum digunakan di aplikasi yang berjalan di sistem seperti Linux atau Windows.

- Menggunakan Stored Procedures: Penyerang memanfaatkan prosedur bawaan dalam sistem database seperti MySQL (dengan fungsi system atau exec) dan SQL Server (dengan xp_cmdshell) untuk menjalankan perintah sistem operasi.

Dengan mengeksploitasi metode-metode di atas, penyerang bisa mencuri data penting, memasang malware, hingga menghancurkan sistem sepenuhnya—bahkan menguasai seluruh jaringan yang terhubung.

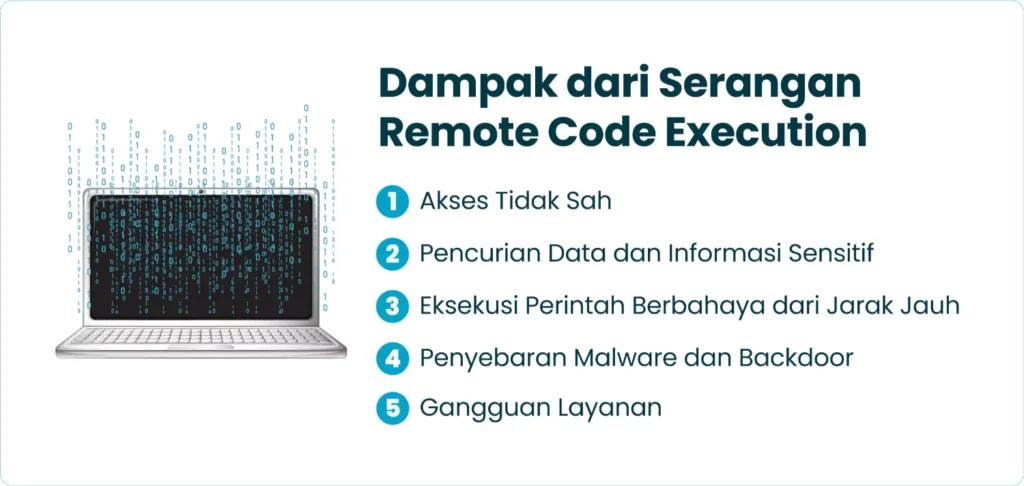

Dampak dari Serangan Remote Code Execution

Serangan ini bukan hanya soal celah teknis; jika dibiarkan, RCE dapat merusak sistem secara menyeluruh dan membahayakan operasional bisnis atau data pribadi Anda.

1. Akses Tidak Sah

Penyerang bisa mendapatkan akses ke sistem tanpa izin melalui RCE, bahkan hingga tingkat administratif. Mereka tidak hanya masuk diam-diam, tetapi juga mengambil alih kendali penuh terhadap program yang berjalan. Dengan kekuasaan ini, pelaku bisa mengubah, menambah, atau menghapus data penting tanpa sepengetahuan pemilik sistem.

2. Pencurian Data dan Informasi Sensitif

Setelah berhasil masuk, pelaku bisa mencuri berbagai informasi sensitif, seperti data pribadi, informasi keuangan, atau dokumen rahasia. Data tersebut sering kali digunakan untuk kejahatan seperti penipuan atau pencurian identitas.

Lebih parahnya, serangan ini juga bisa merusak integritas data, mengacaukan proses bisnis, dan menurunkan kepercayaan pelanggan.

3. Eksekusi Perintah Berbahaya dari Jarak Jauh

Melalui RCE, penyerang dapat menjalankan script atau perintah berbahaya dari jarak jauh. Mereka bisa memasang perangkat lunak jahat tambahan, seperti ransomware atau spyware, yang bertujuan mencuri lebih banyak data atau menghancurkan sistem dari dalam. Konfigurasi sistem pun bisa diubah sesuka hati pelaku.

4. Penyebaran Malware dan Backdoor

Banyak pelaku menggunakan RCE untuk menyisipkan malware dan membuka backdoor ke dalam sistem. Lewat jalur ini, mereka bisa mengakses sistem kembali kapan saja tanpa terdeteksi. Mereka juga dapat menjadikan server korban sebagai bagian dari botnet yang digunakan untuk serangan lebih besar seperti DDoS.

5. Gangguan Layanan

Serangan RCE mampu menyebabkan gangguan besar pada layanan sistem. Penyerang bisa mengirim perintah yang membebani server hingga rusak, bahkan menghentikan sistem sepenuhnya.

Akibatnya, produktivitas turun drastis dan perusahaan bisa mengalami kerugian besar. Ini menunjukkan bahwa RCE bukan hanya ancaman terhadap data, tetapi juga terhadap keberlangsungan layanan digital secara keseluruhan.

Cara Mencegah Serangan Remote Code Execution

Untuk melindungi sistem dari serangan Remote Code Execution (RCE), Anda perlu menerapkan serangkaian langkah pencegahan yang menyeluruh. Berikut adalah beberapa cara aktif yang bisa dilakukan:

1. Selalu Perbarui Perangkat Lunak

Anda perlu memperbarui perangkat lunak dan aplikasi secara rutin. Setiap pembaruan umumnya membawa patch keamanan yang menutup celah baru yang ditemukan. Banyak serangan RCE terjadi karena sistem tidak menjalankan versi terbaru, sehingga tetap terbuka bagi celah yang sudah diketahui oleh penyerang.

2. Penerapan Patch Keamanan

Segera terapkan patch keamanan yang dirilis oleh pengembang perangkat lunak. Patch ini dirancang khusus untuk menutup lubang keamanan sebelum bisa dieksploitasi. Menunda pembaruan justru memberi peluang lebih besar bagi penyerang memanfaatkan celah tersebut.

3. Validasi Input dengan Ketat

Pastikan Anda melakukan validasi ketat terhadap semua input yang diterima sistem. Validasi ini sangat penting untuk mencegah serangan injeksi kode. Dengan menolak input yang tidak valid, Anda bisa menghindari eksekusi perintah yang membahayakan.

4. Gunakan Filter dan Sanitasi Input

Selain validasi, saring dan sanitize setiap input, terutama yang berasal dari pengguna. Proses ini menghapus karakter atau perintah berbahaya yang bisa disalahgunakan untuk menyisipkan kode jahat ke dalam sistem.

5. Pengaturan Perizinan yang Tepat

Tetapkan hak akses secara ketat. Berikan izin hanya kepada pengguna yang benar-benar membutuhkannya, dan batasi akses terhadap fitur atau fungsi sistem yang sensitif. Dengan membatasi akses, Anda mengurangi potensi penyalahgunaan oleh pihak yang tidak berwenang.

6. Proteksi Firewall dan Sistem Deteksi Intrusi (IDS/IPS)

Gunakan firewall dan sistem deteksi atau pencegahan intrusi (IDS/IPS) yang andal. Firewall membatasi akses jaringan yang tidak sah, sementara IDS/IPS dapat mengenali dan merespons ancaman sebelum menyerang sistem inti.

7. Tingkatkan Kesadaran Keamanan melalui Pelatihan

Latih seluruh tim kerja Anda dalam hal kesadaran keamanan. Ketika karyawan memahami bagaimana serangan bisa terjadi dan tanda-tanda bahayanya, mereka dapat bertindak cepat untuk mencegah dampaknya. Pelatihan juga penting bagi tim pengembang agar menerapkan praktik secure coding.

8. Audit Keamanan dan Pemindaian Kerentanan

Lakukan audit keamanan secara berkala. Gunakan alat pemindai otomatis untuk menemukan kelemahan sistem yang tidak terdeteksi oleh pengujian manual. Anda juga bisa melibatkan ethical hacker untuk melakukan penetration testing dan simulasi serangan guna menemukan titik lemah sebelum dimanfaatkan oleh pihak luar.

9. Gunakan Perlindungan Web Seperti Web Application Firewall (WAF)

Lindungi aplikasi web dengan solusi seperti Web Application Firewall (WAF). Sistem ini memantau dan memfilter lalu lintas web, mengenali pola perilaku yang mencurigakan atau berbahaya, dan mencegahnya mencapai sistem Anda.

10. Tinjau dan Perbarui Kode Sumber Secara Berkala

Tinjau kode sumber secara rutin agar tim pengembang bisa menemukan dan memperbaiki potensi celah keamanan sebelum aplikasi diluncurkan. Menerapkan pendekatan secure coding sejak awal juga membantu menurunkan risiko terjadinya RCE.

Waspadai dan Kendalikan Ancaman RCE Sejak Dini

Remote Code Execution bukan sekadar ancaman teknis, tetapi potensi bencana digital yang bisa merusak sistem, mencuri data, dan melumpuhkan operasional. RCE bekerja secara diam-diam namun berdampak besar, memberi jalan bagi peretas untuk mengambil alih kendali dari jarak jauh.

Oleh karena itu, Anda perlu bersikap proaktif dengan mengenali cara kerja, jenis kerentanan, dan metode serangan yang umum digunakan. Namun yang lebih penting lagi, terapkan langkah-langkah pencegahan secara menyeluruh, mulai dari pembaruan rutin, validasi input, hingga pelatihan keamanan tim.

FAQ (Frequently Asked Question)

Apa yang dimaksud dengan Remote Code Execution (RCE)?

Remote Code Execution atau RCE adalah jenis kerentanan keamanan yang memungkinkan penyerang menjalankan kode berbahaya dari jarak jauh pada sistem target. Jika berhasil, penyerang dapat mengendalikan sistem seolah-olah mereka memiliki akses langsung, yang berpotensi menyebabkan pencurian data, perusakan sistem, hingga pengambilalihan penuh server.

Mengapa RCE dianggap sebagai salah satu ancaman paling berbahaya?

RCE sangat berbahaya karena memberi penyerang kendali penuh atas perangkat atau server korban. Dengan akses ini, mereka bisa mencuri data sensitif, memasang malware, merusak sistem, atau bahkan menggunakan perangkat yang terinfeksi untuk melancarkan serangan lebih lanjut ke target lain.

Bagaimana RCE biasanya dieksploitasi oleh penyerang?

Eksploitasi RCE sering terjadi melalui celah dalam aplikasi web, perangkat lunak, atau layanan yang tidak divalidasi dengan baik input datanya. Misalnya, penyerang menyisipkan kode berbahaya melalui form input, upload file, atau parameter URL, yang kemudian dieksekusi server tanpa disaring terlebih dahulu.

Apa perbedaan antara RCE dan Local Code Execution (LCE)?

Perbedaan utamanya terletak pada lokasi eksekusi. RCE memungkinkan penyerang mengeksekusi kode dari jarak jauh melalui jaringan, sedangkan Local Code Execution hanya dapat dilakukan jika penyerang sudah memiliki akses langsung ke perangkat target.

Apa contoh nyata insiden yang melibatkan RCE?

Salah satu contoh terkenal adalah kerentanan Log4Shell pada library Apache Log4j yang ditemukan tahun 2021. Bug tersebut memungkinkan penyerang menjalankan perintah berbahaya dari jarak jauh hanya dengan mengirimkan string tertentu, yang akhirnya menyebabkan ribuan sistem di seluruh dunia rentan terhadap pengambilalihan.

Apa dampak paling serius dari serangan RCE?

Dampak terburuk dari RCE adalah kompromi total terhadap sistem, di mana penyerang dapat mencuri data, menghentikan layanan, memasang ransomware, hingga menyalahgunakan server untuk aktivitas kriminal seperti serangan DDoS atau distribusi malware.

Bagaimana cara mendeteksi potensi RCE dalam sistem?

Deteksi RCE biasanya dilakukan melalui penetration testing, kode review, serta penggunaan Web Application Firewall (WAF) yang dapat mengenali pola input berbahaya. Selain itu, monitoring log aplikasi juga bisa membantu menemukan aktivitas mencurigakan yang mengarah pada upaya eksekusi kode.

Apa langkah pencegahan utama terhadap RCE?

Langkah pencegahan meliputi validasi input yang ketat, patching rutin pada perangkat lunak, pembatasan hak akses pada sistem, serta penerapan prinsip least privilege sehingga kode yang berjalan tidak memiliki izin berlebihan. Dengan begitu, dampak serangan bisa diminimalisir.

Mengapa patch keamanan sangat penting dalam mencegah RCE?

Patch keamanan dirilis untuk menutup celah yang bisa dieksploitasi penyerang. Jika perusahaan lambat melakukan pembaruan, maka sistem mereka tetap rentan terhadap eksploitasi RCE yang sudah diketahui publik.

Bagaimana perusahaan bisa meminimalisir risiko RCE jangka panjang?

Perusahaan bisa meminimalisir risiko dengan membangun budaya keamanan yang kuat, rutin melakukan audit sistem, menggunakan tools deteksi otomatis, serta melatih developer agar menulis kode yang aman. Pencegahan RCE bukan hanya soal teknologi, tapi juga disiplin dan kebijakan keamanan yang konsisten.