Saat ini, keamanan jaringan menjadi salah satu aspek yang sangat penting untuk menjaga kelangsungan operasional sebuah sistem atau layanan online. Serangan Syn Flood Attack merupakan salah satu ancaman keamanan yang sering terjadi dan dapat menyebabkan gangguan serius.

Serangan ini termasuk dalam jenis serangan Denial of Service (DoS) yang memanfaatkan kelemahan dalam proses handshake TCP untuk membanjiri server dengan permintaan palsu, sehingga membuat server tidak bisa melayani pengguna yang sah.

Artikel ini akan membahas secara lengkap mengenai mekanisme serangan tersebut, berbagai konsekuensi yang bisa terjadi akibat serangan ini, serta strategi dan teknik yang dapat diterapkan untuk melindungi sistem dari ancaman Syn Flood.

Apa itu Syn Flood Attack?

Syn Flood Attack adalah salah satu jenis serangan Denial of Service (DoS) yang menargetkan protokol TCP (Transmission Control Protocol) pada jaringan komputer. Serangan ini memanfaatkan mekanisme three-way handshake dalam pembentukan koneksi TCP dengan mengirimkan sejumlah besar paket SYN palsu ke server target.

Tujuan dari serangan ini adalah untuk membanjiri server dengan permintaan koneksi yang tidak valid sehingga server menjadi kewalahan dan akhirnya tidak dapat melayani permintaan koneksi yang sah dari pengguna asli. Serangan Syn Flood sangat berbahaya karena dapat menyebabkan layanan online menjadi tidak responsif, menurunkan performa sistem, bahkan memicu downtime yang dapat merugikan bisnis dan organisasi.

Cara Kerja Syn Flood Attack

Agar bisa memahami bagaimana Syn Flood Attack mampu melumpuhkan server, kita perlu mengetahui proses kerja di balik serangan ini. Berikut adalah langkah-langkah utama yang terjadi selama serangan berlangsung.

1. Mengirim Segmen SYN Berlebih

Serangan dimulai dengan penyerang mengirimkan sejumlah besar segmen TCP berflag SYN ke server target. Segmen SYN ini bertujuan untuk memulai proses koneksi TCP. Namun, dalam serangan Syn Flood, banyak dari segmen SYN tersebut mengandung alamat IP palsu atau tidak valid, sehingga tidak dapat digunakan untuk melanjutkan proses koneksi.

2. Server Merespons dengan Segmen SYN-ACK

Setelah menerima segmen SYN, server target menanggapi dengan mengirimkan segmen SYN-ACK sebagai langkah dalam proses three-way handshake TCP. Respon ini menandakan server siap untuk melanjutkan koneksi, menunggu konfirmasi dari pengirim SYN.

3. Tidak Ada Respons dari Penyerang

Pada tahap ini, karena alamat IP yang digunakan penyerang palsu atau pengirim tidak mengirimkan segmen ACK sebagai balasan, server menunggu konfirmasi yang tidak pernah datang. Koneksi yang belum lengkap ini tetap terbuka dalam daftar antrian (pending connection queue) server.

4. Menghabiskan Sumber Daya Server

Karena server harus menyimpan status dari setiap koneksi yang belum selesai, pengiriman segmen SYN berlebih menyebabkan antrian tersebut cepat penuh. Server menggunakan sumber daya CPU dan memori yang besar untuk mengelola koneksi-koneksi ini, sehingga menjadi kewalahan.

5. Mengganggu Layanan

Ketika antrian koneksi penuh, server tidak dapat menerima permintaan koneksi baru, termasuk dari pengguna yang sah. Akibatnya, layanan menjadi lambat atau bahkan tidak dapat diakses sama sekali, sehingga menimbulkan gangguan besar pada operasional sistem.

Memahami Handshake Tiga Langkah TCP

Protokol TCP (Transmission Control Protocol) menggunakan mekanisme three-way handshake untuk membangun koneksi yang andal antara klien dan server. Proses ini terdiri dari tiga langkah utama yang memastikan kedua pihak siap untuk saling bertukar data.

1. SYN (Synchronize)

Langkah pertama dimulai oleh klien yang mengirimkan paket SYN ke server. Paket ini berfungsi untuk memulai permintaan koneksi dan menyinkronkan nomor urut (sequence number) agar komunikasi dapat berjalan dengan teratur.

2. SYN-ACK (Synchronize-Acknowledge)

Setelah paket SYN diterima, server membalas dengan mengirim paket SYN-ACK. Paket ini berfungsi sebagai pengakuan terhadap permintaan koneksi dan sekaligus mengirimkan nomor urut server kepada klien sebagai tanda siap melanjutkan komunikasi.

3. ACK (Acknowledge)

Langkah terakhir dilakukan oleh klien dengan mengirimkan paket ACK sebagai tanda konfirmasi penerimaan paket SYN-ACK dari server. Setelah langkah ini, koneksi TCP resmi terbentuk dan komunikasi data bisa dimulai.

Dampak SYN Flood Attack

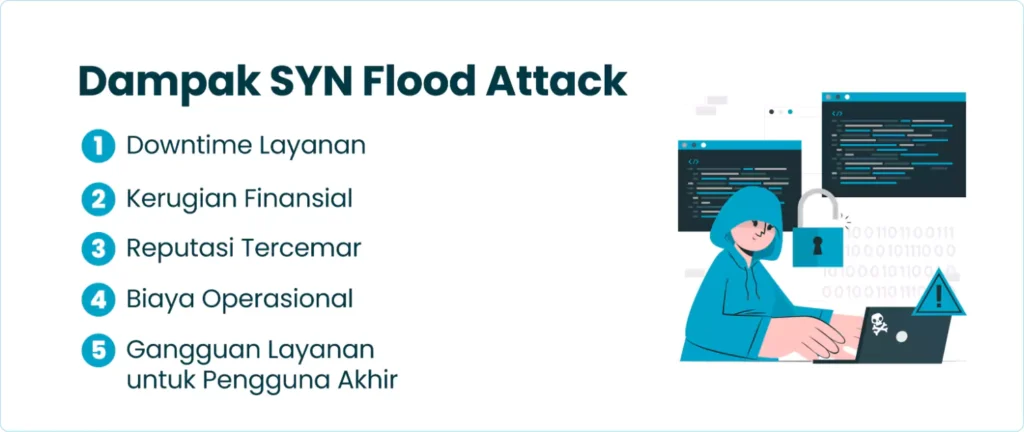

Serangan Syn Flood bisa menyebabkan dampak negatif yang signifikan bagi sistem dan organisasi yang menjadi sasaran. Berikut beberapa konsekuensi utamanya.

1. Downtime Layanan

Serangan Syn Flood dapat menyebabkan server menjadi tidak responsif dan bahkan mengalami crash karena kehabisan sumber daya. Hal ini menyebabkan layanan online menjadi tidak dapat diakses oleh pengguna selama periode serangan berlangsung.

2. Kerugian Finansial

Downtime yang terjadi akibat serangan ini dapat berakibat pada hilangnya pendapatan, terutama bagi bisnis yang bergantung pada layanan online. Selain itu, biaya pemulihan sistem dan penguatan perlindungan juga bisa menjadi beban finansial bagi perusahaan.

3. Reputasi Tercemar

Ketidakmampuan menjaga layanan tetap aktif dan aman dapat merusak reputasi perusahaan di mata pelanggan dan mitra bisnis. Kepercayaan yang hilang akibat seringnya gangguan layanan dapat berdampak jangka panjang.

4. Biaya Operasional

Untuk menghadapi dan mencegah serangan Syn Flood, perusahaan sering kali harus menginvestasikan lebih banyak sumber daya, seperti perangkat keras tambahan, solusi keamanan jaringan, dan tenaga ahli IT, yang meningkatkan biaya operasional.

5. Gangguan Layanan untuk Pengguna Akhir

Serangan ini tidak hanya berdampak pada server, tapi juga mengganggu pengalaman pengguna akhir. Pengguna yang gagal mengakses layanan cenderung merasa frustrasi dan bisa beralih ke penyedia lain.

Cara Mendeteksi SYN Flood

Berikut adalah beberapa metode efektif yang digunakan untuk mengidentifikasi adanya serangan Syn Flood pada jaringan.

1. Pemantauan Lalu Lintas Jaringan

Melalui pemantauan trafik jaringan secara real-time, administrator dapat mengamati pola lalu lintas yang tidak biasa, seperti lonjakan besar dalam jumlah paket SYN yang masuk tanpa diikuti oleh respons yang sesuai. Anomali ini sering kali menjadi indikasi awal adanya serangan Syn Flood.

2. Inspeksi Paket Mendalam (Deep Packet Inspection)

Teknologi Deep Packet Inspection (DPI) memungkinkan pemeriksaan lebih detail terhadap isi paket data yang melintas dalam jaringan. Dengan DPI, paket SYN yang mencurigakan atau berasal dari alamat IP palsu dapat dikenali dan diblokir sebelum mencapai server target.

3. Analisis Log dan Kejadian Keamanan (SIEM)

Sistem Manajemen Informasi dan Kejadian Keamanan (SIEM) mengumpulkan dan menganalisis log dari berbagai perangkat jaringan dan sistem keamanan. Dengan SIEM, pola serangan dan aktivitas abnormal dapat terdeteksi lebih cepat melalui korelasi data dan aturan keamanan yang sudah ditetapkan.

4. Monitoring Kinerja dan Ketersediaan

Pemantauan terus-menerus terhadap kinerja server dan ketersediaan layanan juga merupakan cara penting untuk mendeteksi serangan. Penurunan performa yang tiba-tiba atau meningkatnya jumlah koneksi setengah terbuka bisa menjadi tanda adanya serangan Syn Flood.

5. Analisis Asal Serangan (Forensic Analysis)

Setelah serangan terjadi, analisis forensik jaringan membantu dalam mengidentifikasi sumber serangan dan teknik yang digunakan. Informasi tersebut dapat dimanfaatkan untuk memperkuat sistem keamanan dan mencegah serangan serupa di kemudian hari.

Cara Mencegah SYN Flood

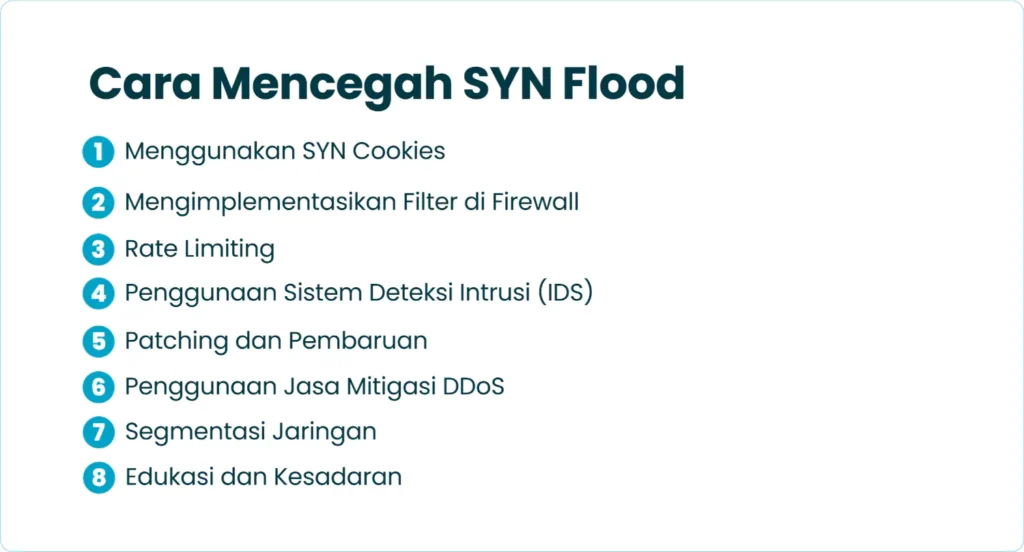

Melindungi jaringan dari serangan Syn Flood memerlukan pendekatan yang komprehensif dengan berbagai teknik dan alat keamanan. Berikut ini terdapat beberapa metode yang efektif dalam mencegah serangan Syn Flood:

1. Menggunakan SYN Cookies

SYN cookies adalah teknik yang digunakan server untuk mengatasi masalah antrian koneksi setengah terbuka akibat serangan SYN Flood. Dengan metode ini, server tidak perlu menyimpan informasi koneksi sampai klien benar-benar mengirimkan ACK yang valid, sehingga menghemat sumber daya dan mencegah antrian penuh.

2. Mengimplementasikan Filter di Firewall

Firewall dapat dikonfigurasi untuk memfilter paket SYN yang mencurigakan atau berasal dari alamat IP yang tidak valid. Filter ini membantu memblokir paket berbahaya sebelum mencapai server, sehingga mengurangi risiko serangan.

3. Rate Limiting

Rate limiting membatasi jumlah paket SYN yang dapat diterima dalam periode waktu tertentu. Dengan membatasi kecepatan permintaan koneksi, teknik ini mencegah server dibanjiri oleh permintaan palsu sekaligus menjaga performa sistem.

4. Penggunaan Sistem Deteksi Intrusi (IDS)

IDS mampu mendeteksi pola serangan SYN Flood dengan menganalisis lalu lintas jaringan yang masuk dan memberikan peringatan dini kepada administrator. Dengan demikian, tindakan mitigasi dapat segera dilakukan sebelum serangan semakin parah.

5. Patching dan Pembaruan

Memperbarui semua perangkat lunak dan sistem jaringan dengan patch keamanan terbaru merupakan langkah krusial untuk menutup celah yang dapat dimanfaatkan oleh penyerang, termasuk dalam serangan SYN Flood.

6. Penggunaan Jasa Mitigasi DDoS

Untuk organisasi dengan risiko tinggi, menggunakan layanan mitigasi DDoS profesional dapat membantu menyaring dan mengelola trafik berbahaya secara otomatis, menjaga server tetap aman dan online selama serangan berlangsung.

7. Segmentasi Jaringan

Membagi jaringan menjadi beberapa segmen yang terpisah dapat mengurangi dampak serangan dengan membatasi akses dan isolasi area yang terkena serangan, sehingga tidak seluruh jaringan terdampak sekaligus.

8. Edukasi dan Kesadaran

Memberikan edukasi kepada tim IT dan pengguna tentang tanda-tanda serangan dan praktik keamanan terbaik membantu meningkatkan kesiapan dan respons cepat terhadap ancaman serangan.

Studi Kasus: Serangan SYN Flood Terkenal

Salah satu contoh serangan Syn Flood yang cukup terkenal terjadi pada tahun 2013, ketika layanan game online besar mengalami gangguan akibat serangan ini. Penyerang berhasil membanjiri server dengan jutaan paket SYN palsu, sehingga server tidak mampu menangani koneksi asli dan menyebabkan downtime selama beberapa jam.

Insiden ini tidak hanya mengganggu jutaan pengguna tetapi juga menimbulkan kerugian finansial yang signifikan bagi perusahaan penyedia layanan. Kasus lain adalah serangan terhadap sebuah situs pemerintahan yang menggunakan metode serangan serupa untuk melumpuhkan akses publik ke informasi penting.

Berkat penerapan mitigasi yang tepat seperti penggunaan SYN cookies dan firewall yang kuat, serangan ini berhasil dipantau dan dibatasi sebelum menyebabkan kerusakan besar. Kedua kasus ini menunjukkan betapa pentingnya pemahaman dan kesiapan dalam menghadapi serangan Syn Flood agar dapat melindungi layanan dan menjaga kepercayaan pengguna.

Waspadai Bahaya Serangan Syn Flood Attack

Serangan Syn Flood merupakan ancaman nyata yang bisa melumpuhkan sistem dan membuat layanan online menjadi tidak dapat diakses. Dengan mengeksploitasi kelemahan dalam proses koneksi TCP, serangan ini dapat dengan cepat menguras sumber daya server, mengakibatkan downtime yang merugikan serta gangguan signifikan terhadap operasional bisnis.

Tidak hanya berdampak pada kinerja teknis, serangan ini juga membawa risiko finansial dan merusak reputasi perusahaan yang mengalaminya. Penting bagi setiap organisasi untuk memahami mekanisme serangan Syn Flood dan menerapkan langkah-langkah pencegahan yang tepat. Jangan sampai bisnis Anda menjadi korban berikutnya — kenali bahaya Syn Flood dan lindungi sistem Anda sejak sekarang!

FAQ (Frequently Asked Question)

Mengapa serangan Syn Flood sulit dideteksi secara cepat dalam jaringan yang sibuk?

Syn Flood menyerupai permintaan koneksi normal yang datang secara terus-menerus. Dalam jaringan yang sibuk, permintaan SYN tinggi bisa saja dianggap sebagai lonjakan lalu lintas biasa. Karena serangan ini tidak melibatkan payload atau data yang mencurigakan, namun hanya membanjiri server dengan permintaan handshake TCP, banyak sistem IDS/IPS tradisional bisa melewatkannya jika tidak diatur secara ketat untuk mendeteksi anomali koneksi.

Apakah firewall biasa cukup untuk melindungi sistem dari serangan Syn Flood?

Firewall standar hanya memberikan perlindungan dasar dan sering kali tidak efektif melawan Syn Flood jika serangan dilakukan secara terdistribusi atau memiliki volume tinggi. Diperlukan firewall yang mendukung stateful packet inspection dan fitur seperti SYN cookies atau rate-limiting connection attempts agar perlindungan terhadap serangan ini lebih optimal.

Bagaimana perbedaan Syn Flood dengan serangan DoS lainnya secara teknis?

Syn Flood menyerang pada lapisan transport (Layer 4) dengan memanfaatkan kelemahan dalam proses handshake TCP. Sementara serangan DoS lainnya bisa menyerang pada lapisan aplikasi (seperti HTTP flood) atau lapisan jaringan secara keseluruhan. Syn Flood tidak bergantung pada aplikasi spesifik, tetapi mengganggu stabilitas server dengan menghabiskan sumber daya koneksi sebelum sesi terbentuk.

Apakah sistem operasi tertentu lebih rentan terhadap Syn Flood?

Sistem operasi lama atau yang tidak diperbarui dengan patch keamanan terbaru biasanya lebih rentan. Namun, kerentanan tidak hanya bergantung pada OS itu sendiri, tetapi juga pada konfigurasi TCP stack-nya. Misalnya, jika sistem tidak mengaktifkan SYN cookies atau memiliki backlog queue TCP yang terlalu kecil, maka ia lebih mudah kewalahan.

Mengapa SYN Flood digunakan dalam serangan DDoS dan bukan hanya DoS biasa?

Dalam serangan DDoS, Syn Flood digunakan karena sangat ringan dan bisa dilakukan dari banyak perangkat bot yang menyamar sebagai koneksi sah. Ini mempersulit pelacakan asal serangan karena setiap node hanya mengirim sejumlah kecil paket SYN yang tampak normal. Akumulasi dari ribuan atau jutaan node botnet inilah yang membuat server korban lumpuh.

Apakah penggunaan CDN bisa membantu mencegah dampak Syn Flood?

CDN memang dapat membantu mengurangi beban server asal karena permintaan pertama difilter oleh edge server CDN. Namun, perlindungan terhadap Syn Flood lebih bergantung pada infrastruktur jaringan dan bukan hanya distribusi konten. Jadi, CDN saja belum cukup tanpa adanya proteksi lapisan transport dari penyedia layanan atau solusi khusus mitigasi DDoS.

Apa gejala umum pada server yang sedang mengalami Syn Flood?

Biasanya, server akan mengalami peningkatan penggunaan CPU dan memori secara drastis tanpa ada peningkatan lalu lintas data yang sah. Banyak koneksi masuk terlihat dalam status “SYN_RECV”, menunjukkan bahwa handshake tidak pernah selesai. Respon layanan akan melambat bahkan berhenti sama sekali karena kehabisan slot koneksi.

Apakah serangan ini hanya berdampak pada web server?

Tidak. Syn Flood dapat menyerang layanan apa pun yang menggunakan protokol TCP, termasuk server email, FTP, database, bahkan VPN. Selama layanan tersebut menerima koneksi dari luar dan tidak memiliki proteksi handshake yang baik, maka potensi dampaknya tetap besar.

Bisakah serangan Syn Flood dicegah sepenuhnya?

Tidak ada sistem yang benar-benar kebal, tetapi Syn Flood dapat diminimalkan dampaknya dengan menggabungkan berbagai metode seperti SYN cookies, rate limiting, intrusion prevention system, dan bantuan dari penyedia anti-DDoS service. Pencegahan sepenuhnya sulit karena protokol TCP itu sendiri dirancang untuk kepercayaan awal dalam proses koneksi.

Apakah enkripsi seperti TLS bisa mencegah Syn Flood?

Tidak, karena serangan Syn Flood terjadi sebelum tahap pertukaran enkripsi terjadi. TLS baru dimulai setelah koneksi TCP terbentuk, sementara Syn Flood mengeksploitasi tahap awal TCP handshake. Oleh karena itu, perlindungan terhadap serangan ini harus dilakukan pada lapisan TCP, bukan pada lapisan aplikasi atau enkripsi.

Baca Juga : Apa itu Ping of Death (PoD)? Dampak dan Cara Mencegahnya