Penetration testing, sering disebut sebagai “pentest“, adalah praktik keamanan kritis dalam dunia bisnis digital. Metode ini melibatkan evaluasi keamanan sistem dan jaringan komputer sebuah perusahaan melalui simulasi serangan yang dikendalikan.

Tujuannya adalah untuk mengidentifikasi kelemahan dalam lapisan keamanan digital, memungkinkan perusahaan untuk memahami dan memperkuat titik-titik rentan tersebut sebelum mereka dapat dieksploitasi oleh para pelaku serangan nyata.

Dengan pentest, perusahaan dapat mengantisipasi kebocoran data sensitif dan melindungi reputasi serta aset digitalnya. Ini merupakan langkah penting untuk memastikan keamanan dan integritas informasi dalam lingkungan bisnis yang semakin bergantung pada teknologi.

Apa itu Penetration Testing?

Penetration Testing adalah metode yang digunakan untuk mengevaluasi sistem keamanan perangkat atau komputer dengan cara mensimulasikan serangan siber secara nyata. Metode ini dilakukan oleh seseorang ahli di bidangnya yang disebut pentester.

Tujuan dari penetration testing sendiri adalah untuk mengantisipasi serangan atau eksploitasi data penting oleh pihak yang tidak berwenang. Selain itu, tes ini merupakan salah satu syarat sebagai sebuah organisasi atau perusahaan dalam memenuhi standar keamanan yang telah diatur oleh lembaga pemerintahan.

Bagi perusahaan yang menggerakan bisnisnya dalam dunia digital, suatu metode yang dinamakan penetration testing (pentest) menjadi salah satu hal yang penting dan perlu dilakukan.

Hal ini penting dilakukan pada perusahaan yang berkaitan dengan penyimpanan data privasi user, seperti lembaga keuangan, e-commerce, dan lain sebagainya. Jika perusahaan tersebut tidak memenuhi syarat tersebut, mereka tidak bisa melanjutkan operasional bisnis dengan aman.

Kenapa Penetration Testing Perlu dilakukan?

Perusahaan perlu untuk melakukan penetration testing, terlebih lagi jika perusahaan tersebut besar pasti tidak ingin data-data sensitif yang disimpan secara digital bocor ke tangan orang yang tidak bertanggung jawab.

Misal kebocoran data perusahaan benar-benar terjadi maka akan menimbulkan kerugian besar dari administrasi hingga rusaknya nama baik. Maka tak jarang perusahaan menginvestasikan dana untuk memperkuat sistem keamanan jaringan.

Salah satu metode yang paling efektif adalah dengan melakukan pentest. Celah-celah keamanan perusahaan dapat ditemukan jika melakukan pentest, jadi seorang pentester akan melakukan simulasi serangan, menjelaskan resiko yang bisa terjadi, dan melakukan perbaikan sistem tanpa merusak jaringan perusahaan yang sudah ada.

Metode Penetration Testing

Dalam melakukan pentest ada 3 jenis/metode yang dapat diterapkan di perusahaan, diantaranya ada black box, grey box, dan white box. Berikut adalah penjelasannya:

1. Black Box Testing

Dalam metode ini sang penguji/pentester tidak memiliki informasi apapun terkait sistem jaringan perusahaan yang akan diuji. Jadi pentester benar-benar memposisikan dirinya sebagai hacker yang berusaha untuk menemukan celah dan menyerang sistem jaringan perusahaan.

Dengan begini hal yang perlu dilakukan oleh pentester adalah menggali semua informasi dari awal dan melakukan analisis. Semakin baik kemampuan pentester dalam melakukan hacking maka akan semakin besar kemungkinan ditemukannya celah kerentanan sistem jaringan keamanan.

2. Grey Box Testing

Jika metode black box testing adalah memposisikan pentester sebagai hacker orang luar, maka metode grey box adalah memposisikan pentester sebagai pengguna. Dalam metode ini, penguji memiliki informasi serta akses sebagai pengguna.

Tujuannya adalah memberikan penilaian keamanan jaringan perusahaan yang lebih efisien dibanding dengan black box. Berbekal memiliki sejumlah informasi, mereka mensimulasikan serangan dan kemungkinan mendapatkan hasil analisa kerentanan jaringan dengan resiko yang lebih besar.

3. White Box Testing

Metode ini dilakukan dengan memberikan full access kepada sang pentester, sehingga ia mengetahui semua informasi jaringan perusahaan. Meski demikian, metode white box adalah metode yang paling memakan waktu lama, karena pentester harus meneliti, memilah, dan mengalokasikan celah pada tiap titik yang dianggap berpotensi untuk di hack.

White box testing mampu memberikan penilaian paling komprehensif terhadap celah kerentanan jaringan internal maupun eksternal dan hal ini menjadikan metode white box sebagai metode terbaik untuk pentest.

Apa Saja Jenis-jenis Penetration Testing?

Semua penetration testing melibatkan simulasi serangan terhadap sistem komputer perusahaan. Namun, jenis pentest yang berbeda menargetkan jenis aset perusahaan yang berbeda.

- Web apps: Penguji memeriksa efektivitas kontrol keamanan dan mencari kerentanan tersembunyi, pola serangan, dan potensi celah keamanan lainnya yang dapat menyebabkan kompromi pada aplikasi web.

- Mobile apps: Dengan menggunakan pengujian manual otomatis dan diperpanjang, penguji mencari kerentanan dalam biner aplikasi yang berjalan pada perangkat seluler dan fungsionalitas sisi server yang sesuai. Kerentanan sisi server mencakup manajemen sesi, masalah kriptografi, masalah otentikasi dan otorisasi, dan kerentanan layanan web umum lainnya.

- Networks: Pengujian ini mengidentifikasi kerentanan keamanan umum hingga kritis dalam jaringan dan sistem eksternal. Para ahli menggunakan daftar periksa yang mencakup kasus pengujian untuk protokol transport terenkripsi, masalah pelingkupan sertifikat SSL, penggunaan layanan administratif, dan banyak lagi.

- Cloud: Lingkungan cloud sangat berbeda dengan lingkungan on-premises. Biasanya, tanggung jawab keamanan dibagi antara organisasi yang menggunakan lingkungan dan penyedia layanan cloud. Oleh karena itu, pentest pada cloud memerlukan serangkaian keterampilan dan pengalaman khusus untuk meneliti berbagai aspek cloud, seperti konfigurasi, API, berbagai database, enkripsi, penyimpanan, dan kontrol keamanan.

- Containers: Container yang diperoleh dari Docker sering kali memiliki kerentanan yang dapat dieksploitasi dalam skala besar. Kesalahan konfigurasi juga merupakan risiko umum yang terkait dengan container dan lingkungannya. Kedua risiko ini dapat diungkap dengan pentester ahli.

- Embedded devices (IoT): Embedded / Internet of Things (IoT) seperti perangkat medis, mobil, peralatan dalam rumah, peralatan anjungan minyak, dan jam tangan memiliki persyaratan pengujian perangkat lunak yang unik karena siklus masa pakainya yang lebih lama, lokasi terpencil, kendala daya, persyaratan peraturan, dan banyak lagi . Para ahli melakukan analisis komunikasi menyeluruh bersama dengan analisis klien/server untuk mengidentifikasi cacat yang paling penting bagi kasus penggunaan yang relevan.

- Mobile devices: Pentester menggunakan analisis otomatis dan manual untuk menemukan kerentanan dalam application binaries yang berjalan pada perangkat seluler dan fungsionalitas sisi server yang sesuai. Kerentanan dalam application binaries dapat mencakup masalah autentikasi dan otorisasi, masalah kepercayaan sisi klien, kontrol keamanan yang salah dikonfigurasi, dan masalah kerangka pengembangan lintas platform. Kerentanan sisi server dapat mencakup manajemen sesi, masalah kriptografi, masalah autentikasi dan otorisasi, serta kerentanan layanan web umum lainnya.

- APIs: Teknik pengujian otomatis dan manual digunakan untuk mencakup daftar 10 Teratas Keamanan API OWASP. Beberapa risiko keamanan dan kerentanan yang dicari oleh penguji mencakup otorisasi tingkat objek yang rusak, autentikasi pengguna, paparan data yang berlebihan, kurangnya sumber daya/pembatasan kecepatan, dan banyak lagi.

- CI/CD pipeline: Praktik DevSecOps modern mengintegrasikan alat pemindaian kode otomatis dan cerdas ke dalam pipeline CI/CD. Selain alat statis yang menemukan kerentanan yang diketahui, penetration testing tools otomatis dapat diintegrasikan ke dalam saluran CI/CD untuk meniru apa yang dapat dilakukan peretas untuk membahayakan keamanan aplikasi. Pentester CI/CD otomatis dapat menemukan kerentanan tersembunyi dan pola serangan yang tidak terdeteksi dengan pemindaian kode statis.

Fungsi dan Manfaat Penetration Testing

Fungsi pentest sendiri adalah untuk memberikan manfaat bagi keberjalanan bisnis atau aktivitas lainnya. Setidaknya ada 2 fungsi yang sangat bermanfaat bagi perusahaan.

1. Menemukan dan mengevaluasi celah sistem keamanan

Dengan cara mensimulasikan serangan siber yang mungkin terjadi, perusahaan dapat segera mengetahui dan mengambil tindakan saat adanya celah pada sistem keamanan. Dengan begitu, perusahaan dapat langsung mengambil langkah sigap dan tepat untuk meningkatkan keamanan jaringan perusahaan.

Sebagai contoh, penetration testing pada sektor finansial memiliki fungsi memastikan semua informasi sensitif dapat dijaga dengan aman.

2. Memberikan solusi atas suatu permasalahan

Pada saat proses uji coba, permasalahan yang ditemukan akan diidentifikasi dan dilaporkan oleh pentester kepada pihak perusahaan. Dari hasil tersebutlah, perusahaan dapat segera mencari solusi dan menentukan sistem yang tepat untuk menjaga data privasi perusahaan.

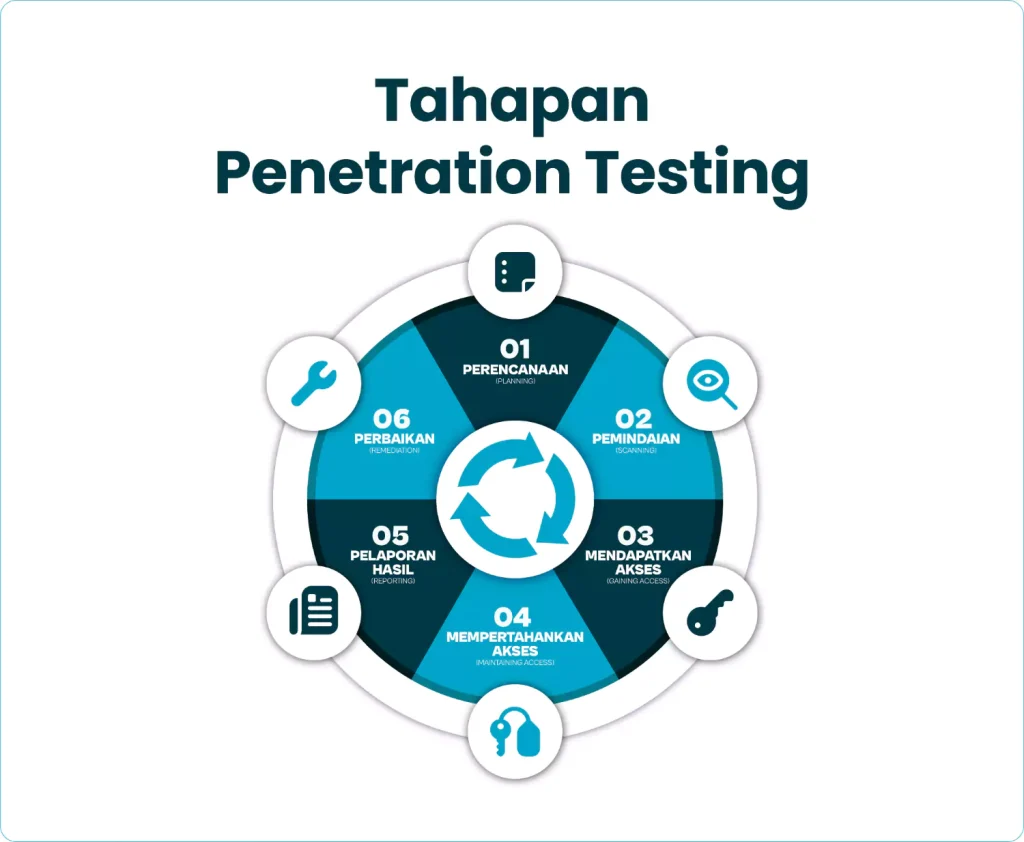

Tahapan Penetration Testing

Ada beberapa tahapan sebelum menemukan regulasi atau sistem yang sesuai untuk keamanan server, beberapa tahapan yang dilalui selama proses uji pentest adalah:

1. Perencanaan (planning)

Yang dilakukan oleh pentester pada tahap pertama adalah merencanakan metode pengujian yang akan dipakai, sistem keamanan server yang digunakan, mengumpulkan dan mempersiapkan nama domain server.

Tujuan dari tahap perencanaan adalah agar pentester mengetahui lingkungan sistem yang akan digunakan dan dapat menyesuaikan metode yang sesuai.

2. Pemindaian (scanning)

Setelah rencana sudah matang, selanjutnya adalah memindai celah kerentanan pada sistem keamanan. Proses pada tahap ini biasanya dibantu dengan alat tambahan seperti service enumeration, port scanning, dan vulnerability scanning.

Pentester pada tahap ini akan melakukan dua cara proses pemindaian, yaitu analisis statis dan dinamis.

3. Mendapatkan akses (gaining access)

Pada tahap ketiga ini pentester yang sudah menemukan celah keamanan yang memungkinkan untuk dapat disusupi, mereka kemudian akan mencoba masuk ke dalam sistem tersebut.

Pentester akan memposisikan diri sebagai hacker, mereka akan berusaha untuk mendapatkan akses penuh dari server perusahaan. Pentester akan memakai macam-macam tools yang membantu mereka seperti injeksi SQL, cross-site scripting, dan backdoor.

- SQL injections: Pentester mencoba membuat halaman web atau aplikasi mengungkapkan data sensitif dengan memasukkan kode berbahaya ke dalam kolom input.

- Cross-site scripting: Pentester mencoba menanam kode berbahaya di situs web perusahaan.

- Denial-of-service attacks: Pentester mencoba menjadikan server, aplikasi, dan sumber daya jaringan lainnya offline dengan membanjirinya dengan traffic.

- Social engineering: Pentester menggunakan phishing, baiting, pretexting, atau taktik lain untuk mengelabui karyawan agar membahayakan keamanan jaringan.

- Brute force attacks: Pentester mencoba membobol sistem dengan menjalankan skrip yang menghasilkan dan menguji kata sandi potensial hingga berhasil.

4. Mempertahankan akses (maintaining access)

Ketika pentester sudah dapat akses penuh, mereka akan memantau apakah ada celah kerentanan yang kemungkinan bisa bertahan atau bersifat permanen.

Jika dianggap celah tersebut bersifat permanen, maka akan berakibat buruk bagi user karena berpotensi hacker dapat menyusup lebih dalam hingga ke inti sistem.

5. Pelaporan hasil (reporting)

Hasil dari pindaian hingga pertahanan akses yang ditemukan kemudian dilaporkan kepada perusahaan. Laporan tersebut berisi berbagai informasi terkait penemuan celah mana saja yang rentan disusupi, solusi terbaik yang bisa dilakukan, hingga rekomendasi sistem keamanan yang sesuai.

6. Perbaikan (remediation)

Tahap terakhir adalah proses solusi dari celah atau kerentanan sistem keamanan dengan memperbaikinya. Jika masih ditemukan bahwa server memiliki tingkat kerentanan yang tinggi, server akan diuji ulang untuk memastikan keamanan jaringan telah ditingkatkan.

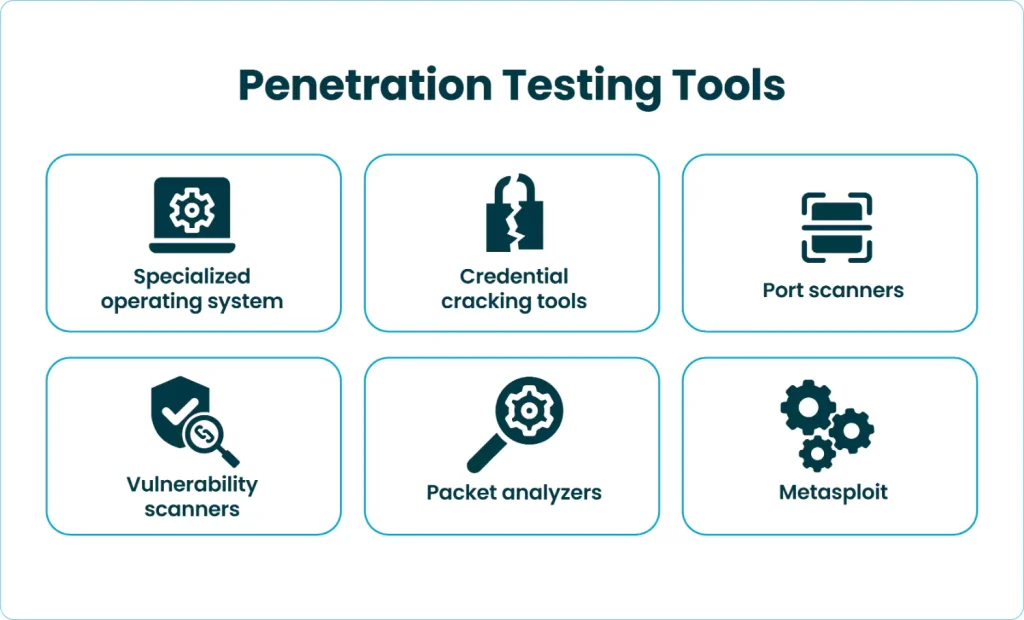

Penetration Testing Tools

Pentester menggunakan berbagai alat untuk melakukan pengintaian, mendeteksi kerentanan, dan mengotomatiskan bagian-bagian penting dari proses pentest. Beberapa alat yang paling umum meliputi:

- Specialized operating systemts

- Credential-cracking tools

- Port scanners

- Vulnerability scanners

- Packet analyzers

- Metasploit

Specialized operating systems: Kebanyakan pentester menggunakan OS yang dirancang untuk penetration testing and ethical hacking. Yang paling populer adalah Kali Linux, distribusi Linux open source yang sudah diinstal sebelumnya dengan alat pengujian pena seperti Nmap, Wireshark, dan Metasploit.

Credential-cracking tools: Program-program ini dapat mengungkap password dengan memecahkan enkripsi atau meluncurkan serangan brute force, yang menggunakan bot atau script untuk secara otomatis menghasilkan dan menguji password potensial hingga password tersebut berfungsi. Contohnya termasuk Medusa, Hyrda, Hashcat, dan John the Ripper.

Port scanners: Port scanners memungkinkan pentester menguji perangkat dari jarak jauh untuk mencari port yang terbuka dan tersedia, yang dapat mereka gunakan untuk menembus jaringan. Nmap adalah pemindai port yang paling banyak digunakan, tetapi Masscan dan ZMap juga umum digunakan.

Vulnerability scanners: Alat vulnerability scanners mencari kerentanan sistem, memungkinkan pentester dapat dengan cepat menemukan jalan masuk potensial ke target. Contohnya termasuk Nessus, Core Impact, dan Netsparker.

Pemindai kerentanan web adalah bagian dari pemindai kerentanan yang menilai aplikasi web dan situs web. Contohnya termasuk Burp Suite dan Zed Attack Proxy (ZAP) OWASP.

Packet analyzers: Packet analyzers, juga disebut packet sniffer, memungkinkan pentester menganalisis lalu lintas jaringan dengan menangkap dan memeriksa packet. Pentester dapat mengetahui dari mana lalu lintas berasal, ke mana tujuannya, dan — dalam beberapa kasus — data apa yang ada di dalamnya. Wireshark dan tcpdump adalah salah satu packet analyzers yang paling umum digunakan.

Metasploit: Metasploit adalah penetration testing framework dengan banyak fungsi. Yang terpenting, Metasploit memungkinkan pentester mengotomatiskan serangan siber. Metasploit memiliki perpustakaan bawaan yang berisi kode eksploitasi dan muatan yang telah ditulis sebelumnya. Pentester dapat memilih eksploitasi, memberikan muatan untuk dikirimkan ke sistem target, dan membiarkan Metasploit menangani sisanya.

Kapan dan Siapa yang Terlibat dalam Penetration Testing

Seperti yang sudah kita ketahui bahwa penetration testing adalah langkah penting dalam keamanan sistem bisnis. Namun, kapan waktu yang tepat untuk melakukannya? Siapa yang terlibat dalam proses ini? Dan apa saja yang perlu dipersiapkan? Mari kita jelajahi lebih lanjut.

Menentukan Waktu yang Tepat

Waktu yang tepat untuk melakukan penetration testing dapat disesuaikan dengan kebutuhan dan industri perusahaan kita. Secara umum, pentest sebaiknya dilakukan sebelum sistem diluncurkan dan secara berkala untuk memastikan keamanan sistem tetap terjaga.

Selain itu, jika terdapat perubahan signifikan dalam infrastruktur IT atau penerapan pembaruan keamanan, pentesting juga sebaiknya dilakukan.

Anggota Tim

Mengelola pentesting juga memerlukan kolaborasi dari berbagai pihak. Project manager memiliki peran penting dalam menentukan kebutuhan dan menyusun rencana penetrasi testing.

Selain itu, tim IT internal perusahaan juga berperan dalam mengizinkan dan memberikan akses sistem yang diperlukan kepada tim security professional yang menjalankan pengujian.

Perlunya Jasa Penetration Testing

Jika perusahaan kita tidak memiliki sumber daya yang cukup, kita dapat menggunakan jasa pihak ketiga seperti DSG yang menyediakan jasa penetration testing di Jakarta. Dengan menggunakan jasa ini, Anda akan memiliki akses ke tim ahli yang memiliki pengalaman dalam mengelola penetration testing di Indonesia dari berbagai sektor. Mereka akan membantu kita mengidentifikasi dan mengatasi kerentanan dalam sistem kita, serta memberikan laporan terperinci dan rekomendasi perbaikan yang dapat diimplementasikan.

Dalam mengelola penetration testing, penting untuk memastikan bahwa proses dilakukan dengan baik dan melibatkan pihak-pihak yang terlibat secara tepat. Dengan melakukannya, kita dapat mencegah serangan siber, melindungi data sensitif, dan menjaga reputasi perusahaan dan kepercayaan pelanggan.

Penutup

Setelah mengetahui arti, fungsi, manfaat, dan pentingnya penetration testing (pentest) tentu saja kita semakin berwawasan dan mengetahui pentingnya menerapkannya. Pentest dilakukan untuk mensimulasikan serangan dan mendapatkan celah-celah kerentanan sistem jaringan perusahaan.

Segala aktivitas digital yang berhubungan dengan jaringan dan internet pada dasarnya perlu untuk melakukan penetration testing. Anda sudah mengetahui pengertian penetration testing itu sendiri hingga tahapan yang dilalui untuk mencapai sebuah solusi.

Kini saatnya untuk Anda dan perusahaan untuk melakukan penetration testing bersama PT Digital Solusi Grup. Analisis dan investigasi risiko serangan siber bisa dilakukan dengan menggunakan metode yang tepat.

Tentu saja pentest bisa menjadi salah satu alternatif perusahaan untuk menguatkan sistem keamanan jaringan perusahaan. Daripada terlambat dan menimbulkan kerugiaan yang lebih besar lebih baik mulai berinvestasi pada keamanan digital terlebih dahulu.

PT Digital Solusi Grup menyediakan jasa pentest untuk perusahaan yang ingin melakukan evaluasi keamanan sistem dan jaringan komputer melalui simulasi serangan yang dikendalikan. Jika Anda membutuhkan jasa penetration testing indonesia terpercaya bisa hubungi kami di 081-233-345-119.

FAQ (Frequently Asked Question)

Apa perbedaan antara Penetration Testing dan Vulnerability Assessment?

Penetration Testing dan Vulnerability Assessment adalah dua pendekatan keamanan siber yang berbeda:

1. Vulnerability Assessment: Fokus pada identifikasi dan penilaian kerentanan dalam sistem, memberikan daftar masalah keamanan potensial tanpa mengeksploitasi celah tersebut.

2. Penetration Testing: Melangkah lebih jauh dengan mencoba mengeksploitasi kerentanan yang ditemukan untuk menilai tingkat ancaman yang sebenarnya dan dampaknya. Pentest memberikan gambaran lebih realistis tentang bagaimana peretas bisa menyerang dan memberikan rekomendasi tindakan mitigasi yang lebih mendalam.

Kapan sebaiknya Penetration Testing dilakukan?

Penetration Testing sebaiknya dilakukan:

1. Secara Berkala: Setidaknya sekali atau dua kali setahun untuk memastikan keamanan terus ditingkatkan seiring berkembangnya teknologi dan ancaman.

2. Setelah Perubahan Sistem: Setelah adanya perubahan signifikan pada sistem, aplikasi, atau jaringan, seperti penambahan fitur baru, upgrade perangkat lunak, atau perubahan infrastruktur.

3. Sebelum Peluncuran Produk Baru: Untuk memastikan bahwa produk aman sebelum diluncurkan ke publik.

4. Untuk Kepatuhan Regulasi: Ketika perusahaan harus mematuhi regulasi keamanan tertentu, seperti PCI DSS, HIPAA, atau GDPR.

Apa manfaat utama dari melakukan Penetration Testing secara rutin?

Manfaat utama dari Penetration Testing secara rutin meliputi:

1. Identifikasi Kerentanan: Menemukan dan memperbaiki kerentanan sebelum dieksploitasi oleh penyerang.

2. Pengurangan Risiko: Mengurangi risiko serangan siber dan kerugian yang diakibatkannya.

3. Kepatuhan Regulasi: Memenuhi persyaratan keamanan yang ditetapkan oleh regulator industri.

4. Peningkatan Kesadaran Keamanan: Meningkatkan kesadaran akan pentingnya keamanan di seluruh organisasi.

5. Perbaikan Proses Keamanan: Memberikan wawasan untuk memperbaiki kebijakan dan prosedur keamanan secara keseluruhan.

Bagaimana memilih penyedia layanan Penetration Testing yang tepat?

Memilih penyedia layanan Penetration Testing yang tepat melibatkan:

1. Pengalaman dan Kredensial: Memilih penyedia dengan pengalaman yang luas dan kredensial seperti sertifikasi CEH, OSCP, atau CISSP.

2. Metodologi Pengujian: Memastikan mereka menggunakan metodologi pengujian yang komprehensif dan sesuai dengan standar industri, seperti OWASP atau NIST.

3. Referensi dan Reputasi: Meminta referensi dan memeriksa ulasan untuk memastikan reputasi penyedia.

4. Komunikasi dan Pelaporan: Memastikan penyedia menawarkan komunikasi yang jelas dan laporan yang mendetail serta mudah dipahami.

5. Kepatuhan Hukum dan Etika: Memastikan penyedia mematuhi hukum dan etika dalam melakukan pengujian.

Kenapa perusahaan perlu melakukan penetration testing secara rutin?

Karena sistem TI perusahaan terus berkembang. Setiap update perangkat lunak, pergantian infrastruktur, atau penerapan layanan baru bisa membuka celah keamanan yang tidak terdeteksi sebelumnya. Dengan melakukan penetration testing secara berkala, perusahaan bisa memastikan bahwa sistem mereka tetap tangguh terhadap metode serangan baru yang terus bermunculan di dunia nyata.

Apakah penetration testing ilegal?

Penetration testing sepenuhnya legal bila dilakukan dengan izin resmi dari pemilik sistem. Tanpa izin, itu dikategorikan sebagai tindakan hacking dan bisa diproses hukum. Oleh karena itu, sebelum dilakukan, biasanya ada kontrak dan dokumen resmi yang menyatakan persetujuan dari pihak perusahaan agar pengujian dilakukan dalam batas-batas yang disepakati.

Apa hal yang paling sering diabaikan saat penetration testing?

Sering kali pengujian hanya fokus pada aplikasi atau jaringan, padahal aspek seperti social engineering dan kesalahan manusia bisa jadi titik masuk paling lemah. Banyak peretas justru memanfaatkan kelalaian staf, misalnya dengan phishing atau memancing lewat email. Oleh karena itu, pendekatan menyeluruh sangat penting dalam penetration testing.

Apakah penetration testing bisa mengganggu sistem yang sedang berjalan?

Ya, bisa saja. Karena pengujian ini mensimulasikan serangan nyata, ada risiko kecil terhadap stabilitas sistem, terutama jika pengujian dilakukan tanpa perencanaan matang. Maka dari itu, tester profesional biasanya menetapkan batas aman dan melakukan pengujian di luar jam kerja atau pada sistem kloning untuk mencegah gangguan layanan.

Siapa saja yang sebaiknya tidak melakukan penetration testing sendiri?

Perusahaan tanpa tim TI berpengalaman sebaiknya tidak melakukannya secara mandiri. Penetration testing memerlukan pemahaman mendalam tentang keamanan siber, teknik hacking, serta tools yang bisa sangat kompleks. Jika dilakukan sembarangan, bukan hanya hasilnya tidak akurat, tapi bisa menyebabkan kerusakan sistem atau data.

Apakah penetration testing hanya untuk perusahaan besar?

Tidak. Justru perusahaan kecil dan menengah sering kali menjadi target karena biasanya memiliki perlindungan keamanan yang lebih lemah. Dengan penetration testing, bisnis kecil bisa mengetahui celah keamanan mereka sejak dini dan memperbaikinya sebelum benar-benar dimanfaatkan oleh penyerang.

Apakah ada jenis penetration testing yang tidak terlihat oleh tim IT internal?

Ya, ada yang disebut black-box testing, di mana penguji bertindak layaknya peretas sungguhan yang tidak punya informasi apapun tentang sistem target. Ini membantu menilai seberapa baik sistem mampu mendeteksi dan merespons serangan dari luar. Dalam beberapa kasus, tim internal tidak diberi tahu sebelumnya agar respons mereka bisa dievaluasi secara alami.

Apa saja hasil yang diharapkan setelah penetration testing selesai dilakukan?

Hasilnya berupa laporan terperinci tentang celah-celah yang berhasil ditemukan, tingkat keparahannya, bagaimana celah itu bisa dieksploitasi, serta rekomendasi untuk memperbaikinya. Laporan ini sangat penting karena menjadi dasar bagi tim IT untuk meningkatkan keamanan sistem secara konkret dan terarah.

Apakah penetration testing bisa menjamin sistem 100% aman?

Tidak. Penetration testing hanya mengungkap kelemahan yang bisa ditemukan dalam jangka waktu dan skenario tertentu. Dunia siber sangat dinamis, dengan ancaman baru muncul setiap hari. Namun, pengujian ini tetap menjadi salah satu alat terbaik untuk secara proaktif meningkatkan pertahanan keamanan sistem dari waktu ke waktu.