Intelligence gathering adalah proses penting untuk memperoleh dan menganalisis data yang relevan untuk tujuan strategis. Dalam konteks social media, intelligence gathering menjadi kunci untuk memahami perilaku online dan tren konsumen.

Teknik ini meliputi survei, pemantauan platform, dan analisis data untuk mengungkap wawasan yang berharga. Dengan memahami konsep ini, sebuah organisasi dapat mengoptimalkan strategi pemasaran dan keamanan mereka dengan lebih efektif.

Mari telusuri lebih lanjut tentang bagaimana intelligence gathering dapat meningkatkan visibilitas dan keunggulan kompetitif di era yang semakin modern ini!

Apa itu Intelligence Gathering?

Intelligence gathering adalah proses melakukan rekognisi terhadap sebuah target untuk mengumpulkan sebanyak mungkin informasi yang dapat digunakan saat mengeksplorasi kelemahan dan memanfaatkannya dalam penilaian kerentanan. Semakin banyak informasi yang dikumpulkan, semakin banyak vektor serangan yang dapat digunakan di masa depan.

Intelligence gathering dalam konteks media sosial, atau social media intelligence gathering, melibatkan pengumpulan dan analisis informasi dari platform-platform publik untuk menghasilkan intelijen yang dapat dijadikan dasar tindakan.

Salah satu dari Intelligence gathering adalah Open Source Intelligence (OSINT), di mana informasi diperoleh dari sumber-sumber publik dan dianalisis untuk menghasilkan intelijen yang dapat digunakan secara efektif.

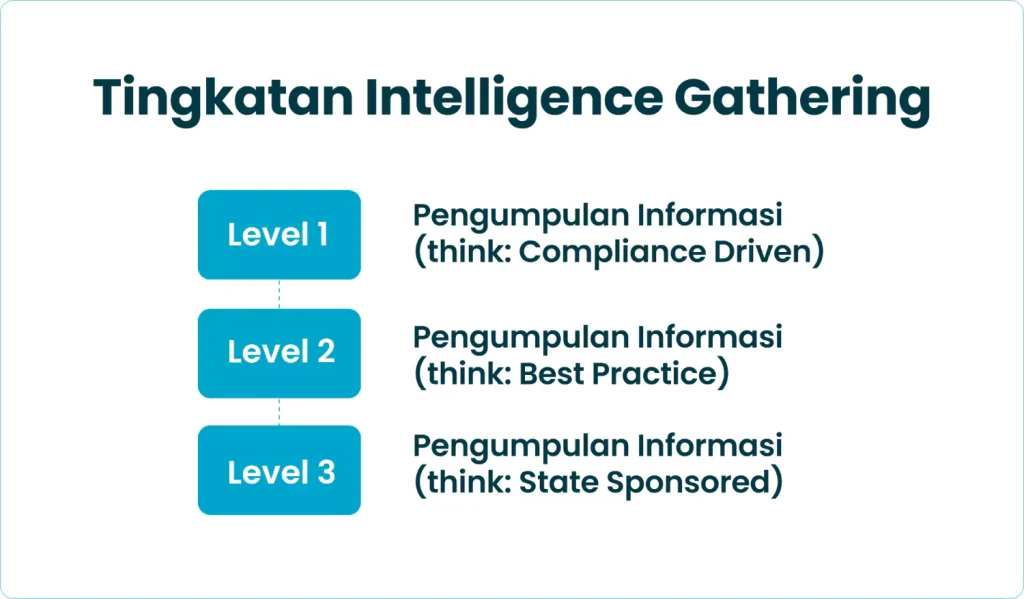

Tingkatan Intelligence Gathering

Tingkatan Intelligence Gathering dibagi menjadi tiga kategori utama, masing-masing dengan contoh khas. Sebagai contoh, kegiatan intensif seperti membuat profil Facebook dan menganalisis jaringan sosial target sesuai untuk kasus-kasus yang sedang trend, dan harus diberi label level yang sesuai.

Untuk lebih banyak contoh dan detailnya, perhatikan levelnya berikut ini:

1. Level 1 Pengumpulan Informasi (think: Compliance Driven)

Pada tingkat ini, proses pengumpulan informasi dilakukan secara otomatis dengan alat-alat yang tersedia. Informasi yang diperoleh cukup untuk memenuhi persyaratan kepatuhan seperti PCI / FISMA / HIPAA.

Contoh: Sebuah perusahaan harus mematuhi standar PCI / FISMA / HIPAA. Upaya pengumpulan informasi tingkat 1 harus memadai untuk memenuhi persyaratan kepatuhan mereka.

2. Level 2 Pengumpulan Informasi (think: Best Practice)

Pada level 2, penggunaan alat otomatis dari tingkat 1 digabungkan dengan analisis manual. Memiliki pemahaman yang baik tentang bisnis, termasuk lokasi fisik, hubungan bisnis, dan struktur organisasi.

Contoh: Perusahaan harus mematuhi standar PCI, tetapi juga tertarik pada strategi keamanan jangka panjang mereka. Upaya pengumpulan informasi tingkat 2 harus memadai untuk memenuhi kebutuhan strategis mereka.

3. Level 3 Pengumpulan Informasi (think: State Sponsored)

Tingkat ini melibatkan uji penetrasi yang lebih mendalam dan analisis manual intensif. Level ini meliputi semua informasi dari tingkat 1 dan 2 serta pemahaman mendalam tentang hubungan bisnis dan analisis yang mendalam.

Contoh: Sebuah tim ditugaskan untuk menganalisis dan menyerang jaringan Angkatan Darat di negara asing guna menemukan kerentanan yang dapat dieksploitasi oleh pihak asing. Upaya pengumpulan informasi tingkat 3 akan sesuai dengan kasus ini.

Pemilihan Target

Pemilihan target melibatkan 4 tahapan yang terdiri dari identifikasi dan beberapa pertimbangan. Berikut penjelasan lengkapnya!

1. Identifikasi dan Penamaan Target

Ketika mendekati sebuah organisasi target, penting untuk memahami penamaan target. Karena sebuah perusahaan dapat memiliki beberapa domain tingkat atas (TDL) dan bisnis tambahan.

Meskipun informasi ini seharusnya sudah ditemukan selama tahap perencanaan, tidak jarang untuk menemukan server, domain, dan perusahaan tambahan yang mungkin tidak termasuk dalam cakupan awal yang dibahas dalam tahap pra-engagement.

Sebagai contoh, sebuah perusahaan mungkin memiliki .com. Namun, mereka juga bisa memiliki .net, .co, dan .xxx. Hal-hal ini mungkin perlu dimasukkan dalam cakupan yang direvisi, atau bisa juga dilarang untuk diuji. Kedua hal ini perlu diklasifikasi dengan pelanggan sebelum pengujian dimulai.

2. Pertimbangkan Aturan Keterlibatan (Rules Of Engagement)

Pada tahap ini, penting untuk mempertimbangkan Aturan Keterlibatan (Rules of Engagement). Sering kali aturan ini terlupakan selama pengujian. Terkadang, sebagai pengujian kita begitu terfokus pada apa yang ditemukan dan kemungkinan serangan sehingga kita lupa tentang IP address, domain, dan jaringan mana yang bisa kita serang.

Selalu merujuk pada Aturan Keterlibatan untuk menjaga fokus pengujian Anda. Hal ini tidak hanya penting dari segi hukum, tetapi juga untuk menghindari pelebaran lingkup yang tidak perlu. Setiap kali Anda menyimpang dari tujuan inti pengujian, itu akan memakan waktu, yang pada akhirnya bisa menghabiskan uang perusahaan Anda

3. Pertimbangkan Lama Waktu Pengerjaan

Pertimbangkan durasi pengerjaan yang dibutuhkan dalam proses Intelligence Gathering karena akan berpengaruh langsung pada jumlah informasi yang dapat dikumpulkan. Pada beberapa tes, durasi totalnya bisa mencapai dua hingga tiga bulan.

Dalam kasus ini, perusahaan pengujian akan menghabiskan waktu yang besar untuk menyelidiki setiap unit bisnis inti dan personal dari perusahaan. Namun, untuk tes gaya kotak kristal yang lebih singkat, tujuannya mungkin lebih taktis.

Sebagai contoh, pengujian aplikasi web spesifik mungkin tidak memerlukan penyelidikan terhadap catatan keuangan CEO perusahaan. Jadi, pastikan Anda memutuskan durasi pengerjaan yang sesuai.

4. Pertimbangkan Tujuan Akhir Pengujian

Setiap pengujian memiliki tujuan akhir yang menjadi fokus utama organisasi, seperti aset tertentu atau proses kritis yang dianggap penting. Pada tahap intelligence gathering, penting untuk memastikan semua elemen sekunder dan tersier yang terkait dengan tujuan akhir dimasukkan.

Ini mencakup teknologi pendukung, pihak ketiga, personel terkait, dan lain sebagainya. Dengan menjaga fokus pada aset kritis, informasi yang kurang relevan dapat diprioritaskan lebih rendah dan dikategorikan demikian agar tidak mengganggu proses analisis.

Open Source Intelligence (OSINT)

Berikut adalah 3 cara pengumpulan informasi yang dapat dilakukan untuk open source intelligence (OSINT). Pahami tahapannya!

1. Pengumpulan Informasi Pasif

Pengumpulan informasi pasif umumnya bermanfaat jika ada kebutuhan yang sangat jelas bahwa kegiatan pengumpulan informasi tidak boleh terdeteksi oleh target. Profiling seperti ini sulit dilakukan secara teknis karena tidak mengirimkan lalu lintas ke organisasi target baik dari salah satu host kami maupun dari layanan “anonim” melintasi Internet.

Ini berarti Anda hanya dapat menggunakan dan mengumpulkan informasi yang diarsipkan atau disimpan. Akibatnya, informasi ini dapat kadaluarsa atau tidak akurat karena kami terbatas pada hasil yang dikumpulkan dari pihak ketiga.

Terdapat beberapa cara yang dapat dilakukan dalam metode ini:

a. WHOIS

WHOIS adalah layanan internet yang menyediakan informasi tentang pendaftaran nama domain. Layanan ini memungkinkan pengguna untuk mencari informasi kontak terkait pemilik domain seperti nama, alamat, dan informasi kontak lainnya.

Namun, penggunaan proteksi WHOIS dapat menyembunyikan informasi ini dari publik. Jika proteksi WHOIS dinonaktifkan, informasi pribadi pemilik domain akan dapat diakses secara langsung melalui layanan WHOIS.

b. Google Dorking

Google Dorking adalah teknik pencarian informasi yang spesifik menggunakan mesin pencari Google. Metode ini memanfaatkan operator khusus seperti kata kunci dalam tanda kutip (“”) untuk mencari string tertentu, serta operator tambahan.

Contohnya seperti site: untuk mencari di situs tertentu, dan filetype: untuk mencari file dengan jenis tertentu. Sebagai contoh, dengan mencari “indonesia” filetype docx, kita dapat menemukan file PDF dan DOCX yang relevan.

Google Dorking adalah cara yang efektif untuk mengumpulkan informasi spesifik, dan lebih lanjut dapat dipelajari melalui sumber-sumber di internet.

c. Social Media Stalking

Social Media Stalking adalah teknik untuk mengumpulkan informasi dari sosial media yang dapat digunakan untuk mencari berbagai jenis data, termasuk informasi pribadi dan potensial kredensial. Teknik ini sering digunakan dalam konteks keamanan informasi dan penelusuran data dalam aplikasi seperti OWASP Juice Shop.

Dalam aplikasi ini, terdapat mekanisme forgot password yang menggunakan pengetahuan berbasis pertanyaan keamanan. Namun, seringkali desain seperti ini rentan terhadap serangan karena kurangnya keamanan yang memadai. Pemahaman tentang konsep insecure design dapat membantu dalam memperkuat keamanan aplikasi.

2. Pengumpulan Informasi Semi-pasif

Pengumpulan informasi ini bertujuan untuk membuat profil target dengan metode yang tampak seperti lalu lintas dan perilaku internet biasa. Anda hanya mengambil informasi dari server nama yang dipublikasikan, tidak melakukan pencarian mendalam atau permintaan DNS secara paksa, juga tidak mencari server atau direktori “tidak dipublikasikan”.

Tidak ada pemindaian port level jaringan atau crawler, hanya melihat metadata dalam dokumen dan file yang dipublikasikan tidak aktif mencari konten tersembunyi. Kunci di sini adalah tidak menarik perhatian terhadap aktivitas. Setelahnya, target mungkin bisa menemukan aktivitas pengintaian tetapi sulit untuk mengaitkan kembali ke siapa pun.

3. Pengumpulan Informasi Aktif

Pada tahap ini, Anda secara aktif memetakan infrastruktur jaringan (seperti pemindaian port penuh menggunakan nmap –p1-65535), melakukan enumerasi dan/atau pemindaian kerentanan pada layanan terbuka, serta mencari direktori, file, dan server yang belum dipublikasikan secara aktif.

Sebagian besar aktivitas ini termasuk dalam kegiatan “rekognisi” atau “pemindaian” standar pada uji penetrasi. Oleh karena itu, penting untuk berhati-hati dalam menggunakan metode ini. Pengumpulan informasi aktif merupakan tahap dimana aktivitas pengumpulan informasi harus dideteksi oleh target dan perilaku mencurigakan atau berbahaya.

Berikut adalah beberapa cara dan alat yang dapat digunakan untuk tujuan ini:

a. Port scanning

Port scanning adalah proses untuk menemukan port yang terbuka pada suatu alamat IP atau domain target. Salah satu tool yang sering digunakan untuk melakukan port scanning adalah nmap. Nmap tidak hanya berguna untuk menemukan port yang terbuka, tetapi juga untuk melacak IP di dalam jaringan target.

Proses port scanning dapat dilakukan dengan mengetikkan perintah nmap diikuti dengan domain yang ingin dituju. Dengan menggunakan teknik ini, kita dapat memperoleh informasi yang penting mengenai infrastruktur jaringan dan potensial keamanannya.

b. Direcory scanning

Untuk menemukan direktori atau file yang tersembunyi, kita dapat menggunakan teknik scanning directory. Ini melibatkan pencarian secara sistematis menggunakan algoritma brute-force dengan menggunakan daftar kata kunci (wordlist) untuk nama direktori yang mungkin ada.

Sebagai contoh, Anda dapat menggunakan alat seperti ffuf dengan wordlist umum untuk melakukan scan ini. Setelah menginstal alat tersebut, perintah yang digunakan biasanya seperti ffuf -u (URL)/FUZZ -w (wordlist). Parameter /FUZZ digunakan untuk menandai tempat di URL yang akan dilakukan scanning, dan hasilnya akan menampilkan halaman-halaman tersembunyi yang dapat diakses.

Kesimpulan

Intelligence gathering adalah kunci untuk memahami dan mengumpulkan data yang relevan dalam konteks strategis, terutama dalam era digital saat ini. Pentingnya proses Intelligence Gathering juga sangat terasa dalam uji penetrasi, di mana informasi yang terkumpul dapat mengungkapkan kelemahan sistem yang dapat dieksploitasi.

Dengan demikian, pemahaman mendalam tentang Intelligence Gathering bukan hanya memperkaya informasi, tetapi juga meningkatkan responsivitas dan keamanan suatu organisasi di dunia digital yang terus berkembang.