Cyber espionage adalah aktivitas mata-mata yang dilakukan di dunia maya dengan tujuan mendapatkan informasi sensitif atau rahasia tanpa sepengetahuan pemiliknya. Aktivitas ini sering kali dilakukan oleh individu, kelompok, atau negara untuk mendapatkan data strategis, baik untuk keuntungan politik, ekonomi, maupun militer.

Dengan berkembangnya teknologi, praktik cyber espionage menjadi semakin canggih dan sulit dideteksi, yang menjadikannya ancaman serius bagi perusahaan, pemerintah, dan individu di seluruh dunia. Memahami contoh-contoh nyata dari cyber espionage serta cara mencegahnya sangat penting agar kita dapat melindungi data dan sistem yang rentan.

Tindakan spionase siber dapat berupa serangan phishing, malware, hingga eksploitasi kerentanan jaringan. Membangun pertahanan yang kuat melalui peningkatan kesadaran, penggunaan teknologi keamanan canggih, dan penerapan kebijakan siber yang ketat adalah langkah-langkah krusial untuk meminimalkan risiko terjadinya insiden spionase siber.

Apa itu Cyber Espionage?

Cyber espionage atau spionase siber adalah aktivitas ilegal di mana peretas mencuri informasi rahasia untuk mendapatkan keuntungan di bidang ekonomi, politik, atau militer. Peretasan ini dilakukan dengan menyusup secara tidak sah ke dalam jaringan komputer milik target.

Sebagian besar pelaku spionase siber memanfaatkan Advanced Persistent Threats (APTs) sebagai metode utama untuk masuk ke dalam jaringan atau sistem. Teknik ini memungkinkan mereka untuk beroperasi tanpa terdeteksi, sering kali dalam jangka waktu yang lama, bahkan hingga bertahun-tahun.

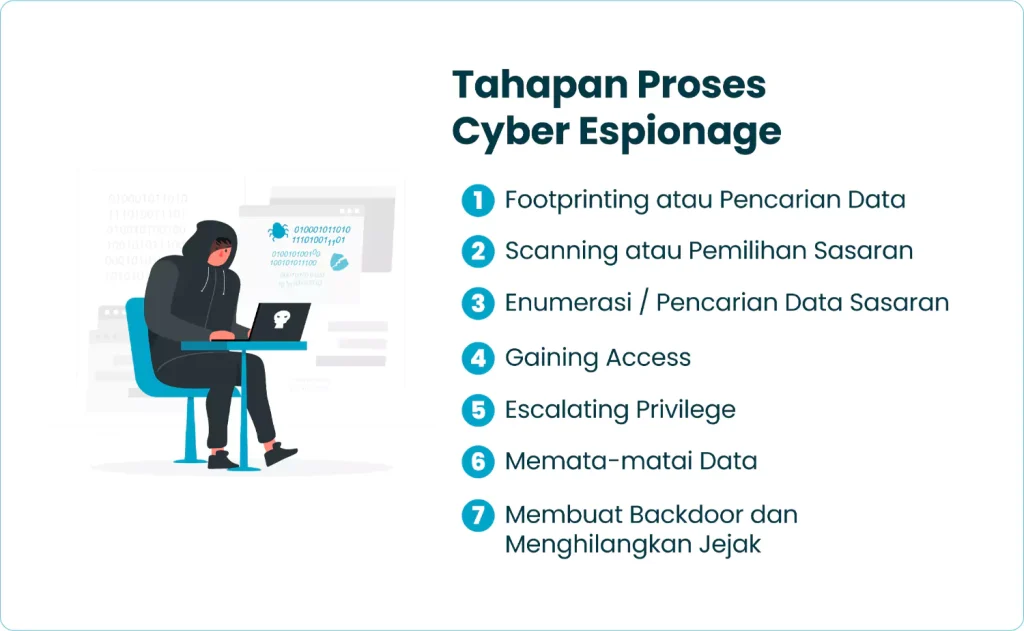

Tahapan Proses Cyber Espionage

Berikut adalah penjelasan mengenai tahapan-tahapan yang biasanya dijalani oleh peretas saat melakukan cyber espionage:

1. Footprinting atau Pencarian Data

Tahap pertama dalam serangan cyber espionage adalah pengumpulan data atau footprinting. Pada fase ini, peretas mengidentifikasi sistem target yang berpotensi untuk disusupi dengan mengumpulkan berbagai informasi terkait.

Informasi yang dikumpulkan mencakup jaringan, teknologi yang digunakan, serta kebijakan keamanan yang diterapkan. Tujuannya adalah untuk menentukan ruang lingkup serangan dan memetakan sistem yang menjadi sasaran.

2. Scanning atau Pemilihan Sasaran

Setelah mengumpulkan data awal, langkah berikutnya adalah scanning atau pemindaian untuk menemukan celah dalam sistem. Pada tahap ini, peretas melakukan evaluasi terhadap sistem keamanan target untuk mencari titik lemah yang bisa dieksploitasi. Hal ini dapat mencakup sistem yang belum diperbarui, celah keamanan pada perangkat lunak, atau kesalahan dalam konfigurasi.

3. Enumerasi / Pencarian Data Sasaran

Tahap enumerasi adalah ketika peretas mulai menggali informasi lebih dalam tentang sistem target. Mereka mencari data spesifik seperti nama akun pengguna yang valid, layanan yang berjalan, dan sumber daya yang tersedia. Proses ini sudah masuk ke fase yang lebih intrusif, di mana peretas mulai berinteraksi dengan sistem target untuk mendapatkan data yang dibutuhkan.

4. Gaining Access

Setelah menemukan celah keamanan, peretas akan berusaha untuk masuk dan mendapatkan akses ke dalam sistem. Akses awal ini mungkin hanya sebagai pengguna dengan izin terbatas. Meskipun demikian, langkah ini menjadi pijakan penting untuk masuk lebih dalam ke jaringan.

5. Escalating Privilege

Setelah mendapatkan akses, peretas berusaha meningkatkan hak akses dari pengguna biasa menjadi administrator atau root. Dengan hak istimewa ini, peretas dapat mengontrol lebih banyak aspek sistem, membuka akses ke data yang lebih sensitif, serta memiliki kebebasan yang lebih besar untuk menjalankan operasi berikutnya.

6. Memata-matai Data

Ketika sudah memiliki kendali lebih dalam, peretas mulai mengakses dan mengumpulkan data penting yang menjadi sasaran spionase. Tahap ini bisa berlangsung cukup lama karena peretas berusaha bergerak secara tersembunyi agar tidak terdeteksi oleh sistem keamanan.

7. Membuat Backdoor dan Menghilangkan Jejak

Tahap terakhir dalam proses ini melibatkan pembuatan backdoor atau pintu belakang yang memungkinkan peretas untuk kembali mengakses sistem tanpa terdeteksi di masa mendatang. Selain itu, peretas berusaha keras untuk menghapus jejak aktivitas mereka di sistem, seperti menghapus log atau memodifikasi data tertentu, untuk menghindari deteksi oleh tim keamanan siber.

Target Umum Cyber Espionage

Cyber espionage tidak sembarang menyerang, melainkan menyasar pihak-pihak yang menyimpan data berharga atau memiliki pengaruh signifikan. Berikut ini adalah beberapa target yang paling sering diserang dalam praktik spionase siber:

1. Perusahaan Besar

Perusahaan besar yang memiliki aset berharga, seperti inovasi teknologi, rahasia dagang, atau basis data pelanggan yang sangat bernilai, sering kali menjadi target utama. Peretas dapat mencuri informasi ini untuk berbagai tujuan, termasuk menjualnya kepada pesaing, memanfaatkan data untuk keuntungan ekonomi, atau merusak reputasi perusahaan tersebut.

2. Lembaga Pemerintahan

Lembaga pemerintahan, khususnya yang berhubungan dengan keamanan nasional dan pertahanan, menjadi sasaran empuk bagi aktor spionase siber. Data yang dicuri dapat berupa informasi sensitif tentang strategi militer, kebijakan luar negeri, hingga intelijen penting yang bisa dimanfaatkan oleh negara lain untuk menguntungkan posisi geopolitiknya atau mengacaukan stabilitas keamanan suatu negara.

3. Organisasi Internasional

Organisasi internasional, terutama yang berfokus pada isu global seperti lingkungan, kesehatan, atau ekonomi, juga menjadi target yang diincar. Data yang diperoleh dari serangan ini dapat dimanfaatkan oleh pihak tertentu untuk mempengaruhi kebijakan atau keputusan global, yang pada akhirnya dapat menguntungkan kepentingan mereka.

4. Individu dengan Profil Tinggi

Selain perusahaan dan organisasi, individu dengan profil tinggi seperti politisi, pejabat pemerintah, eksekutif perusahaan, dan tokoh terkenal juga bisa menjadi korban cyber espionage. Data pribadi mereka bisa dimanfaatkan untuk memeras, menekan, atau memengaruhi keputusan-keputusan penting yang mereka buat. Bahkan informasi kecil yang diretas bisa berdampak besar pada karier dan kehidupan pribadi mereka.

Jenis Data yang Diincar dalam Cyber Espionage

Berikut ini beberapa jenis data yang kerap menjadi target serangan cyber espionage:

1. Data Penelitian & Pengembangan (R&D)

Data R&D mencakup hasil penelitian ilmiah dan teknologi yang belum dipublikasikan. Informasi ini sangat berharga bagi perusahaan yang sedang mengembangkan produk atau layanan baru. Jika data ini dicuri, pelaku bisa menggunakannya untuk mendapatkan keuntungan ekonomi atau menjualnya kepada pesaing, sehingga merugikan perusahaan yang bersangkutan dalam hal inovasi dan keunggulan kompetitif.

2. Data Penelitian Akademis

Lembaga akademis dan penelitian sering kali menjadi target cyber espionage, terutama jika mereka sedang menangani proyek-proyek penting yang didanai pemerintah atau lembaga internasional. Data penelitian akademis bisa digunakan untuk mengembangkan teknologi baru atau menginformasikan kebijakan di negara lain. Pencurian informasi semacam ini dapat merugikan perkembangan ilmu pengetahuan dan reputasi institusi.

3. Hak Kekayaan Intelektual

Hak kekayaan intelektual, seperti paten, desain, dan rahasia dagang, juga menjadi sasaran utama dalam serangan spionase siber. Informasi ini dapat digunakan untuk menyalin atau mengembangkan produk serupa tanpa izin, yang dapat menyebabkan kerugian finansial dan merusak reputasi perusahaan atau individu yang memilikinya.

4. Informasi Keuangan

Data keuangan perusahaan atau lembaga, termasuk laporan keuangan, arus kas, dan rencana pengeluaran, merupakan target yang sering diincar. Informasi ini dapat dimanfaatkan untuk merusak stabilitas keuangan sebuah entitas atau disebarkan untuk menurunkan kepercayaan pemangku kepentingan dan pasar. Selain itu, data keuangan pribadi dari tokoh penting juga sering kali menjadi sasaran untuk memeras atau menimbulkan kerugian reputasi.

5. Daftar Pelanggan dan Struktur Pembayaran

Informasi tentang daftar pelanggan, riwayat transaksi, serta struktur pembayaran sangat penting bagi perusahaan. Jika data ini jatuh ke tangan yang salah, dapat digunakan untuk menargetkan pelanggan dengan penipuan atau serangan siber lainnya. Selain itu, pesaing bisa menggunakan informasi ini untuk mengalihkan basis pelanggan dan merusak bisnis target.

6. Tujuan Bisnis dan Rencana Strategis

Rencana bisnis yang belum dipublikasikan mencakup strategi jangka panjang dan tujuan pertumbuhan perusahaan. Informasi ini sangat penting dan jika bocor, dapat dimanfaatkan oleh pesaing untuk mengatur langkah strategis mereka agar unggul dalam persaingan. Dengan mengakses rencana bisnis, pelaku spionase dapat mengantisipasi gerakan bisnis dan merusak peluang keberhasilan perusahaan.

7. Strategi Politik dan Afiliasi

Bagi pemerintah dan politisi, strategi politik, afiliasi dengan kelompok tertentu, dan kebijakan rahasia sering menjadi target serangan cyber espionage. Informasi semacam ini dapat digunakan oleh aktor asing untuk mengintervensi proses politik, memengaruhi hasil pemilu, atau mengungkapkan hubungan diplomatik yang sensitif. Serangan ini bisa mengancam stabilitas politik dan keamanan nasional.

8. Intelijen Militer

Intelijen militer adalah salah satu jenis data paling berharga yang sering diincar dalam spionase siber. Informasi ini bisa meliputi strategi operasi militer, rencana pertahanan, data persenjataan, dan informasi terkait keamanan nasional lainnya.

Pencurian data militer dapat mengancam kedaulatan suatu negara, membahayakan operasi militer, dan melemahkan pertahanan nasional secara signifikan. Melindungi data-data ini membutuhkan langkah keamanan yang kuat, pemantauan berkelanjutan, dan kebijakan siber yang efektif untuk mencegah dampak serius yang dapat ditimbulkan oleh cyber espionage.

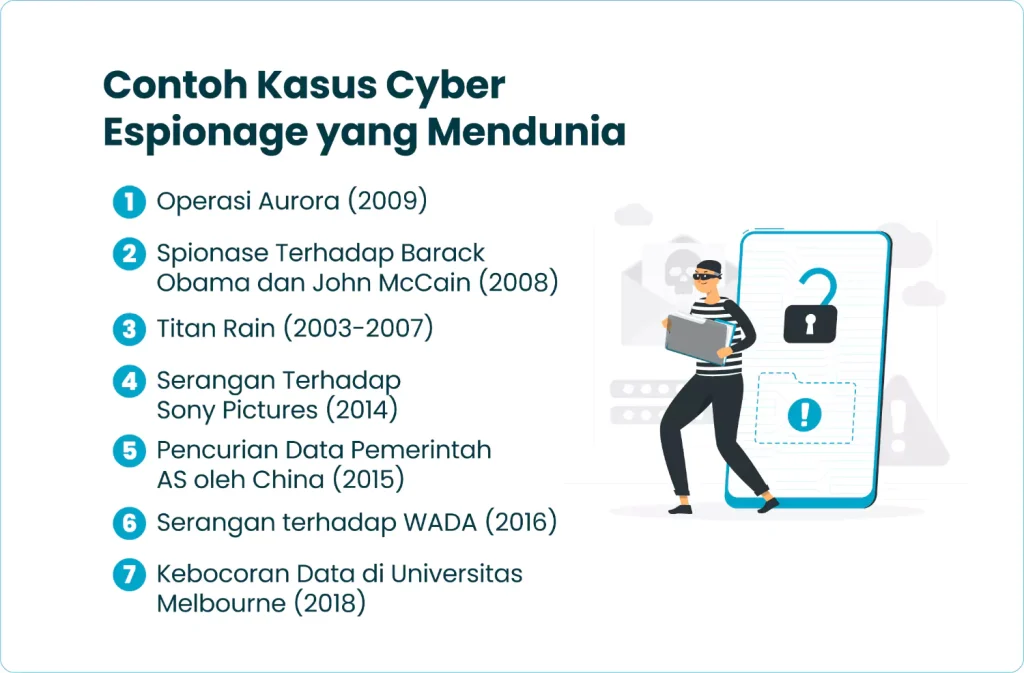

Contoh Kasus Cyber Espionage yang Mendunia

Berikut adalah beberapa contoh terkenal yang menunjukkan betapa serius dan luasnya dampak dari cyber espionage ini:

1. Operasi Aurora (2009)

Operasi Aurora adalah serangan siber yang dilancarkan terhadap beberapa perusahaan besar di Amerika Serikat, termasuk Google. Serangan ini dipercaya dilakukan oleh kelompok peretas yang didukung negara, dengan tujuan mencuri kekayaan intelektual dan mendapatkan akses ke informasi sensitif milik perusahaan-perusahaan tersebut.

2. Spionase Terhadap Barack Obama dan John McCain (2008)

Pada tahun 2008, kampanye presiden AS milik Barack Obama dan John McCain menjadi sasaran serangan spionase siber yang sangat canggih. Peretas berhasil menyusup ke dalam jaringan kampanye mereka dan mencuri sejumlah besar dokumen terkait kebijakan luar negeri dan komunikasi penting. Pihak keamanan menyimpulkan serangan ini kemungkinan dilakukan negara asing yang bermaksud memperoleh wawasan tentang kebijakan calon presiden AS.

3. Titan Rain (2003-2007)

Titan Rain adalah serangkaian serangan siber yang berlangsung selama beberapa tahun dan menargetkan sistem komputer milik pemerintah dan perusahaan pertahanan di Amerika Serikat. Serangan ini diyakini dilakukan oleh kelompok peretas asal China. Mereka berhasil mencuri data sensitif, termasuk dokumen militer dan desain teknologi penting, yang menimbulkan kekhawatiran besar tentang keamanan nasional AS dan perlindungan informasi rahasia.

4. Serangan Terhadap Sony Pictures (2014)

Pada tahun 2014, Sony Pictures mengalami serangan siber besar-besaran yang diyakini dilakukan oleh kelompok peretas bernama Guardians of Peace. Serangan ini mengakibatkan kebocoran data besar-besaran, termasuk email internal, informasi karyawan, serta beberapa film yang belum dirilis. Serangan ini diduga terkait dengan peluncuran film The Interview, yang memicu kontroversi internasional.

5. Pencurian Data Pemerintah AS oleh China (2015)

Pada tahun 2015, terjadi kebocoran data besar-besaran yang melibatkan Office of Personnel Management (OPM) di Amerika Serikat. Data pribadi lebih dari 21 juta pegawai pemerintah AS dicuri dalam serangan ini, yang mencakup informasi sensitif seperti nomor jaminan sosial dan rekam jejak keamanan. Insiden ini dianggap salah satu serangan terbesar dalam sejarah AS, dengan indikasi kuat bahwa pelakunya adalah kelompok peretas yang terkait dengan pemerintah China.

6. Serangan terhadap WADA (2016)

World Anti-Doping Agency (WADA) menjadi sasaran serangan siber pada tahun 2016. Kelompok peretas yang dikenal dengan nama Fancy Bear, yang diduga memiliki hubungan dengan Rusia, berhasil mencuri data medis atlet-atlet internasional dan membocorkannya secara online. Serangan ini bertujuan merusak reputasi atlet tertentu dan menunjukkan ketidakadilan dalam sistem anti-doping global.

7. Kebocoran Data di Universitas Melbourne (2018)

Pada tahun 2018, Universitas Melbourne di Australia, mengalami serangan siber yang mengakibatkan kebocoran data pribadi mahasiswa dan staf. Serangan ini diduga melibatkan kelompok peretas terlatih, yang mencari akses ke penelitian-penelitian sensitif dan informasi intelektual yang dapat dimanfaatkan untuk keuntungan tertentu.

Cara Mencegah Cyber Espionage

Berikut adalah beberapa langkah penting yang bisa dilakukan untuk mencegah serangan cyber espionage:

1. Mengenali Teknik yang Digunakan dalam Serangan Cyber Espionage

Penting untuk memahami berbagai teknik yang digunakan oleh pelaku spionase siber, seperti serangan phishing, penggunaan malware canggih, dan eksploitasi kerentanan perangkat lunak. Dengan mengenali metode ini, organisasi dapat mengembangkan strategi pencegahan yang lebih efektif dan mengantisipasi serangan sebelum terjadi.

2. Memantau Sistem secara Real-Time

Pemantauan sistem secara real-time memungkinkan deteksi cepat terhadap aktivitas mencurigakan yang bisa menjadi tanda serangan cyber espionage. Menggunakan perangkat lunak pemantauan jaringan dan analisis data dapat membantu mengidentifikasi anomali yang memerlukan tindakan segera.

3. Melindungi dan Memperbarui Infrastruktur Penting

Perlindungan terhadap infrastruktur teknologi informasi sangat penting dalam mencegah serangan. Memastikan bahwa sistem diperbarui secara berkala dengan patch keamanan terbaru dapat mengurangi risiko eksploitasi. Selain itu, melindungi server, basis data, dan jaringan perusahaan dengan langkah-langkah keamanan yang kuat sangatlah krusial.

4. Menetapkan Kebijakan Data yang Ketat

Menetapkan kebijakan data yang ketat membantu membatasi akses informasi hanya kepada pihak yang benar-benar memerlukan. Kontrol akses yang ketat dan penggunaan protokol enkripsi untuk data sensitif bisa menjadi langkah preventif untuk menjaga kerahasiaan informasi.

5. Mengamankan Sistem Pihak Ketiga

Serangan cyber espionage sering memanfaatkan kelemahan dalam sistem pihak ketiga. Sangat penting untuk memastikan bahwa rekan bisnis dan penyedia layanan memiliki langkah-langkah keamanan yang memadai. Memilih mitra yang memiliki sertifikasi keamanan siber dapat membantu mengurangi risiko ini.

6. Menerapkan Kebijakan Cyber Security yang Komprehensif

Kebijakan keamanan siber yang komprehensif mencakup panduan yang jelas tentang perlindungan data, prosedur akses, dan protokol keamanan. Kebijakan ini harus diperbarui secara berkala dan disesuaikan dengan ancaman terbaru agar tetap relevan dan efektif.

7. Memiliki Respons Insiden yang Cepat dan Efektif

Respons yang cepat dan efektif terhadap insiden keamanan siber dapat meminimalkan kerusakan. Membentuk tim tanggap darurat siber yang terlatih untuk menangani berbagai skenario serangan akan membantu perusahaan merespons ancaman dengan sigap dan memitigasi dampak yang mungkin terjadi.

8. Edukasi Karyawan tentang Keamanan Siber

Karyawan sering kali dianggap sebagai elemen paling rentan dalam sistem keamanan. Edukasi yang terus-menerus tentang praktik keamanan siber, seperti cara menghindari phishing dan menjaga kerahasiaan data, dapat membantu mengurangi risiko serangan cyber espionage yang berhasil.

9. Mengganti Password Secara Berkala

Secara berkala mengganti kata sandi dapat membantu mengurangi kemungkinan akses yang tidak sah. Penggunaan kata sandi yang kuat, dengan kombinasi huruf besar, huruf kecil, angka, dan simbol, serta penggunaan autentikasi dua faktor (2FA) juga direkomendasikan untuk meningkatkan keamanan.

10. Mengelola Keamanan Perangkat Seluler

Perangkat seluler sering menjadi sasaran karena biasanya memiliki keamanan yang lebih lemah dibandingkan sistem utama. Mengelola keamanan perangkat seluler, termasuk menginstal perangkat lunak keamanan, memperbarui aplikasi secara berkala, dan menggunakan fitur enkripsi, adalah langkah penting untuk melindungi data perusahaan dari potensi serangan cyber espionage.

Lindungi Data Anda: Cara Efektif Mencegah Cyber Espionage

Menghadapi ancaman cyber espionage memerlukan pendekatan proaktif dan strategi yang matang. Mulai dari mengenali teknik serangan hingga menerapkan kebijakan keamanan siber yang komprehensif, setiap langkah pencegahan memiliki peran penting dalam menjaga integritas data dan infrastruktur digital Anda.

Penting memantau sistem secara real-time, melindungi infrastruktur, dan menetapkan kebijakan data yang ketat guna memastikan bahwa informasi sensitif tidak jatuh ke tangan yang salah.

Namun, langkah ini tidak berhenti pada teknologi saja; edukasi karyawan tentang praktik keamanan siber dan pengelolaan perangkat seluler yang baik juga menjadi kunci dalam meminimalkan risiko serangan.

Dengan memprioritaskan keamanan dari berbagai aspek, baik di tingkat perusahaan maupun individu, Anda tidak hanya melindungi data, tetapi juga mempertahankan kepercayaan dan reputasi di tengah persaingan yang semakin kompetitif.