Di era digital yang serba terhubung, keamanan data menjadi salah satu prioritas utama bagi individu maupun organisasi. Salah satu ancaman terbesar yang sering terjadi adalah unauthorized access atau akses tanpa izin. Istilah ini merujuk pada tindakan seseorang atau pihak tertentu yang mencoba masuk ke dalam sistem, jaringan, atau data tanpa otorisasi resmi.

Serangan ini bisa dilakukan melalui berbagai cara, mulai dari peretasan akun, pencurian password, hingga eksploitasi celah keamanan pada sistem. Artikel ini akan mengulasnya secara lengkap dan mudah dipahami, sehingga Anda dapat melindungi data dan sistem dari ancaman siber yang terus berkembang.

Apa Itu Unauthorized Access?

Unauthorized access adalah tindakan masuk ke dalam sistem, aplikasi, atau jaringan komputer tanpa izin resmi dari pemilik atau pengelola. Aktivitas ini sering dilakukan untuk mencuri, memodifikasi, atau merusak data sensitif.

Dalam praktiknya, unauthorized access dapat terjadi karena kelemahan keamanan siber, penggunaan password yang lemah, hingga serangan malware. Itulah sebabnya pemahaman dasar mengenai ancaman ini menjadi penting bagi pengguna individu maupun organisasi.

Sejarah Unauthorized Access

Sejarah unauthorized access dapat ditelusuri sejak awal perkembangan komputer mainframe pada tahun 1960-an. Saat itu, akses ilegal lebih sering dilakukan oleh peneliti atau mahasiswa yang ingin menguji kemampuan teknis mereka.

Namun seiring berkembangnya internet pada tahun 1990-an, serangan ini berubah menjadi aktivitas berbahaya yang dilakukan untuk keuntungan finansial. Dari sinilah istilah cybercrime mulai dikenal luas dan menjadi perhatian global.

Metode Unauthorized Access

Memahami metode-metode ini membantu kita mengenali pola serangan dan menyiapkan strategi pencegahan yang lebih efektif. Berikut adalah metode umum yang sering digunakan.

1. Penelitian

Metode penelitian melibatkan pengumpulan informasi tentang sistem target sebelum melakukan serangan. Biasanya, pelaku memanfaatkan scanning tools untuk menemukan celah keamanan atau port terbuka.

Selain itu, penyerang sering menggunakan open-source intelligence (OSINT) seperti informasi di media sosial atau situs publik. Data ini kemudian dijadikan bahan untuk merencanakan langkah serangan berikutnya.

2. Serangan Jaringan atau Sosial

Serangan jaringan terjadi ketika pelaku mencoba masuk melalui network vulnerability, misalnya serangan brute force atau phishing. Teknik ini memanfaatkan kelemahan teknis pada server, firewall, atau aplikasi web.

Di sisi lain, serangan sosial melibatkan manipulasi psikologis terhadap korban. Pelaku bisa menyamar sebagai pihak terpercaya untuk mencuri credential, mengarahkan korban ke malicious link, atau memasang spyware.

3. Eksfiltrasi

Eksfiltrasi adalah proses mengambil data sensitif dari sistem tanpa izin. Biasanya pelaku mengirimkan data keluar secara tersembunyi agar tidak terdeteksi oleh sistem keamanan.

Teknik ini sering digunakan setelah akses ilegal berhasil dilakukan. Data yang dicuri bisa berupa informasi pribadi, data perusahaan, hingga rahasia negara.

Dampak Unauthorized Access

Memahami dampak yang mungkin terjadi membantu kita menilai risiko dan menyiapkan langkah pencegahan. Berikut adalah beberapa dampak utama yang sering muncul.

1. Pencurian Data Sensitif

Pencurian data sensitif merupakan salah satu konsekuensi terbesar dari unauthorized access. Data seperti informasi pribadi, nomor kartu kredit, hingga rekam medis bisa disalahgunakan.

Selain berbahaya bagi individu, data perusahaan yang dicuri dapat digunakan untuk spionase industri atau penjualan ilegal di dark web. Hal ini tentu merugikan pemilik data dan menurunkan kepercayaan publik.

2. Gangguan Operasional

Serangan akses ilegal bisa menyebabkan sistem komputer berhenti bekerja. Akibatnya, layanan digital tidak dapat diakses oleh pengguna atau pelanggan.

Gangguan ini sering menimbulkan kerugian besar, terutama pada sektor yang bergantung pada jaringan online seperti perbankan, e-commerce, dan layanan publik. Durasi downtime yang lama juga bisa memperburuk situasi.

3. Kerugian Finansial

Kerugian finansial sering terjadi akibat pencurian rekening bank, transaksi ilegal, atau pembayaran tebusan pada serangan ransomware. Perusahaan juga dapat mengalami biaya tambahan untuk pemulihan sistem.

Selain itu, denda dari pelanggaran regulasi perlindungan data seperti GDPR atau UU PDP bisa semakin memperparah kerugian. Hal ini menjadikan keamanan data sebagai aspek vital dalam bisnis modern.

4. Kerusakan Reputasi

Reputasi perusahaan bisa runtuh hanya dengan satu insiden unauthorized access. Pelanggan akan kehilangan kepercayaan terhadap kemampuan perusahaan dalam melindungi data mereka.

Membangun kembali reputasi yang rusak tidaklah mudah dan sering memerlukan waktu lama. Bahkan, beberapa bisnis gagal bertahan akibat kehilangan kredibilitas di mata publik.

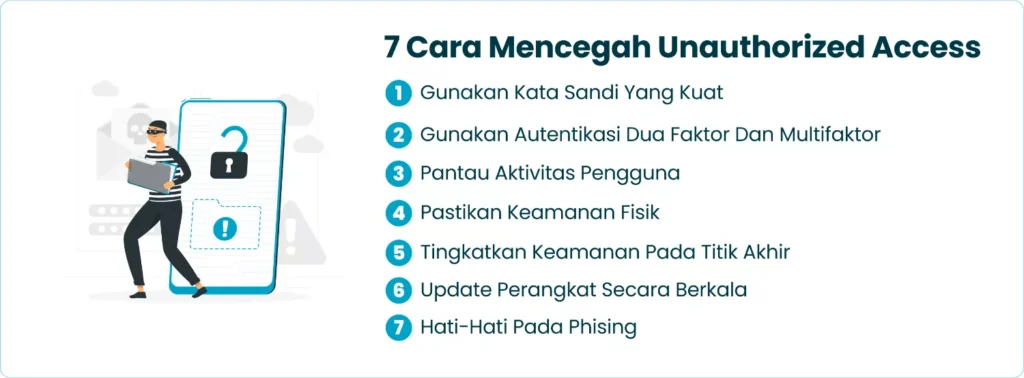

7 Cara Mencegah Unauthorized Access

Mencegah unauthorized access lebih efektif daripada menanggulanginya setelah terjadi. Dengan menerapkan langkah-langkah pencegahan, individu maupun organisasi dapat memperkuat perlindungan sistem. Berikut adalah 7 cara praktis yang bisa dilakukan untuk mengurangi risiko serangan akses ilegal.

1. Gunakan Kata Sandi Yang Kuat

Kata sandi yang kuat sangat penting dalam melindungi akun dari brute force attack. Kombinasi huruf besar, huruf kecil, angka, dan simbol membuat password lebih sulit ditebak.

Hindari penggunaan kata sandi sederhana atau informasi pribadi yang mudah ditebak seperti tanggal lahir. Gunakan juga password manager untuk membantu mengelola sandi dengan aman.

2. Gunakan Autentikasi Dua Faktor Dan Multifaktor

Two-Factor Authentication (2FA) menambahkan lapisan keamanan ekstra di luar kata sandi. Misalnya, verifikasi melalui SMS, email, atau aplikasi autentikator.

Untuk keamanan lebih tinggi, gunakan multi-factor authentication (MFA) yang melibatkan biometrik seperti sidik jari atau face recognition. Dengan begitu, akses ilegal akan jauh lebih sulit dilakukan.

3. Pantau Aktivitas Pengguna

Pemantauan aktivitas pengguna memungkinkan deteksi dini terhadap perilaku mencurigakan. Misalnya, login dari lokasi tidak biasa atau upaya akses berulang.

Gunakan security monitoring tools untuk melacak aktivitas ini secara real-time. Dengan pemantauan proaktif, ancaman dapat dihentikan sebelum menimbulkan kerugian besar.

4. Pastikan Keamanan Fisik

Keamanan fisik sering kali diabaikan, padahal penting untuk mencegah unauthorized access. Server, komputer, dan perangkat penyimpanan harus ditempatkan di lokasi yang aman.

Gunakan akses kontrol seperti kunci elektronik, kartu ID, atau sidik jari untuk membatasi siapa saja yang dapat masuk ke ruang server. Perlindungan fisik memperkuat keamanan digital secara keseluruhan.

5. Tingkatkan Keamanan Pada Titik Akhir

Titik akhir seperti laptop, smartphone, dan tablet sering menjadi target serangan. Pastikan perangkat tersebut dilindungi dengan antivirus, firewall, dan sistem enkripsi.

Selain itu, penting untuk melatih pengguna agar tidak sembarangan menginstal aplikasi dari sumber yang tidak dikenal. Edukasi ini membantu mengurangi risiko eksploitasi.

6. Update Perangkat Secara Berkala

Perangkat lunak yang tidak diperbarui rentan terhadap exploits dari celah keamanan. Itulah mengapa update berkala sangat penting untuk menjaga perlindungan sistem.

Aktifkan pembaruan otomatis pada sistem operasi dan aplikasi. Dengan begitu, perangkat selalu memiliki patch terbaru untuk menutup celah keamanan.

7. Hati-Hati Pada Phishing

Phishing adalah metode populer yang digunakan untuk mencuri kredensial melalui email atau pesan palsu. Biasanya, pelaku menyamar sebagai pihak terpercaya untuk menipu korban.

Selalu periksa alamat email, tautan, dan lampiran sebelum membukanya. Mengedukasi karyawan tentang bahaya phishing juga menjadi langkah penting dalam mencegah akses ilegal.

Antisipasi dan Tindakan Jika Unauthorized Access Terjadi

Unauthorized access bukan hanya ancaman yang bisa dicegah, tetapi juga risiko nyata yang mungkin tetap terjadi meskipun sistem sudah diperkuat. Jika hal ini menimpa Anda, langkah pertama yang harus dilakukan adalah segera menutup akses, mengganti password, serta melakukan isolasi pada sistem yang terdampak.

Jangan lupa untuk melakukan investigasi menyeluruh agar penyebabnya dapat diketahui dan celah serupa tidak terulang kembali. Selain itu, penting untuk melaporkan insiden kepada pihak berwenang atau tim keamanan siber profesional. Dengan begitu, potensi kerugian bisa diminimalisir, data dapat dipulihkan, dan reputasi tetap terjaga.

FAQ (Frequently Asked Question)

Bagaimana unauthorized access dapat terjadi bahkan ketika sistem sudah menerapkan autentikasi multifaktor (MFA)?

Meskipun MFA secara signifikan meningkatkan keamanan, ia tidak sepenuhnya kebal terhadap serangan. Pelaku dapat menggunakan teknik MFA fatigue attack, di mana korban dibombardir dengan permintaan autentikasi hingga secara tidak sengaja menyetujuinya. Selain itu, serangan berbasis session hijacking dapat mencuri token sesi setelah autentikasi berhasil, melewati MFA sepenuhnya. Hal ini menunjukkan bahwa MFA harus dipadukan dengan context-aware access control dan deteksi perilaku anomali untuk benar-benar efektif mencegah akses tanpa izin.

Bagaimana unauthorized access sering dimulai dari eksploitasi kredensial dalam rantai pasok digital (supply chain)?

Dalam ekosistem digital yang saling terhubung, kredensial pihak ketiga seperti vendor atau kontraktor sering kali memiliki akses berlebihan ke sistem internal perusahaan. Ketika salah satu vendor mengalami kebocoran data, penyerang dapat menggunakan kredensial tersebut untuk menembus jaringan target utama. Serangan SolarWinds menjadi contoh ekstrem dari situasi ini, di mana akses terautentikasi digunakan untuk menginjeksi kode berbahaya. Oleh karena itu, perusahaan perlu mengaudit hak akses eksternal secara berkala dan menerapkan prinsip zero trust untuk semua entitas, termasuk mitra bisnis.

Bagaimana kombinasi social engineering dan teknik teknis memperkuat keberhasilan unauthorized access dalam serangan hybrid?

Pelaku modern jarang mengandalkan satu metode. Mereka menggabungkan rekayasa sosial—seperti phishing atau pretexting—dengan eksploit teknis seperti privilege escalation atau token theft. Sebuah email yang tampak sah bisa membuka jalan bagi malware yang menanam backdoor ke sistem internal. Dengan menggabungkan manipulasi psikologis dan celah teknis, penyerang memanfaatkan titik terlemah dalam keamanan: manusia. Itulah sebabnya pelatihan keamanan siber yang berkelanjutan sama pentingnya dengan investasi teknologi keamanan canggih.

Bagaimana unauthorized access dapat terjadi di lingkungan cloud meskipun data dienkripsi secara menyeluruh?

Enkripsi melindungi data dari pihak luar, tetapi tidak dari pengguna sah yang memiliki kunci akses. Jika kunci enkripsi atau API token dicuri, penyerang dapat mengakses data seolah-olah mereka pengguna sah. Selain itu, konfigurasi cloud yang salah—seperti bucket S3 yang bersifat publik—menjadi penyebab utama unauthorized access. Perlindungan yang efektif tidak hanya bergantung pada enkripsi, tetapi juga pada identity governance, key rotation, dan real-time access monitoring untuk mendeteksi aktivitas abnormal.

Bagaimana unauthorized access dapat memanfaatkan celah dalam sistem Single Sign-On (SSO)?

SSO memudahkan autentikasi pengguna, tetapi juga menciptakan titik kegagalan tunggal. Jika kredensial SSO diretas, pelaku bisa mengakses seluruh aplikasi yang terhubung tanpa hambatan tambahan. Dalam beberapa kasus, token SAML yang tidak dienkripsi atau disimpan secara tidak aman bisa digunakan kembali untuk memperoleh akses permanen. Untuk mencegahnya, organisasi harus mengimplementasikan token validation lifecycle, serta menerapkan conditional access policies yang membatasi login dari perangkat atau lokasi mencurigakan.

Bagaimana unauthorized access bisa muncul sebagai konsekuensi dari kebijakan hak akses internal yang terlalu permisif?

Sering kali, pelanggaran tidak berasal dari peretasan eksternal melainkan dari kelalaian kebijakan internal. Karyawan dengan hak akses luas dapat, secara tidak sengaja atau sengaja, mengakses data yang tidak relevan dengan perannya. Fenomena ini dikenal sebagai privilege creep. Dalam jangka panjang, privilege creep memperbesar permukaan serangan internal. Untuk menanganinya, organisasi perlu menerapkan least privilege principle serta melakukan audit akses otomatis agar hak yang tidak digunakan dapat segera dicabut.

Bagaimana unauthorized access dapat disamarkan melalui teknik persistence di endpoint enterprise?

Penyerang yang sudah memperoleh akses sering kali memasang persistence mechanism agar tetap bertahan meski sistem di-reboot atau di-patch. Teknik ini dapat berupa pengaturan registry, scheduled tasks, atau kernel-level rootkit. Dengan demikian, akses yang tidak sah tetap aktif tanpa terdeteksi oleh antivirus tradisional. Deteksi modern bergantung pada endpoint detection and response (EDR) dan behavioral telemetry yang mampu mengenali pola aktivitas jangka panjang alih-alih hanya menandai file berbahaya tunggal.

Bagaimana unauthorized access diklasifikasikan dalam konteks hukum siber internasional dan apa tantangan pembuktiannya?

Secara hukum, unauthorized access termasuk dalam kategori computer misuse atau illegal intrusion, sebagaimana didefinisikan oleh konvensi internasional seperti Budapest Convention on Cybercrime. Tantangan terbesar terletak pada pembuktian niat (mens rea) dan otorisasi eksplisit. Banyak kasus bergantung pada apakah akses tersebut dilakukan “tanpa hak,” yang sering kali kabur dalam konteks kerja jarak jauh atau penggunaan data publik. Oleh karena itu, dokumentasi kebijakan akses internal menjadi bukti penting dalam proses hukum.

Bagaimana unauthorized access dapat dimanfaatkan dalam operasi spionase siber jangka panjang (Advanced Persistent Threats)?

Dalam operasi APT, unauthorized access bukanlah tujuan akhir, melainkan fase awal dari infiltrasi yang panjang dan tersembunyi. Setelah memperoleh akses awal, aktor APT menanam command and control (C2) channel untuk mempertahankan kendali selama berbulan-bulan tanpa terdeteksi. Mereka menggunakan kredensial sah untuk menghindari alarm keamanan dan melakukan eksfiltrasi data secara bertahap. Pencegahan terhadap skenario ini memerlukan threat hunting aktif, segmentasi jaringan, serta analisis perilaku akun secara berkelanjutan.

Bagaimana unauthorized access berdampak pada kepercayaan publik terhadap organisasi, bahkan jika tidak ada kebocoran data eksplisit?

Meskipun tidak selalu diikuti dengan pencurian data, insiden unauthorized access menggerus kepercayaan pengguna dan pemangku kepentingan. Fakta bahwa sistem dapat dimasuki tanpa izin mengindikasikan kegagalan dalam tata kelola keamanan dan kontrol akses. Dalam industri yang diatur ketat seperti keuangan atau kesehatan, reputasi bisa rusak sebelum kerugian finansial terjadi. Transparansi dalam pelaporan insiden dan tindakan korektif yang cepat menjadi satu-satunya cara memulihkan kepercayaan publik setelah pelanggaran terjadi.