Honeypot adalah salah satu strategi keamanan siber yang semakin banyak digunakan untuk melindungi sistem dari serangan yang tidak diinginkan. Anda mungkin belum menyadari bahwa sistem ini sengaja “mengundang” peretas agar jebakan dapat dipasang dengan cermat.

Tapi apa sebenarnya serangan ini, bagaimana cara kerjanya, dan mengapa sistem ini menjadi alat penting dalam dunia keamanan digital? Artikel ini akan membahas jenis-jenis, fungsi utama, hingga cara implementasinya dalam sistem keamanan jaringan modern.

Apa itu Honeypot?

Honeypot adalah strategi cerdas dalam keamanan siber yang dirancang untuk mendeteksi, mempelajari, dan mencegah serangan siber. Sistem ini bekerja seperti jebakan tikus, ia memancing peretas untuk menyerang target palsu yang sebenarnya telah disiapkan.

Dalam praktiknya, honeypot merupakan sistem atau layanan yang sengaja dibuat menyerupai server asli, lengkap dengan tampilan yang menarik bagi peretas, namun tanpa menyimpan data penting.

Berbeda dengan alat keamanan lain seperti firewall atau Intrusion Detection System (IDS) yang membatasi atau memantau lalu lintas untuk mencegah serangan, honeypot justru mengundang serangan.

Tujuannya adalah untuk menangkap aktivitas peretas dan mengumpulkan informasi seputar teknik serta taktik yang mereka gunakan. Dari data tersebut, tim keamanan bisa memahami pola serangan dan memperkuat sistem pertahanan mereka.

Cara Kerja Honeypot

Honeypot bekerja dengan menarik perhatian peretas dan mencatat semua aktivitas mereka untuk dianalisis. Berikut tahapan cara kerjanya:

1. Membuat Sistem atau Jaringan Simulasi

Tim keamanan pertama-tama membuat sistem atau layanan tiruan yang terlihat rentan, seperti server dengan celah keamanan. Tampilan sistem ini dirancang menyerupai sistem asli yang biasanya berisi data penting, padahal sebenarnya tidak menyimpan informasi sensitif.

Misalnya, sistem bisa meniru jaringan keuangan perusahaan lengkap dengan port yang tampak bisa diakses.

2. Memancing Aktivitas Mencurigakan

Administrator sengaja mengatur sistem dengan pengamanan rendah, seperti membuka port untuk pemindaian. Saat sistem sudah aktif, peretas akan mencoba mengeksploitasi kelemahan tersebut, misalnya dengan menebak kata sandi lemah atau memanfaatkan celah perangkat lunak.

3. Merekam Data Serangan

Setiap interaksi yang terjadi pada honeypot dicatat secara rinci. Informasi seperti alamat IP peretas, teknik yang mereka gunakan, dan langkah-langkah selama serangan akan terekam dengan teliti.

4. Menganalisis Data Serangan

Setelah data terkumpul, tim keamanan menganalisis pola serangan untuk mengetahui bagaimana cara kerja peretas, celah mana yang mereka incar, serta alat apa yang mereka gunakan. Dari sini, organisasi bisa memperkuat sistem keamanan aslinya berdasarkan wawasan nyata dari percobaan serangan tersebut.

Fungsi Honeypot

Sebuah honeypot bukan sekadar umpan untuk menarik perhatian peretas. Teknologi ini berperan penting dalam memperkuat sistem keamanan digital dengan cara yang proaktif. Berikut ini adalah beberapa fungsi utamanya:

1. Mengalihkan Perhatian

Salah satu fungsi utama honeypot adalah mengalihkan perhatian peretas dari sistem yang benar-benar penting. Ketika peretas mencoba menargetkan jaringan, honeypot akan mengarahkan mereka ke sistem palsu yang sengaja dibuat menyerupai sistem asli.

Strategi ini memberi waktu bagi tim keamanan untuk mendeteksi dan merespons serangan sebelum terjadi kerusakan nyata. Dengan cara ini, perusahaan bisa mengecoh peretas agar menyerang target yang salah, sambil tetap menjaga keamanan data yang sesungguhnya.

2. Mendeteksi Serangan

Tim keamanan dapat menggunakan honeypot untuk mendeteksi serangan yang mungkin lolos dari sistem keamanan tradisional. Karena honeypot tidak dirancang untuk digunakan oleh pengguna umum, setiap aktivitas mencurigakan biasanya berasal dari pelaku berbahaya.

Ketika serangan masuk ke sistem ini, honeypot segera memberi sinyal peringatan. Dengan begitu, tim bisa langsung meningkatkan pertahanan pada server utama dan mengurangi potensi kerugian. Deteksi ini bersifat cepat dan akurat, sehingga memperkuat respons terhadap ancaman siber.

3. Menganalisis Serangan

Selain mendeteksi, honeypot juga berfungsi untuk mengumpulkan data penting tentang perilaku peretas. Tim keamanan dapat menganalisis log serangan untuk memahami metode yang digunakan dan celah yang coba dimanfaatkan. Misalnya, jika honeypot meniru situs web, sistem bisa mencatat alamat IP dan cara peretas mencoba masuk.

Informasi ini membantu tim mengenali jenis ancaman yang dihadapi dan menyusun strategi perlindungan yang lebih efektif. Analisis ini sangat berguna untuk meningkatkan kualitas pertahanan siber secara keseluruhan.

4. Memprediksi Serangan

Fungsi lain yang tak kalah penting adalah kemampuannya dalam memprediksi serangan di masa depan. Dari data yang dikumpulkan, tim keamanan bisa mengidentifikasi pola serangan dan mengantisipasi langkah selanjutnya dari pelaku.

Jika sebelumnya sudah diketahui jenis serangan tertentu, maka sistem bisa diperkuat sebelum peretas mencoba menyerang kembali. Dengan kata lain, honeypot membantu menciptakan sistem yang lebih tangguh dan siap menghadapi risiko keamanan yang terus berkembang.

Honeypot Berdasarkan Kompleksitasnya

Untuk memahami cara kerja dan tujuan penggunaan honeypot, penting bagi Anda untuk mengetahui tingkat kompleksitasnya. Kompleksitas ini menentukan seberapa dalam interaksi yang diberikan kepada penyerang serta seberapa besar sumber daya yang dibutuhkan.

1. Pure Honeypot

Pure honeypot merupakan jenis honeypot yang paling kompleks. Sistem ini sepenuhnya meniru lingkungan produksi nyata, lengkap dengan data sensitif dan informasi pengguna yang tampak autentik.

Biasanya, sistem ini beroperasi di beberapa server dan dirancang agar terlihat seperti sistem operasional asli. Tim keamanan memasang sensor canggih yang memantau setiap aktivitas penyerang secara mendalam.

Dengan meniru sistem nyata secara menyeluruh, pure honeypot memungkinkan tim keamanan mempelajari teknik dan taktik penyerang dalam skenario yang sangat mirip dengan lingkungan sebenarnya. Contohnya adalah server asli yang sengaja dibiarkan terbuka untuk menarik serangan.

2. High-interaction Honeypot

High-interaction honeypot memberikan keleluasaan lebih besar kepada penyerang untuk menjelajahi sistem. Tujuan utamanya adalah membuat penyerang tetap terlibat selama mungkin, sehingga tim keamanan memiliki waktu lebih untuk mengamati motif dan metode serangan mereka.

Biasanya, jenis ini meniru sistem komputer yang kompleks seperti web server atau database server, lengkap dengan proses dan data tambahan yang bisa dicoba dieksploitasi. Penyerang bisa melakukan berbagai aksi seperti mengeksploitasi celah, memasang malware, atau mencuri data.

Dengan memberikan berbagai komponen menarik, high-interaction honeypot membantu tim riset memahami bagaimana penyerang mencari informasi, jenis data yang diincar, serta cara mereka mencoba meningkatkan hak akses. Karena interaksi yang tinggi, jenis ini memungkinkan pengumpulan data yang lebih kaya dan mendalam.

3. Mid-interaction Honeypot

Berbeda dengan dua jenis sebelumnya, mid-interaction honeypot tidak dilengkapi sistem operasi dan hanya meniru elemen lapisan aplikasi. Tujuannya adalah untuk membingungkan atau memperlambat penyerang, sehingga organisasi memiliki waktu lebih untuk merespons serangan.

Meski lebih sederhana, mid-interaction honeypot tetap mampu memberikan kendali terbatas kepada penyerang. Sistem ini sangat berguna untuk menganalisis pola serangan dengan risiko yang lebih rendah dan sumber daya yang lebih efisien. Contohnya adalah situs web dengan fitur terbatas yang dapat merekam upaya eksploitasi ringan.

4. Low-interaction Honeypot

Low-interaction honeypot adalah jenis yang paling sederhana dan membutuhkan sumber daya paling minimal. Sistem ini dirancang untuk menciptakan interaksi terbatas, seperti layanan FTP atau HTTP dasar, yang cukup untuk mengumpulkan informasi dasar mengenai jenis dan asal ancaman.

Sistem ini bekerja dengan menggunakan protokol seperti TCP, IP, dan layanan jaringan lainnya. Walaupun penyerang mungkin tidak tertarik untuk berlama-lama, jenis ini tetap efektif untuk mendapatkan gambaran awal tentang ancaman.

Setup-nya yang simpel juga membuat proses implementasi menjadi cepat dan mudah. Biasanya, low-interaction honeypot digunakan untuk menarik perhatian spammer atau mendeteksi malware sederhana.

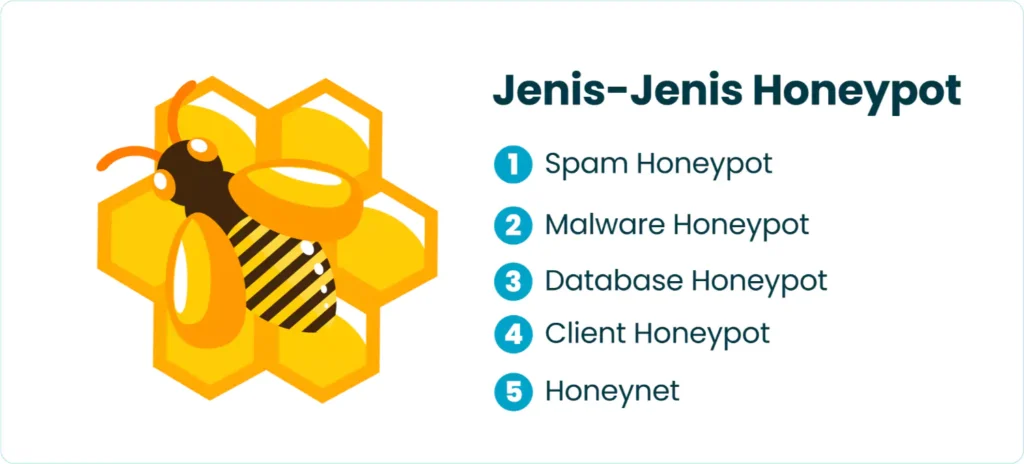

Jenis-jenis Honeypot

Sistem honeypot hadir dalam berbagai bentuk, masing-masing dirancang untuk tujuan tertentu sesuai dengan ancaman yang ingin dianalisis atau dicegah. Berikut adalah beberapa tipe honeypot berdasarkan fungsinya:

1. Spam Honeypot

Spam honeypot sengaja menarik perhatian para spammer dengan membuat alamat email palsu atau memanfaatkan open proxy dan mail relay. Sistem ini menangkap dan menganalisis pesan-pesan spam yang dikirimkan peretas saat mencoba menggunakan mail relay.

Dengan mengidentifikasi pola dan teknik yang digunakan, tim keamanan bisa menyusun langkah-langkah untuk memblokir spam di masa depan. Salah satu contoh penerapannya adalah menciptakan alamat email yang sengaja dibiarkan terbuka agar menarik spam.

2. Malware Honeypot

Malware honeypot dirancang menyerupai sistem rentan untuk memancing serangan malware. Ketika peretas meluncurkan serangan, sistem ini “mengelabui” mereka agar menyerang perangkat yang sudah dimodifikasi, seperti perangkat USB palsu.

Melalui simulasi ini, para peneliti dapat memahami cara kerja dan penyebaran malware, lalu mengembangkan solusi untuk menghadapinya di lingkungan nyata. Contohnya, server yang tampak sudah terinfeksi digunakan untuk mengamati perilaku malware.

3. Database Honeypot

Database honeypot meniru basis data yang berisi informasi palsu namun tampak penting. Sistem ini mengincar peretas yang biasanya menyerang melalui teknik seperti SQL Injection.

Dengan bantuan database firewall, honeypot ini menangkap upaya eksploitasi dan membantu tim keamanan mempelajari celah yang bisa terjadi di sistem basis data sesungguhnya. Contohnya adalah basis data fiktif yang sengaja dibuat untuk menarik serangan demi dianalisis lebih lanjut.

4. Client Honeypot

Client honeypot berfokus pada serangan yang menargetkan perangkat klien, seperti aplikasi atau browser. Sistem ini berpura-pura menjadi klien aktif yang kemudian memantau perubahan pada server saat diserang. Biasanya, honeypot jenis ini dijalankan di lingkungan virtual agar aman dan tidak membahayakan peneliti.

Dengan mengamati teknik serangan, langkah proteksi bisa ditingkatkan untuk melindungi pengguna sebenarnya. Contohnya adalah aplikasi web yang sengaja dibiarkan terbuka untuk mengundang serangan.

5. Honeynet

Honeynet merupakan jaringan yang terdiri dari beberapa honeypot yang saling terhubung. Sistem ini digunakan untuk menangkap dan menganalisis serangan berskala besar, seperti Distributed Denial of Service (DDoS), serangan terhadap Content Delivery Network (CDN), atau ransomware.

Dengan memantau seluruh lalu lintas data yang masuk dan keluar, honeynet memberikan gambaran menyeluruh tentang pola serangan yang sedang berlangsung. Selain itu, sistem ini juga membantu melindungi jaringan lain dengan memisahkan dan mengisolasi ancaman yang terdeteksi.

Kelebihan dan Kekurangan Honeypot

Sistem honeypot memang menawarkan pendekatan unik dalam keamanan siber. Namun, di balik manfaatnya yang besar, honeypot juga memiliki beberapa keterbatasan yang perlu dipertimbangkan.

1. Kelebihan Honeypot

Banyak organisasi memanfaatkan honeypot karena manfaatnya yang cukup signifikan dalam memperkuat keamanan jaringan mereka.

a. Pengumpulan Data yang Akurat

Honeypot mampu mengumpulkan data yang sangat akurat tentang perilaku peretas. Anda bisa menganalisis metode serangan yang digunakan dan celah keamanan yang coba dieksploitasi. Sistem ini membantu memahami ancaman yang dihadapi secara mendalam dan memperbaiki kelemahan pada sistem sebenarnya.

b. Deteksi Serangan yang Akurat

Sistem ini bekerja sangat efektif dalam mendeteksi serangan yang sering tidak terdeteksi oleh sistem keamanan biasa. Ketika peretas masuk ke honeypot, sistem langsung memberikan sinyal peringatan kepada server utama. Honeypot lebih mungkin menarik perhatian penyerang, sehingga mendeteksi ancaman dengan lebih tepat.

c. Biaya yang Hemat

Dibandingkan kerugian akibat serangan siber, investasi pada honeypot tergolong hemat. Meskipun biaya awal untuk instalasi dan konfigurasi tetap ada, sistem ini dapat mengurangi pengeluaran akibat serangan dan dampak yang ditimbulkan. Selain itu, honeypot umumnya tidak membutuhkan banyak sumber daya untuk operasionalnya.

d. Menangkap Aktivitas Berbahaya

Bahkan ketika peretas menggunakan teknik enkripsi untuk menyembunyikan jejak, honeypot tetap bisa menangkap aktivitas berbahaya. Kemampuan ini sangat penting untuk mendeteksi serangan tersembunyi yang sering lolos dari sistem keamanan tradisional.

2. Kekurangan Honeypot

Meski menawarkan banyak kelebihan, honeypot juga menyimpan beberapa risiko dan keterbatasan yang tak boleh diabaikan.

a. Data yang Terbatas

Salah satu kekurangan utamanya adalah data yang diperoleh hanya muncul saat ada serangan. Jika tidak ada aktivitas mencurigakan, maka sistem tidak memberikan informasi tambahan yang berguna. Hal ini bisa menurunkan nilai data yang dikumpulkan.

b. Kecurigaan Hacker

Karena umumnya berdiri sebagai jaringan yang terisolasi, honeypot bisa memicu kecurigaan. Jika peretas menyadari bahwa mereka berinteraksi dengan jebakan, mereka mungkin tidak menggunakan teknik sebenarnya, sehingga efektivitas sistem ini dalam mendeteksi ancaman pun menurun.

c. Risiko pada Server Asli

Meski dirancang agar terisolasi, honeypot tetap berisiko jika tidak dikonfigurasi dengan benar. Serangan yang ditujukan pada honeypot bisa berdampak ke server utama, terutama jika koneksi antar sistem tidak diamankan secara ketat. Oleh karena itu, keamanan server asli tetap harus diperhatikan secara serius.

Implementasi Honeypot dalam Kebijakan Keamanan Anda

Mengimplementasikan honeypot dalam kebijakan keamanan siber memerlukan beberapa langkah penting yang harus Anda jalankan secara sistematis. Berikut penjelasan lengkapnya:

1. Tentukan Tujuan

Langkah pertama, Anda perlu menentukan dengan jelas apa yang ingin dicapai melalui honeypot. Tanpa tujuan yang terdefinisi, sistem ini bisa saja berjalan tanpa arah yang tepat.

Biasanya, honeypot dimanfaatkan untuk mendeteksi dan mempelajari serangan siber, mengumpulkan informasi tentang teknik peretasan, mencegah serangan di masa depan, serta meningkatkan sistem keamanan secara menyeluruh.

2. Pilih Tipe Honeypot

Pilihlah tipe honeypot yang sesuai dengan kebutuhan dan tujuan Anda. Setiap jenis memiliki fungsi yang berbeda dan tingkat interaksi yang beragam. Misalnya, low-interaction honeypot hanya mencatat aktivitas dasar, cocok untuk identifikasi awal ancaman. Sementara itu, high-interaction honeypot memberikan lebih banyak ruang bagi peretas untuk bertindak.

Untuk penggunaan bisnis, production honeypot dapat meniru sistem nyata dan membantu memperkuat pertahanan. Sedangkan research honeypot lebih cocok untuk menganalisis teknik serangan terbaru.

3. Desain dan Konfigurasi

Setelah memilih tipe yang tepat, Anda harus mendesain dan mengonfigurasikan honeypot agar menyerupai sistem asli. Berikut komponen pentingnya:

- Buat duplikasi sistem atau jaringan yang tampak rentan dan menarik bagi peretas, seperti server keuangan dengan port terbuka.

- Atur tingkat keamanan rendah secara sengaja untuk memancing perhatian pelaku.

- Instal dan konfigurasikan perangkat lunak honeypot di lingkungan terisolasi, seperti server virtual atau fisik yang tidak terhubung langsung dengan sistem utama.

- Pastikan hanya layanan palsu yang terlihat rentan yang ditampilkan, tanpa akses ke data sensitif.

- Letakkan honeypot di belakang firewall. Jika serangan berhasil melewati firewall, honeypot dapat mendeteksinya dan mengalihkan perhatian peretas, sementara firewall tetap menyaring data berbahaya dari internet.

4. Pantau dan Analisis

Pantau terus aktivitas pada honeypot dan analisis data yang dikumpulkan secara mendalam. Berikut yang harus Anda lakukan:

- Aktifkan pencatatan detail (detailed logging) untuk merekam semua interaksi, termasuk perilaku peretas, file yang diunggah, dan perintah yang dijalankan.

- Gunakan alat pemantauan seperti Splunk atau ELK Stack untuk menganalisis log secara real-time.

- Pelajari pola serangan untuk memahami cara kerja peretas, lalu gunakan temuan tersebut untuk memperkuat sistem keamanan Anda.

- Lakukan analisis rutin terhadap data yang dikumpulkan untuk mendeteksi potensi ancaman baru.

Tips Memantau & Menganalisis Log dari Honeypot

Agar bisa memaksimalkan manfaat dari data yang dikumpulkan, penting untuk memantau dan menganalisis log dari honeypot dengan cermat. Berikut beberapa tips yang bisa Anda terapkan:

1. Aktifkan Detailed Logging

Pastikan Anda mencatat setiap interaksi yang terjadi pada honeypot secara rinci. Catatan ini mencakup perilaku penyerang, file yang diunggah, hingga perintah yang mereka jalankan. Jadi, Anda bisa memahami teknik serangan yang digunakan serta celah keamanan. Informasi ini akan sangat berguna untuk mengevaluasi titik lemah sistem.

2. Gunakan Alat Monitoring

Integrasikan honeypot Anda dengan alat pemantauan khusus yang mendukung real-time log monitoring. Contohnya seperti Splunk atau ELK Stack. Alat-alat ini mampu memberikan sinyal peringatan saat serangan berlangsung, sehingga Anda bisa segera merespons dan meningkatkan perlindungan pada server utama.

3. Analisis Pola Serangan

Pelajari pola serangan yang muncul untuk mengidentifikasi teknik yang digunakan oleh peretas. Dari sini, Anda bisa memahami cara kerjanya, strategi yang dipakai, serta kelemahan yang mereka incar. Jadi, Anda dapat menyempurnakan sistem keamanan, memprediksi potensi serangan di masa depan, dan menyusun langkah pencegahan.

Strategi Cerdas Melindungi Sistem dari Dalam

Melalui pemahaman menyeluruh tentang honeypot, Anda kini mengetahui bahwa strategi ini adalah alat dalam menghadapi ancaman siber yang terus berkembang. Dari mempelajari perilaku peretas hingga memperkuat pertahanan sistem utama, honeypot mampu memberikan wawasan nyata yang sulit diperoleh dari sistem keamanan konvensional.

Meski tidak bebas risiko, tapi jika penerapan yang tepat, teknologi ini dapat memberikan dampak besar terhadap peningkatan keamanan digital. Dengan demikian, honeypot menjadi bagian integral dalam menciptakan sistem yang lebih tangguh dan adaptif terhadap berbagai potensi serangan.

FAQ (Frequently Asked Question)

Apa yang dimaksud dengan honeypot dalam keamanan siber?

Honeypot adalah sebuah sistem atau lingkungan buatan yang dirancang untuk menarik perhatian penyerang dengan berpura-pura sebagai target yang rentan. Tujuan utamanya adalah untuk mendeteksi, menganalisis, dan mempelajari metode serangan yang dilakukan oleh pihak tidak bertanggung jawab. Dengan adanya honeypot, organisasi dapat memperoleh wawasan berharga mengenai pola serangan sebelum kerusakan nyata terjadi pada sistem produksi.

Mengapa honeypot dianggap penting dalam strategi keamanan jaringan?

Honeypot dianggap penting karena dapat membantu organisasi memahami ancaman nyata yang sedang beredar di dunia maya. Dengan menempatkan honeypot, administrator jaringan bisa mengidentifikasi teknik, taktik, serta alat yang digunakan penyerang tanpa harus mengambil risiko pada sistem inti. Hal ini membuat honeypot menjadi salah satu mekanisme proaktif dalam strategi keamanan modern.

Apa perbedaan honeypot dengan firewall atau IDS?

Perbedaannya terletak pada tujuan dan fungsinya. Firewall atau Intrusion Detection System (IDS) bekerja dengan cara mencegah atau mendeteksi serangan yang langsung menargetkan sistem produksi, sementara honeypot justru bertujuan untuk menarik serangan agar bisa dianalisis lebih dalam. Dengan demikian, honeypot lebih bersifat penelitian dan pengumpulan data ancaman, bukan sekadar pertahanan pasif.

Apa saja jenis-jenis honeypot yang umum digunakan?

Jenis honeypot dapat dibagi menjadi low-interaction dan high-interaction honeypot. Low-interaction honeypot meniru layanan atau sistem secara terbatas hanya untuk mendeteksi aktivitas berbahaya, sedangkan high-interaction honeypot menyediakan lingkungan yang lebih realistis sehingga penyerang dapat berinteraksi lebih lama. Perbedaan ini menentukan seberapa dalam informasi yang bisa diperoleh oleh organisasi.

Bagaimana honeypot membantu dalam memahami perilaku penyerang?

Honeypot membantu dengan mencatat setiap langkah yang dilakukan penyerang ketika mencoba mengeksploitasi sistem. Informasi ini mencakup metode akses awal, teknik eskalasi, hingga alat otomatis yang mereka gunakan. Dari data tersebut, tim keamanan dapat menganalisis pola serangan untuk meningkatkan pertahanan yang lebih efektif pada infrastruktur sebenarnya.

Apa risiko utama dari penggunaan honeypot?

Risiko utama adalah jika honeypot tidak dikonfigurasi dengan benar, penyerang bisa menyadari bahwa itu hanyalah sistem jebakan dan memanfaatkannya untuk melancarkan serangan ke sistem lain. Selain itu, jika honeypot high-interaction tidak diamankan dengan baik, penyerang bisa memanfaatkannya sebagai titik pijakan untuk menyerang jaringan organisasi. Oleh karena itu, pengelolaan honeypot membutuhkan perhatian ekstra.

Apakah honeypot bisa digunakan di semua jenis organisasi?

Honeypot bisa digunakan oleh berbagai jenis organisasi, baik perusahaan besar, lembaga pemerintah, maupun institusi pendidikan. Namun, efektivitasnya akan lebih tinggi jika organisasi memiliki tim keamanan yang mampu menganalisis data yang dihasilkan. Dengan kata lain, honeypot tidak hanya soal implementasi, tetapi juga soal kemampuan dalam mengolah informasi yang terkumpul.

Bagaimana honeypot berkontribusi pada threat intelligence?

Honeypot berkontribusi dengan menyediakan data langsung mengenai serangan aktual yang sedang berlangsung di internet. Data tersebut bisa berupa alamat IP penyerang, malware yang digunakan, maupun pola komunikasi berbahaya. Informasi ini sangat bermanfaat untuk memperkaya basis threat intelligence organisasi sehingga bisa lebih siap menghadapi ancaman di masa depan.

Apakah honeypot bisa mendeteksi serangan internal dalam organisasi?

Ya, honeypot juga dapat mendeteksi aktivitas mencurigakan dari dalam organisasi. Misalnya, jika ada karyawan yang mencoba mengakses sistem yang seharusnya tidak mereka jangkau, honeypot dapat menjadi sinyal peringatan dini. Dengan begitu, honeypot tidak hanya melindungi dari ancaman eksternal, tetapi juga membantu dalam mengidentifikasi potensi ancaman dari dalam.

Bagaimana masa depan penggunaan honeypot dalam keamanan siber?

Masa depan honeypot akan semakin penting seiring dengan meningkatnya kompleksitas serangan siber. Dengan adanya teknologi seperti machine learning dan otomatisasi, honeypot modern bisa menjadi lebih cerdas dalam menganalisis data serangan secara real-time. Hal ini akan menjadikannya salah satu komponen penting dalam strategi keamanan yang berbasis pada pencegahan dan deteksi dini.