Serangan siber terus berkembang dengan pola dan teknik baru yang semakin canggih. Salah satu ancaman paling berbahaya dan sulit dideteksi adalah Zero Day Attack. Istilah ini mengacu pada eksploitasi kerentanan perangkat lunak atau sistem yang belum diketahui oleh pengembang maupun komunitas keamanan siber.

Karena kerentanannya belum diperbaiki, serangan ini dapat menyebabkan dampak signifikan, mulai dari

pencurian data hingga pengendalian penuh atas sistem korban. Artikel ini akan membahas secara mendalam apa itu Zero Day Attack, bagaimana cara kerjanya, beberapa contoh kasus terkenal, serta langkah-langkah pencegahan yang dapat diambil untuk meminimalkan risikonya.

Apa itu Zero Day Attack?

Zero Day Attack adalah jenis serangan siber yang memanfaatkan kelemahan atau celah keamanan dalam perangkat lunak yang belum diketahui oleh pengembang atau penyedia layanan. Nama “zero day” mengacu pada situasi di mana serangan terjadi segera setelah kerentanan ditemukan, sehingga pengembang tidak memiliki waktu untuk memperbaikinya sebelum serangan dilakukan.

Dengan kata lain, pengguna dan pengembang sama-sama tidak memiliki peluang untuk mengatasi celah tersebut sebelum dieksploitasi. Serangan ini tergolong sangat berbahaya karena memanfaatkan celah keamanan yang belum ada solusinya. Hacker dapat menggunakan kelemahan ini untuk mencuri informasi sensitif, mengganggu sistem operasi, atau melancarkan berbagai aksi berbahaya lainnya.

Cara Kerja Zero Day Attack

Untuk memahami bagaimana serangan ini beroperasi, kita perlu melihat tahap-tahap utama yang biasanya terjadi dalam sebuah Zero Day Attack. Berikut penjelasannya:

1. Penemuan Celah Keamanan

Serangan Zero Day dimulai dengan penemuan celah keamanan (vulnerability) dalam perangkat lunak atau sistem. Celah ini sering kali ditemukan oleh peretas profesional, peneliti keamanan, atau pihak-pihak tertentu yang secara aktif mencari kelemahan dalam kode perangkat lunak. Sayangnya, celah ini belum diketahui oleh pengembang atau penyedia perangkat lunak, sehingga belum ada perbaikan atau patch yang tersedia.

2. Pengembangan atau Pembelian Alat Serangan

Setelah menemukan celah keamanan, pelaku serangan mulai mengembangkan alat atau perangkat lunak berbahaya yang dirancang untuk mengeksploitasi kerentanan tersebut. Dalam beberapa kasus, pelaku serangan tidak mengembangkan alat ini sendiri, melainkan membeli atau mendapatkannya di pasar gelap (dark web), di mana eksploitasi Zero Day sering diperjualbelikan dengan harga tinggi.

3. Teknik Penyebaran Malware

Setelah alat serangan siap, langkah berikutnya adalah menyebarkan malware melalui teknik tertentu. Proses ini melibatkan beberapa elemen utama:

a. Zero Day Vulnerability

Zero Day Vulnerability mengacu pada celah keamanan yang belum teridentifikasi oleh pengembang perangkat lunak. Celah ini menjadi pintu masuk utama bagi pelaku untuk memulai serangan.

b. Zero Day Exploit

Zero Day Exploit adalah langkah selanjutnya, yaitu penggunaan perangkat lunak atau kode khusus yang dirancang untuk mengeksploitasi kerentanan tersebut. Eksploitasi ini memungkinkan pelaku untuk mendapatkan akses tidak sah ke sistem atau data target.

c. Zero Day Attack

Tahap terakhir adalah pelaksanaan Zero Day Attack, di mana malware yang telah disebarkan mulai beraksi. Malware ini dapat mencuri data, mengubah konfigurasi sistem, atau bahkan mengambil alih kendali perangkat. Pada tahap ini, korban biasanya belum menyadari bahwa mereka telah menjadi target serangan, sehingga dampak dapat meluas sebelum serangan terdeteksi.

Bagaimana Skenario Zero Day Exploit Umumnya Terjadi?

Zero Day Exploit umumnya terjadi ketika seorang peretas berhasil menemukan celah keamanan pada suatu sistem atau website yang belum disadari oleh pengembang. Celah ini dimanfaatkan oleh peretas untuk menyusupkan malware ke dalam sistem, sering kali bahkan sebelum pengembang memiliki kesempatan untuk mengenali dan memperbaiki kerentanan tersebut.

Akibat dari serangan ini biasanya berupa pencurian data penting seperti informasi identitas atau data sensitif lainnya yang terdapat dalam sistem tersebut. Data-data yang berhasil dicuri ini sering kali dijual kepada pihak-pihak tertentu yang kemudian memanfaatkannya untuk tujuan yang tidak sah atau merugikan.

Cara Mengidentifikasi Serangan Zero Day

Mengidentifikasi serangan Zero Day bukanlah tugas mudah, terutama bagi pihak yang menjadi target. Serangan ini sering kali sulit terdeteksi karena memanfaatkan celah keamanan yang belum diketahui sebelumnya. Ada berbagai faktor yang dapat memicu serangan Zero Day, seperti hilangnya enkripsi data, otorisasi yang lemah, kerusakan algoritma, bug dalam perangkat lunak, hingga masalah pada keamanan kata sandi.

Umumnya, serangan ini baru teridentifikasi dalam waktu rata-rata 312 hari setelah terjadi. Waktu ini memberikan kesempatan bagi korban untuk memahami motif dan tujuan serangan siber tersebut. Agar deteksi efektif, metode yang digunakan harus memenuhi dua kriteria utama: kemampuan deteksi yang tinggi dan tingkat false alarm yang rendah.

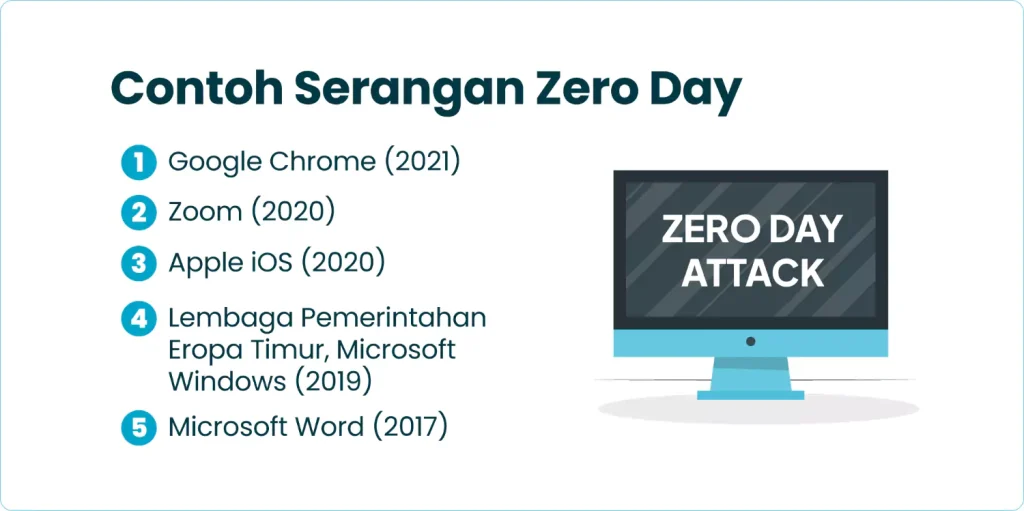

Contoh Serangan Zero Day

Berikut adalah beberapa contoh nyata dari serangan Zero Day yang pernah terjadi, menunjukkan betapa berbahayanya celah keamanan yang tidak terdeteksi.

1. Google Chrome (2021)

Pada tahun 2021, Google Chrome menjadi target serangan Zero Day yang mengeksploitasi kelemahan dalam mesin rendering JavaScript V8. Kerentanan ini memungkinkan penyerang menjalankan kode berbahaya pada perangkat korban hanya dengan mengarahkan mereka ke situs web yang dibuat khusus. Google dengan cepat merilis pembaruan untuk menambal celah ini, namun sebelum itu, serangan tersebut sudah berhasil memengaruhi banyak pengguna.

2. Zoom (2020)

Di tengah meningkatnya penggunaan Zoom selama pandemi COVID-19, platform ini menjadi target serangan Zero Day. Kerentanan yang ditemukan memungkinkan penyerang mengambil alih sistem korban melalui celah di aplikasi Zoom untuk Windows. Meskipun Zoom segera memperbaiki masalah ini, serangan tersebut mengungkap pentingnya pembaruan keamanan dalam aplikasi yang digunakan secara luas.

3. Apple iOS (2020)

Apple juga tidak luput dari serangan Zero Day. Pada 2020, para peneliti menemukan celah keamanan pada iOS yang memungkinkan serangan tanpa klik (zero-click). Penyerang dapat mengirimkan pesan berbahaya melalui iMessage, yang memungkinkan mereka mendapatkan akses ke perangkat tanpa interaksi pengguna. Celah ini digunakan dalam beberapa operasi pengawasan yang menargetkan individu tertentu sebelum akhirnya diperbaiki oleh Apple.

4. Lembaga Pemerintahan Eropa Timur, Microsoft Windows (2019)

Pada 2019, sebuah serangan Zero Day menargetkan lembaga pemerintah di Eropa Timur melalui celah di Microsoft Windows. Serangan ini memanfaatkan kerentanan eskalasi hak akses, memungkinkan pelaku memperoleh kontrol penuh atas sistem yang disusupi. Serangan tersebut diduga merupakan bagian dari kampanye spionase yang lebih luas, menggarisbawahi risiko serius bagi keamanan nasional.

5. Microsoft Word (2017)

Microsoft Word juga menjadi korban serangan Zero Day pada 2017. Penyerang memanfaatkan kerentanan dalam fitur Object Linking and Embedding (OLE) untuk menyisipkan kode berbahaya ke dalam dokumen Word. Saat dokumen dibuka, malware otomatis diinstal pada perangkat korban. Serangan ini sering dimanfaatkan untuk berbagai keperluan, seperti mencuri data sensitif atau menyebarkan ransomware.

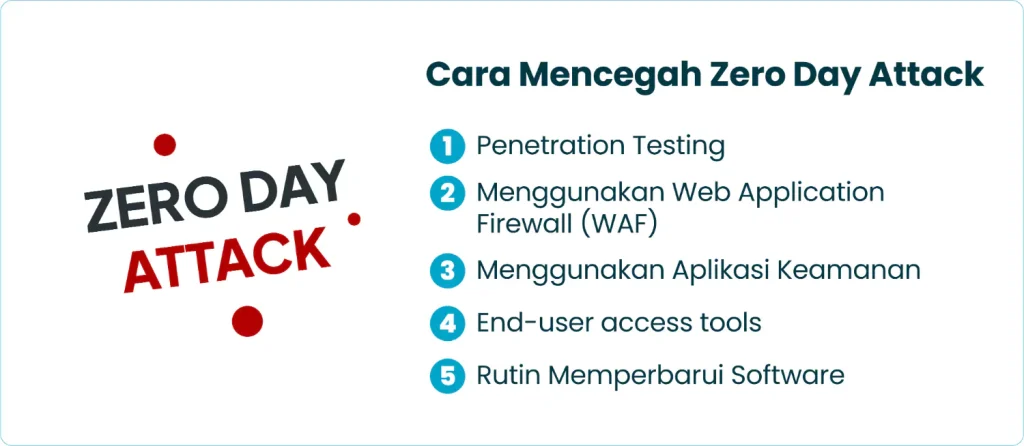

Cara Mencegah Zero Day Attack

Dengan langkah-langkah pencegahan yang tepat, Anda dapat memperkuat keamanan sistem dan mengurangi risiko serangan. Berikut adalah beberapa cara efektif untuk mencegah Zero Day Attack:

1. Penetration Testing

Penetration testing atau pengujian penetrasi adalah langkah proaktif yang bertujuan untuk mengidentifikasi kelemahan dalam sistem sebelum penyerang memanfaatkannya. Pengujian ini dilakukan dengan mensimulasikan serangan siber pada jaringan, aplikasi, atau infrastruktur IT untuk mengevaluasi seberapa kuat perlindungan yang ada.

Tidak hanya mendeteksi kerentanan teknis, proses ini juga membantu mengidentifikasi potensi kesalahan konfigurasi atau praktik keamanan yang lemah. Pengujian penetrasi yang dilakukan secara berkala memungkinkan organisasi untuk tetap selangkah lebih maju dalam menghadapi ancaman siber, termasuk Zero Day Attack.

2. Menggunakan Web Application Firewall (WAF)

Web Application Firewall (WAF) merupakan komponen penting dalam menjaga keamanan aplikasi web. WAF bertindak sebagai perisai yang memisahkan pengguna dari aplikasi, menganalisis setiap lalu lintas data untuk mendeteksi dan memblokir aktivitas mencurigakan, seperti serangan SQL injection, cross-site scripting (XSS), atau eksploitasi Zero Day.

Teknologi ini memanfaatkan algoritma canggih untuk mengidentifikasi pola serangan, bahkan ketika ancaman belum sepenuhnya dipahami. Implementasi WAF yang baik tidak hanya memberikan perlindungan tambahan tetapi juga memastikan bahwa aplikasi tetap dapat diakses tanpa terganggu oleh aktivitas berbahaya.

3. Menggunakan Aplikasi Keamanan

Perangkat lunak keamanan, seperti antivirus, antimalware, dan sistem deteksi intrusi (IDS/IPS), dirancang untuk mengidentifikasi, menganalisis, dan menghentikan ancaman sebelum menimbulkan kerusakan. Aplikasi keamanan ini berfungsi sebagai pengawas yang selalu aktif, memantau sistem dari aktivitas mencurigakan, termasuk pola serangan Zero Day.

Namun, agar efektif, aplikasi keamanan harus selalu diperbarui untuk menghadapi ancaman terbaru. Integrasi antar perangkat lunak keamanan, seperti menghubungkan IDS dengan firewall atau antivirus, menciptakan lingkungan perlindungan yang lebih solid. Dengan pendekatan ini, organisasi dapat meminimalkan celah keamanan yang mungkin dimanfaatkan oleh penyerang.

4. End-user Access Tools

Salah satu titik lemah dalam sistem keamanan sering kali berasal dari pengguna akhir. Alat kontrol akses bagi pengguna, seperti autentikasi dua faktor (2FA) dan sistem manajemen identitas, sangat penting. 2FA memberikan lapisan keamanan tambahan dengan mengharuskan pengguna memverifikasi identitas mereka melalui metode kedua, seperti kode yang dikirim ke ponsel.

Selain itu, membatasi akses pengguna hanya pada data dan sistem yang relevan sangat penting untuk mengurangi risiko eksploitasi. Pelatihan keamanan juga harus diberikan kepada semua pengguna untuk meningkatkan kesadaran akan ancaman seperti phishing, yang sering digunakan untuk membuka jalan bagi serangan Zero Day.

5. Rutin Memperbarui Software

Salah satu cara paling sederhana namun efektif untuk mencegah serangan Zero Day adalah memastikan semua perangkat lunak diperbarui secara rutin. Pembaruan ini sering kali mencakup patch keamanan yang dirancang untuk menutup kerentanan. Selain itu, pastikan sistem operasi, aplikasi, dan perangkat jaringan Anda selalu menggunakan versi terbaru agar tetap terlindungi dari eksploitasi.

Dengan mengadopsi langkah-langkah di atas, Anda dapat meningkatkan keamanan sistem dan meminimalkan risiko serangan Zero Day. Keamanan siber adalah upaya berkelanjutan yang membutuhkan perhatian, investasi, dan komitmen dari setiap pihak yang terlibat.

Waspadai Bahaya Zero Day Attack dan Tingkatkan Keamanan Anda

Zero Day Attack bukan sekadar ancaman biasa; serangan ini memanfaatkan celah keamanan yang bahkan belum diketahui oleh pengembang perangkat lunak. Akibatnya, dampaknya bisa sangat merugikan, mulai dari pencurian data sensitif, gangguan operasional, hingga kerugian finansial yang besar. Dengan karakteristiknya yang sulit dideteksi, serangan ini sering kali memberikan penyerang keunggulan waktu, sehingga semakin penting untuk meningkatkan kewaspadaan terhadap ancaman tersebut.

Namun, bukan berarti Zero Day Attack tidak bisa dicegah. Dengan langkah-langkah seperti pengujian penetrasi, penggunaan firewall aplikasi web, dan pembaruan perangkat lunak secara rutin, risiko serangan ini dapat diminimalkan. Ingatlah, keamanan siber adalah investasi jangka panjang.

Melindungi data dan sistem Anda hari ini berarti menghindari kerugian besar di masa depan. Jangan pernah menunggu hingga terlambat—tingkatkan keamanan Anda sekarang dan jadilah satu langkah lebih maju dari para penyerang.